Obtenir l'aide du fabricant des iPhone n'est cependant pas l'unique solution pour percer les secrets du smartphone et le FBI a indiqué vouloir tester une méthode qui pourrait impliquer l'entreprise Cellebrite, spécialisée dans l'extraction de données mobiles.

Si l'on ne sait pas encore quelle technique a retenu l'attention de l'agence gouvernementale au point de vouloir la tester, les experts en sécurité ont déjà imaginé plusieurs possibilités, plus ou moins réalisables. Le piratage physique du processeur Apple A6 a ainsi été évoqué mais outre le fait qu'il serait très coûteux, il présente un risque majeur de blocage définitif de l'accès aux données.

Une autre méthode suggérée est celle du NAND mirroring qui consiste à récupérer la mémoire NAND du téléphone, d'en copier les données chiffrées dans un autre module NAND, de réinsérer ce nouveau module et de tenter de découvrir le mot de passe par force brute.

Si les données sont effacées au bout de dix essais infructueux, il suffira de copier de nouveau les données chiffrées dans la NAND et de recommencer. La technique est laborieuse et prendrait sans doute beaucoup de temps pour trouver la bonne combinaison, sans compter le risque de perdre les données au moment de la désolidarisation du module NAND initiale de la carte mère.

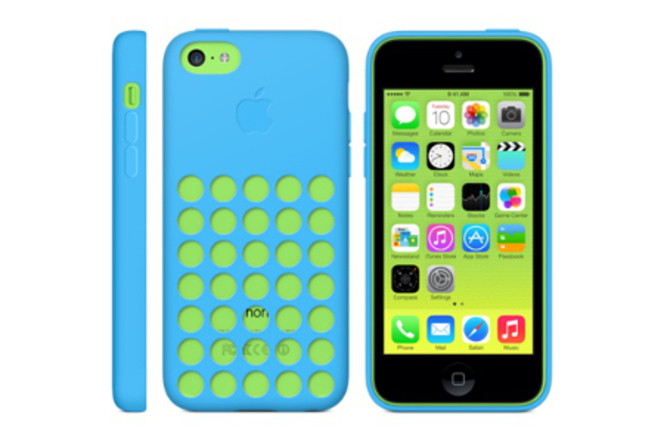

Par ailleurs, cette technique, encore utilisable sur un iPhone 5C, ne fonctionnerait pas forcément sur des iPhone plus récents et dotés d'un module biométrique Touch ID. Etant donné que le FBI n'a demandé un report que de deux semaines de l'audition d'Apple pour tester une nouvelle technique, ce n'est sans doute pas le NAND mirroring qui sera mis à l'essai durant cet intervalle.