Deux experts en sécurité ont exploité une série de failles connues chez les fabricants de PC pour atteindre aussi le microprogramme des ordinateurs Mac et développé un ver expérimental exploitant ces vulnérabilités.

Très difficile à détecter mais aussi à éliminer puisqu'il faut reflasher le firmware (la réinstallation complète de l'OS n'y change rien), le malware profite du fait que la plupart des fabricants ne signent pas le firmware et ses mises à jour, ce qui permet à des firmwares vérolés d'être également installés, explique Xeno Kovah, l'un des deux experts, qui doit présenter ses résultats à la conférence Defcon cette semaine.

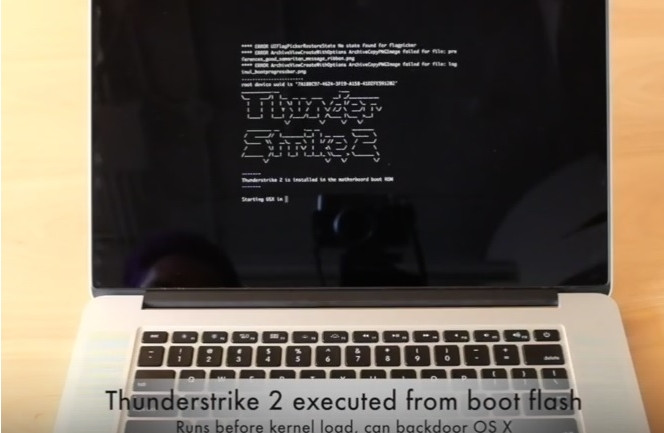

Le ver proof of concept exploitant les cinq vulnérabilités a été baptisé Thunderstrike 2 et il peut se diffuser de MacBook en MacBook sans être détecté par les antivirus, tout en jouant les backdoors dnas le système .

Il peut contaminer un premier Mac depuis un email vérolé ou une page Web malicieuse mais ensuite, il lui suffit d'un périphérique pouvant accéder à la ROM pour se diffuser à une autre machine. Les experts citent l'exemple d'un adaptateur Ethernet infecté et vendu sur Ebay qui pourrait démarrer une diffusion du ver, mais la transmission peut aussi se faire depuis un SSD ou un contrôleur RAID.

De cette manière, il devient possible d'infiltrer des machines qui ne sont en principe reliées à aucun réseau pour des raisons de sécurité mais qui utilisent un adaptateur Ethernet pour échanger des données avec d'autres ordinateurs. Ce qui n'est pas sans rappeler le mode de propagation de Stuxnet via des clés USB pour s'infiltrer dans les usines iraniennes d'enrichissement d'uranium...