Dans la famille des rançongiciels, voici venir Cerber avec quelques particularités et des signes d'une sophistication. Si son mode de distribution est encore assez flou, ce ransomware pour Windows est vendu en tant que service sur un forum privé où la langue russe est d'usage. De quoi fournir un bien vilain outil à des cybercrimels qui n'ont pas les compétences techniques nécessaires.

En sa qualité de ransomware, Cerber poursuit pour objectif de chiffrer des fichiers sur le système d'une victime. Pour cela, il s'appuie sur l'algorithme de chiffrement AES-256. Les fichiers pris en otage sont renommés avec une extension .cerber et il est demandé le paiement d'une rançon de 1,24 bitcoins (460 €) pour espérer les récupérer.

Avant d'en arriver à ce stade, Cerber s'assure que sa victime ne réside pas dans un pays de l'Europe de l'Est comme la Russie ou l'Ukraine. Si ce n'est pas le cas, il s'installe en tant qu'exécutable Windows configuré pour se lancer toutes les minutes.

Pour duper l'utilisateur et l'inciter à redémarrer l'ordinateur, une fausse alerte système est affichée. Le redémarrage se fait en mode sans échec avec la saisie des identifiants de connexion, puis un redémarrage normal a lieu. C'est alors que Cerber sème la zizanie en s'attaquant à des fichiers.

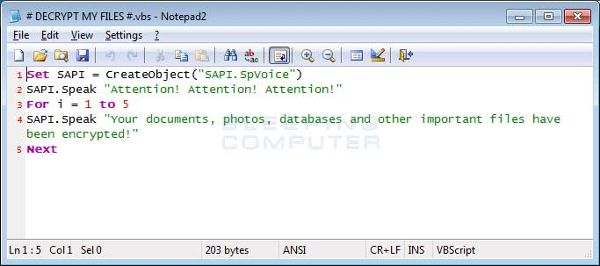

Sur le Bureau, le malware va créer trois fichiers intitulés # DECRYPT MY FILES #. Ils sont au format HTML, TXT et VBS. Ils contiennent des instructions et des liens pour le paiement de la rançon. Tout se passe sur le réseau d'anonymisation Tor, et ce en plusieurs langues disponibles dont le français.

Le script VBScript va de son côté générer un message vocal indiquant que les fichiers ont été chiffrés et sera répété à plusieurs reprises. BleepingComputer.com en propose l'écoute ici (fichier MP3).

L'actualité récente avec KeRanger montre que la menace ransomware n'appelle pas seulement à la vigilance des utilisateurs Windows mais aussi pour les autres plates-formes.