C'est pendant la conférence Defcon 22 qui s'est tenue à Las Vegas qu'un chercheur en sécurité informatique a pointé du doigt une faille là ou personne ne l'attendait vraiment. Sur fond de scénario catastrophe impliquant des embouteillages, un blocus total du coeur des villes et un début d'émeutes, Cesar Cerrudo pointe du doigt le système de détection de trafic de Sensys Networks, qui se démarquerait par l'absence presque totale de sécurisation des données.

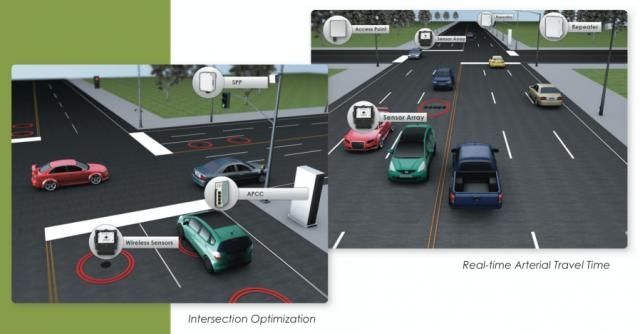

Concrètement, le système permet de disposer d'un réseau de feux de circulation automatisés qui s'adaptent en temps réel aux conditions du réseau routier. Le système serait plus simple et moins cher que les boucles d'induction magnétiques utilisées à ce jour, et plus performant que les programmes automatiques des feux de circulation.

200 000 capteurs auraient été livrés à ce jour, dont 1300 à Washington DC... mais les affaires se corsent.

Le chercheur s'est ainsi rendu sur certains carrefours avec son propre point d'accès et "écouté" l'ensemble des données échangées par le système. Il aurait ainsi pu injecter de fausses données vers le collecteur pour tenter de simuler une congestion du trafic, ou l'inverse : l'absence de circulation. Pire encore, il aurait été possible d'injecteur un firmware modifié capable de se répliquer de capteur en capteur pour prendre le contrôle de l'ensemble du réseau.

Autre point critique : les capteurs de Sensys sont capables de créer des signatures magnétiques de chaque véhicule, comme une empreinte spécifique à chaque individu. Il serait ainsi théoriquement possible de tracer le déplacement d'un véhicule choisi sur l'ensemble du réseau routier équipé de ces bornes. Autant d'éléments, qui, combinés à la vulnérabilité du système, pourraient être détournés à des fins terroristes ou criminelles.

Sensys de son côté tente de relativiser la situation et explique que l'absence de chiffrement serait due au fait que les clients ayant commandé les bornes n'en souhaitaient pas. En outre, la société indique avoir modifié le logiciel de son système pour prévenir l'injection de données et l'installation d'un firmware non officiel.