Ce n'est pas le calendrier de publication habituellement suivi pour les mises à jour de sécurité Flash Player. C'est donc en urgence qu'Adobe propose Flash Player 30.0.0.113. La raison est une vulnérabilité critique d'exécution de code arbitraire exploitée dans des attaques.

Selon Adobe, un exploit pour la vulnérabilité référencée CVE-2018-5002 est utilisé dans des attaques contre des utilisateurs Windows. Ces attaques tirent parti de documents Office avec du contenu Flash malveillant intégré.

Adobe souligne des attaques ciblées et limitées où les documents Office sont distribués via email. À l'ancienne donc…

La faille en question a été signalée par des chercheurs en sécurité tiers de ICEBRG, 360 Threat Intelligence Center of 360 Enterprise Security Group, Tencent PC Manager et Qihoo 360 Core Security.

Dans un billet de blog, Qihoo 360 donne des détails et indique que l'attaque principale cible le Moyen-Orient, et a priori pour des entreprises. Pour Flash, c'est la deuxième 0day découverte cette année. Pour la première, il s'agissait déjà d'attaques ciblées contre des utilisateurs Windows et avec des documents Office intégrant du contenu Flash.

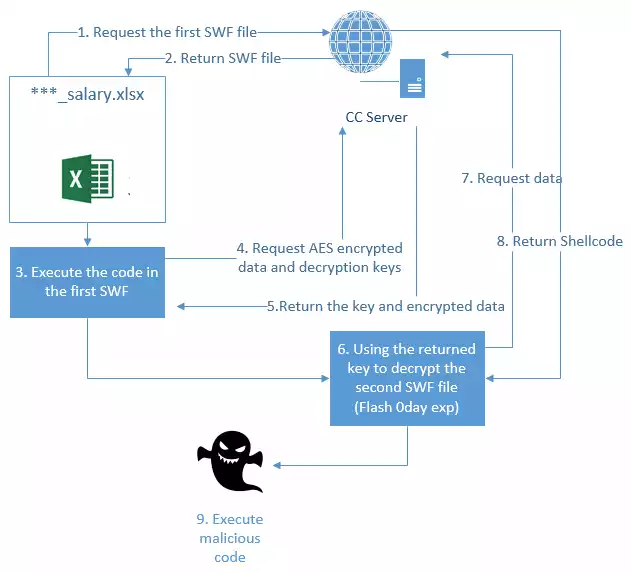

Pour l'exploitation avec la faille CVE-2018-5002, Qihoo 360 résume ci-dessous les différentes phases de l'attaque avec un fichier malveillant [***]salary.xlsx :

En plus de la vulnérabilité CVE-2018-5002, la mise à jour Flash Player en profite pour corriger trois autres vulnérabilités pour lesquelles il n'est pas fait mention d'une exploitation dans la nature. Adobe rappelle qu'avec Google Chrome, Microsoft Edge et Internet Explorer 11 pour Windows 10 et 8.1, la mise à jour Flash Player sera comprise dans celle du navigateur.

L'arrêt de la technologie Flash approche. D'ici la fin de l'année 2020, la mise à jour et la distribution de Flash Player cessera.