La technique en question n'a pas été révélée, pas plus que le nom de son fournisseur (même s'il pourrait s'agir de la société Cellebrite spécialisée dans l'extraction d'informations dans les téléphones portables) et l'une des questions qui s'est aussitôt posée était de savoir si cette méthode fonctionnait aussi avec les autres variantes de l'iPhone.

La réponse à cette interrogation a été directement fournie par James Comey, directeur du FBI, qui a indiqué que l'outil acheté pour débloquer l'iPhone de San Bernardino a un spectre étroit et ne permet pas de débloquer les iPhone les plus récents, pas plus que l'iPhone 5S.

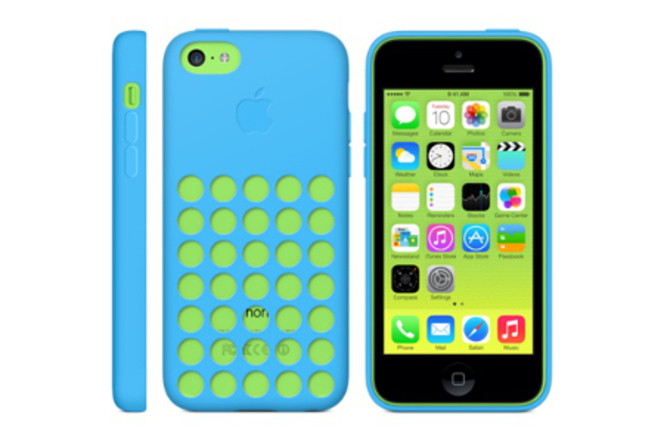

Pour le site 9to5Mac, cette affirmation tend à suggérer que c'est bien la méthode dite de NAND mirroring qui a été utilisée. Cette technique, qui vise à dupliquer le contenu de la mémoire Flash et à tenter de trouver le code par force brute est possible sur l'Apple A6 de l'iPhone 5C mais pas sur les générations suivantes (Apple A7 et ultérieur) qui disposent d'un mécanisme spécial, baptisé Secure Enclave, qui décompte les tentatives de déblocage même en dupliquant la mémoire, et entraînant l'effacement du contenu au bout de dix tentatives erronées.

L'indication du directeur du FBI ne prouve pas que ce soit bien cette technique qui ait été utilisée mais elle reste cohérente avec son utilisation. Ce qui signifierait aussi qu'il n'y a pas vraiment eu de faille exploitée dans les iPhone et que les derniers modèles restent sécurisés, même pour les agences gouvernementales.