Hier, le projet OpenSSL a publié un avis de sécurité concernant six vulnérabilités dans la désormais célèbre bibliothèque open source qui est largement utilisée sur Internet pour l'implémentation des protocoles de sécurisation des échanges SSL et TLS.

OpenSSL a connu une soudaine notoriété grand public à l'occasion de la révélation en avril dernier du bug Heartbleed qui avait été introduit par erreur en mars 2012. Une grosse alerte pour 17 % des serveurs Web sécurisés - un demi-million de sites - avec la possibilité pour un attaquant de récupérer des données en clair.

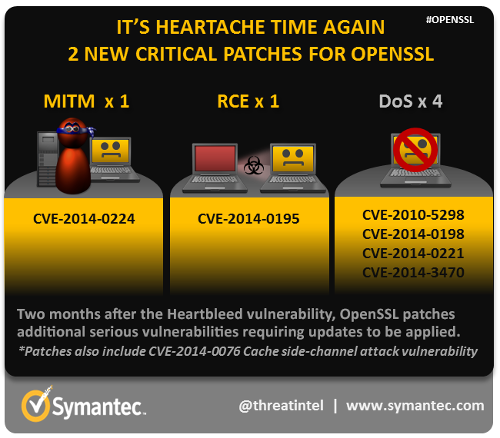

Deux vulnérabilités sont considérées critiques. Une vulnérabilité de corruption de mémoire affectant DTLS ( sécurisation des échanges en mode datagramme basée sur TLS ) dont l'exploitation permet à un attaquant d'exécuter du code à distance sur un client ou serveur, et une vulnérabilité permettant une attaque de type homme du milieu pour intercepter du trafic entre un client vulnérable et un serveur vulnérable.

D'après Symantec, il n'existe actuellement pas de preuve de concept sur la manière dont de telles vulnérabilités pourraient être exploitées. C'est la vulnérabilité permettant une attaque man-in-the-middle qui semble la plus sérieuse.

Pour son découvreur Kikychi Masashi de Lepidum, elle réside au niveau du traitement des messages ChangeCipherSpec qui sont envoyés pour la poignée de main TLS. Expert reconnu qui travaille chez Google, Adam Langley écrit sur son blog que ces messages marquent le changement d'un trafic non chiffré à chiffré.

Adam Langley considère que la position d'homme du milieu pour l'attaque est une bonne nouvelle et ajoute que " les clients non-OpenSSL ( IE, Firefox, Chrome sur ordinateur et iOS, Safari… ) ne sont pas affectés ". Pour l'exploitation de Heartbleed, quiconque pouvait envoyer une requête malveillante à des serveurs pour tenter de récupérer des mots de passe en clair et clés de chiffrement.

Ce qui interpelle est que la vulnérabilité critique est demeurée présente et non détectée dans le code d'OpenSSL depuis décembre 1998. Kikychi Masashi pointe du doigt un examen du code source insuffisant, en particulier par ceux ayant de l'expérience dans l'implémentation de SSL / TLS. " Si ceux qui examinent le code avaient cette expérience, ils auraient vérifié le code d'OpenSSL de la même manière qu'ils le font pour leur propre code. Ils auraient détecté le problème. "

C'est justement pour répondre à ce genre de problématique touchant des projets open source considérés critiques que l'initiative Core Infrastructure Initiative a été lancée sous la houlette de la Fondation Linux.