Même s'il n'est pas encore très répandu, le ransomware RAA interpelle. Il n'est en effet pas comme les autres. C'est un rançongiciel qui est " 100 % pur JavaScript " comme l'écrit un chercheur en sécurité chez Sophos. Il va ainsi plus loin que Ransom32.

La bestiole avait déjà été repérée et analysée par BleepingComputer.com qui avait déterminé que RAA s'appuie sur la bibliothèque JavaScript CryptoJS afin d'implémenter une routine de chiffrement. Il utilise l'algorithme AES-256.

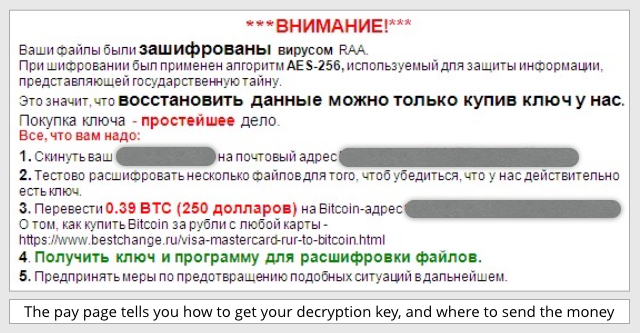

RAA a pour cible des fichiers avec les extensions .doc, .xls, .rtf, .pdf, .dbf, .jpg, .dwg, .cdr, .psd, .cd, .mdb, .png, .lcd, .zip, .rar et .csv. Lorsqu'ils sont infectés, ils arborent une extension .locked. Pour un déchiffrement, il est demandé dans la langue russe une rançon de 0,39 bitcoin (l'équivalent de 230 € en ce moment).

Sophos explique que le code JavaScript " ne télécharge pas le ransomware, c'est le ransomware ". C'est une approche différente par rapport à des attaques où des scripts JavaScript ont pu être utilisés pour télécharger et installer des malwares.

Actuellement, RAA est diffusé via des emails et en tant que pièce jointe faisant croire à un fichier doc. Il peut notamment avoir un nom du type mgJaXnwanxlS_doc_.js. S'il est ouvert sur un ordinateur Windows, l'hôte de script indépendant Windows Based Script Host est utilisé pour exécuter le code.

RAA a été découvert par les chercheurs en sécurité @jameswt_mht et @benkow_ found qui l'ont baptisé ainsi. Il n'existe pas pour le moment un outil de déchiffrement gratuit. Par ailleurs, il n'est pas interdit de penser que RAA sera adapté à d'autres langues que le russe.