Qui se cache derrière Regin, un malware signalé par l'éditeur Symantec, et dont le degré de sophistication avancé, de même que les cibles stratégiques, ne peuvent faire penser qu'à un outil conçu par les services d'un gouvernement ?

Symantec affirme que ce cheval de Troie très puissant est actif depuis au moins 2008 et qu'il a été utilisé pour espionner des activités gouvernementales mais aussi des systèmes de communication et des activités professionnelles comme personnelles grâce à ses possibilités de personnalisation.

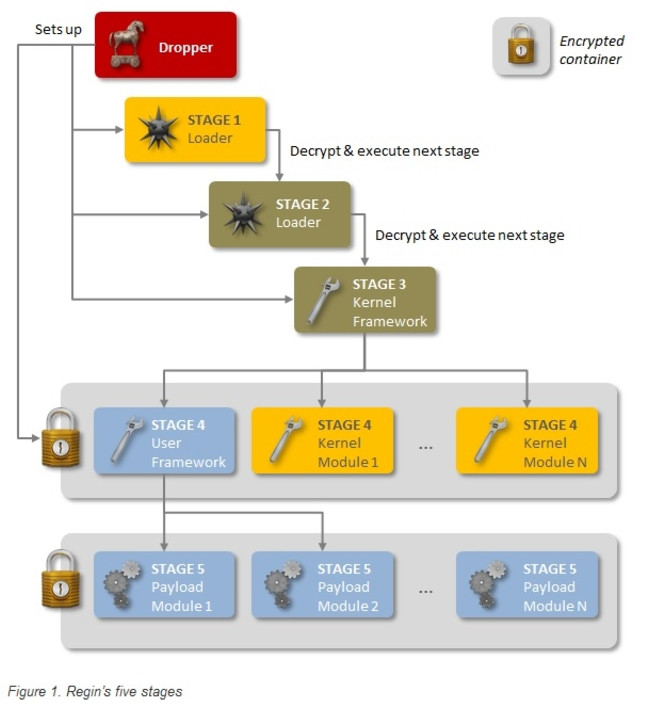

Regin serait le produit de mois, sinon d'années de travail, avec de gros efforts pour pouvoir masquer son action et une structure composée de plusieurs niveaux chiffrés et cachés dont seule l'obtention complète permet de comprendre le fonctionnement et l'action, selon un principe déjà observé avec Stuxnet.

Par ailleurs, le malware Regin est capable d'accepter de nouveaux modules pour ajouter des fonctionnalités spécifiques en fonction de la cible, propriété retrouvée dans des applications malveillantes comme Flamer ou Weevil.

L'infection par Regin a pu se faire via de faux sites répliquant des sites Web légitimes ou par l'intermédiaire d'installation de modules Web ou d'applications. Son action la plus courante consiste à installer un RAT (Remote Access Trojan) qui va permettre de prendre le contrôle d'un ordinateur par des captures d'écran, le vol de mots de passe ou encore la récupération de fichiers effacés et le suivi d'un trafic réseau.

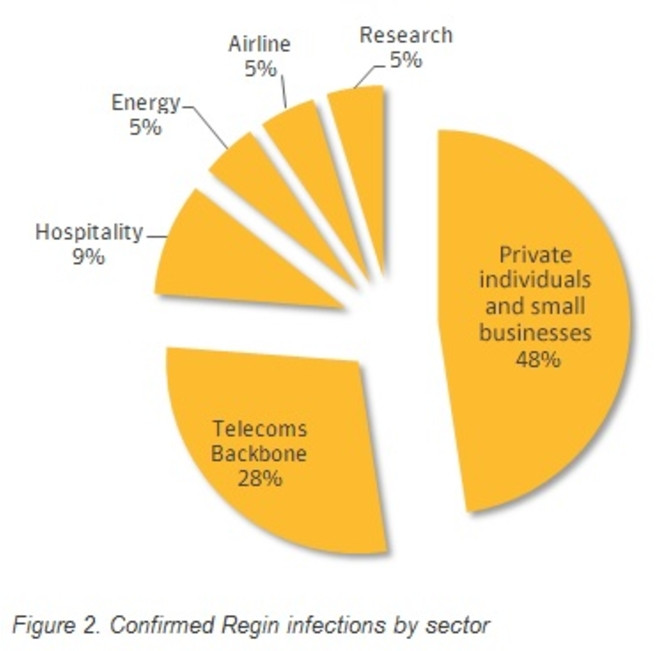

Selon Symantec, le cheval de Troie Regin a été opérationnel entre 2008 et 2011 après quoi son activité s'est arrêtée subitement. Une version révisée a cependant refait son apparition en 2013 et reste active. Elle cible aussi bien des agences gouvernementales que des centres de recherche ou des entreprises et des particuliers.

Beaucoup de particuliers et de petites entreprises ont été surveillées de cette manière, mais Regin a aussi été détecté dans les secteurs des télécommunications, de l'énergie ou du transport aérien. Une dizaine de pays constituent ses cibles favorites, avec principalement la Russie et l'Arabie Saoudite. Du côté de l'Europe, l'Irlande, la Belgique et l'Autriche seraient des cibles privilégiées.

Symantec observe que tous les secrets de Regin ne sont pas dévoilés et que des fonctionnalités inédites restent à découvrir. L'éditeur ne s'étend pas sur les auteurs d'un tel malware mais souligne à plusieurs reprises que le développement d'un tel cheval de Troie n'a pu se faire qu'avec de très gros moyens à disposition.