Identifié mais toujours en activité selon les chercheurs de RSA FraudAction Research Lab, presque en admiration devant une telle longévité et l'infrastructure déployée par les auteurs qui ont réussi à maintenir les connexions entre le troyen et leur base de données.

Sinowal sévit dans un domaine plutôt lucratif avec une prédilection pour les comptes bancaires en ligne dont il cherche à dérober les identifiants et autres données personnelles. Les chiffres sont plutôt alarmants avec des données dérobées relatives à plus de 300 000 comptes bancaires différents (100 000 sur les 6 derniers mois), et un troyen réactif à plus de 2 700 URLs de banques en ligne et services financiers. Les institutions touchées couvrent l'Amérique du Nord (USA et Canada), l'Amérique latine, l'Asie (dont la Chine) et l'Europe avec notamment... la France. Faut-il y voir un indice quant à la nationalité des cybercriminels derrière Sinowal, RSA note en tout cas que la Russie est épargnée.

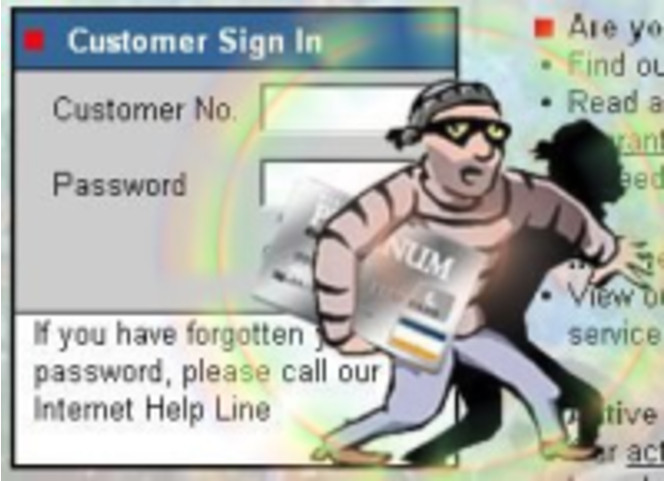

Le mode opératoire de Sinowal est machiavélique. Pour se dissimuler dans une machine, il a recours à des éléments de rootkit et reste en sommeil jusqu'à ce que l'utilisateur l'active via l'URL d'un site bancaire (l'une des 2 700) saisie dans son navigateur. Un moteur d'injection HTML entre alors en action pour ajouter des champs sur la page Web où il est demandé d'entrer des mots de passe et autres données. Ces informations sont ensuite transmises à un serveur sous le contrôle des auteurs de Sinowal qui ont bien sûr la malice de le faire fréquemment évoluer pour compliquer la tâche des sociétés de sécurité.

RSA a fait part de ses informations glanées sur Sinowal aux institutions bancaires concernées.