Des administrations, ambassades, bureaux diplomatiques mais aussi des entreprises dans le secteur de l'énergie, des laboratoires de recherche ainsi que des activistes. Ce sont quelques-unes des victimes d'une campagne de cyber-espionnage mise au jour par Kasperky Lab.

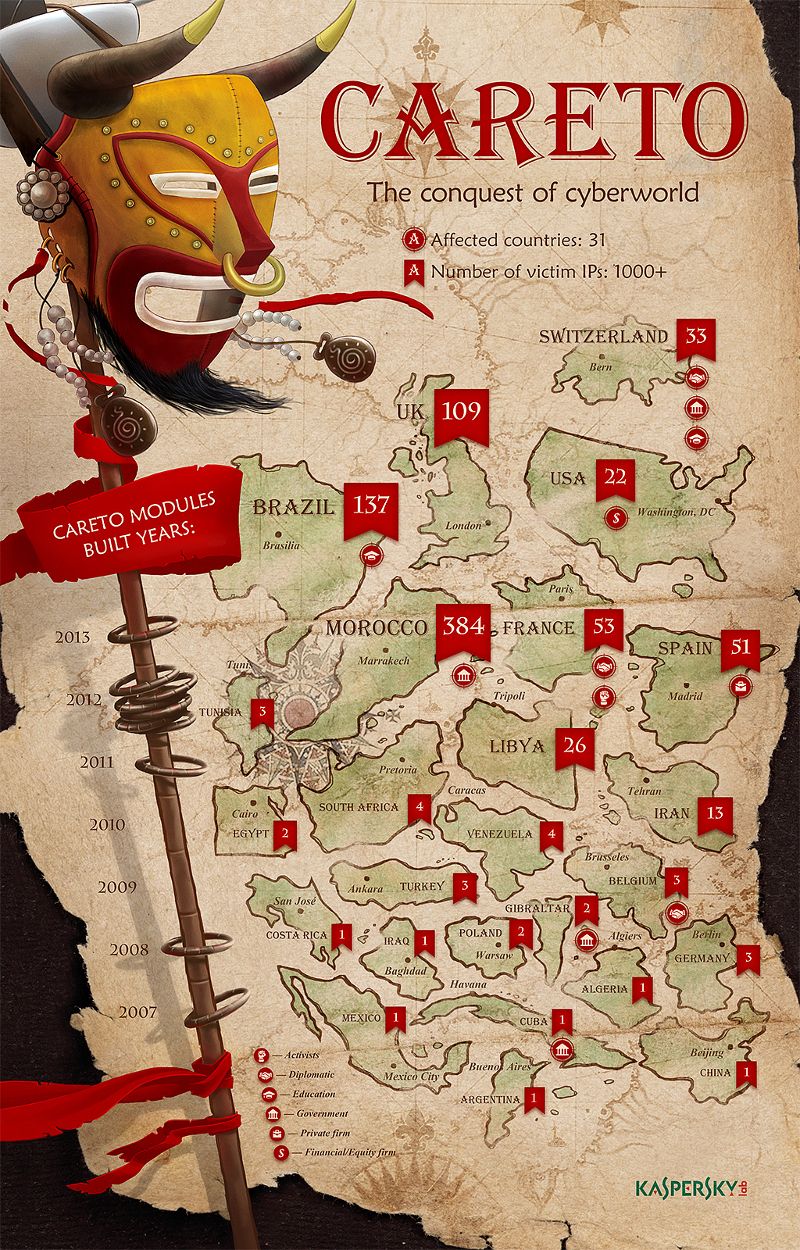

Baptisée The Mask ou Careto, cette campagne a sévi depuis au moins 2007. Ce n'est qu'en janvier dernier que les serveurs de commande et de contrôle de Careto ont été mis hors ligne par les attaquants eux-mêmes, quelques heures après la publication des premiers détails au sujet de cette campagne.

Les attaques avaient pour but de dérober des documents de travail, des clés de chiffrement, des clés SSH, des configurations VPN, des fichiers RDP (pour une connexion à distance à un ordinateur). D'autres données étaient supprimées sur des machines infectées.

Le fait que The Mask soit resté discret pendant autant d'années est déjà un premier indice de sa sophistication. Un autre élément intéressant est que si The Mask a majoritairement ciblé des ordinateurs Windows, les ordinateurs Mac n'ont pas été épargnés.

Dans la boîte à outils de Careto, Kaspersky Lab a également repéré des modules conçus pour infecter les ordinateurs Linux mais n'a toutefois pas mis la main sur un tel échantillon. Des logs des serveurs de commande et de contrôle indiquent par ailleurs que des malwares pour Android et iOS (iPhone et iPad) existent.

Kaspersky Lab estime que la campagne The Mask a été commanditée par certains États et considère que c'est " l'une des campagnes de cyber-espionnage les plus avancées jamais découverte à ce jour ". Mais pour une fois, les soupçons ne se dirigent pas vers la Chine. Les auteurs des attaques avaient a priori pour langue maternelle l'espagnol.

Pour l'infection, les attaquants ont de manière assez classique ciblé des victimes avec du spear phishing. Des emails ont notamment pu mener à des sites Web piégés qui hébergeaient des exploits. Un de ces exploits était lié à une vulnérabilité Flash Player découverte par le Français VUPEN.

Ladite vulnérabilité avait été utilisée lors du concours de hacking Pwn2Own en 2012 pour un échappement de sandbox Google Chrome. VUPEN avait créé la polémique en refusant de dévoiler son exploit aux organisateurs afin de le vendre à ses clients.

Basée à Montpellier, la société VUPEN est connue pour vendre des exploits 0-day à des agences gouvernementales. Elle a par ailleurs été en contrat avec la NSA. Son PDG, Chaouki Bekrar, avait déjà déclaré ne vendre qu'à des démocraties et pays de confiance.

Celui-ci rejette l'hypothèse de Kaspersky Lab selon laquelle VUPEN aurait vendu son exploit Flash Player à l'un des acteurs de Careto :

Our official statement about #Mask: the exploit is not ours, probably it was found by diffing the patch released by Adobe after #Pwn2Own

— Chaouki Bekrar (@cBekrar) 10 Février 2014