La récente Operation Onymous menée par les autorités américaines et européennes à l'encontre de marchés noirs en ligne cachés dans le Darknet continue de secouer la communauté Tor. La question se pose de savoir comment les autorités sont parvenues à leurs fins mais ces dernières gardent pour elles ce secret.

C'est dans ce climat que plusieurs sites ont fait ressurgir du passé un papier de recherche publié il y a plusieurs mois par l'université de Columbia aux États-Unis (PDF) et impliquant le chercheur Sambuddho Chakravarty qui est l'auteur de plusieurs travaux portant sur l'anonymat des réseaux et la confidentialité. Il a depuis quitté Columbia pour rejoindre New Delhi en Inde.

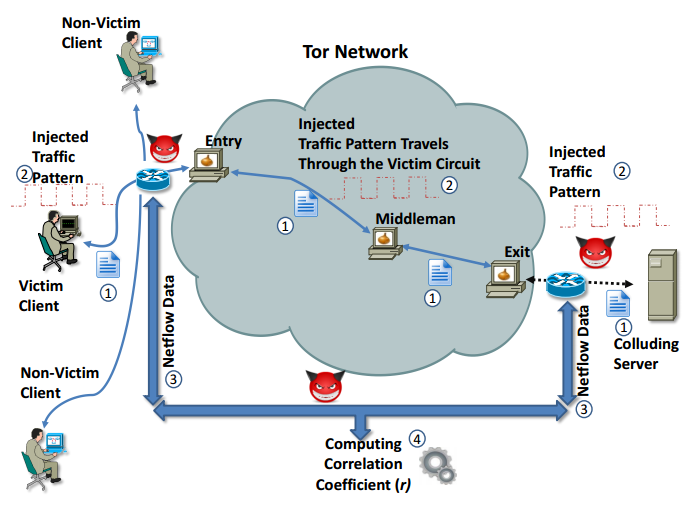

Ce fameux papier parle de l'efficacité et de la faisabilité d'attaques par analyse du trafic à l'encontre du réseau Tor en exploitant l'architecture de surveillance NetFlow de Cisco Systems pour la collecte d'informations sur les flux IP (la technologie NetFlow est utilisée par les routeurs Cisco pour collecter le trafic IP).

L'attaque est basée sur l'injection de perturbations dans le trafic de l'utilisateur côté serveur, et l'observation de perturbations similaires côté client via une corrélation statistique. Pour l'attaque par analyse du trafic, les chercheurs ont utilisé un serveur Tor public fonctionnant sous Linux et hébergé à l'université de Columbia.

Sambuddho Chakravarty explique que Tor est vulnérable à une telle analyse de trafic parce qu'il a été conçu pour une faible latence et ce afin de proposer une qualité de service acceptable (comme pour la navigation Web). Un attaquant avec suffisamment de ressources peut opérer " des attaques par analyse de trafic en observant des modèles de trafic similaires à différents points du réseau, et relier ensemble des connexions réseaux autrement indépendantes. "

En étudiant le trafic à divers points dans le réseau d'anonymisation Tor, le papier de recherche évoque la possibilité d'identifier 100 % des utilisateurs dans des conditions de laboratoire, et un taux de 81,4 % dans des conditions réelles avec cependant un taux de faux positifs de 6,4 %.

Sauf qu'il ne s'agit en fait ici que d'une preuve de concept et le Projet Tor, tout en saluant de tels travaux de recherche, rappelle que les attaques par analyse de trafic ne sont pas nouvelles. Un point particulièrement mis en exergue concerne le taux de faux positifs.

" Si vous voyez du trafic d'un côté du réseau Tor et que vous avez un ensemble de 100 000 flux de l'autre côté et que vous essayez de trouver la correspondance, alors 6 000 de ces flux vont apparaître comme une correspondance (ndlr : en raison du taux de faux positifs de plus de 6 %) ". De quoi rendre une attaque inutile.