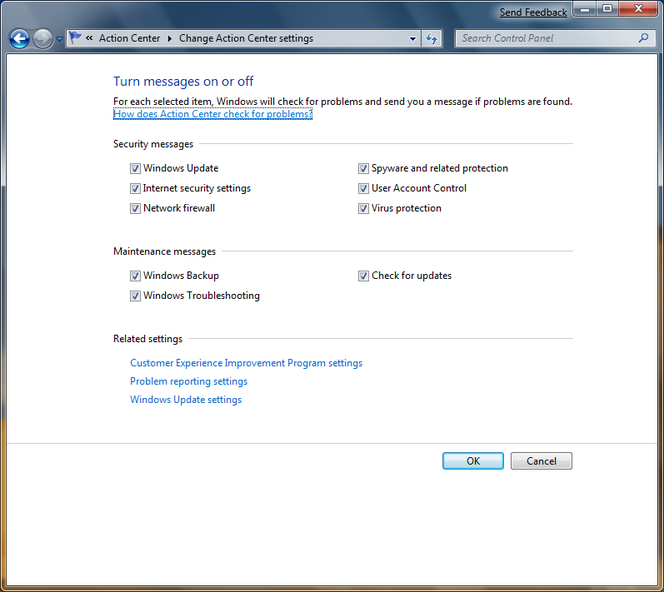

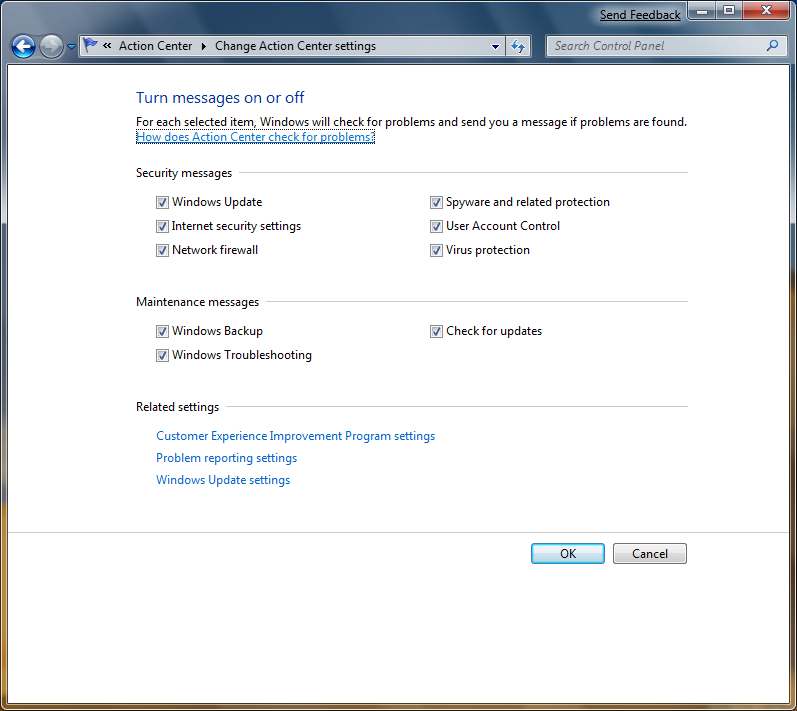

Afin d'éviter cela, Microsoft a modifié le comportement de l'UAC dans Windows 7, en offrant notamment plus de contrôle à l'utilisateur par l'intermédiaire des paramètres système.

L'UAC qui décide de se désactiver

Heise Security rapporte l'écriture d'une preuve de concept tirant parti d'une vulnérabilité affectant l'UAC " nouvelle formule " dans Windows 7. Un script écrit en VBScript utilise ainsi une combinaison de méthodes (SendKeys, Sleep et Run) afin d'envoyer des commandes clavier à la boîte de dialogue de l'UAC et le reconfigurer avec un niveau de sécurité moindre (changement des paramètres système), voire le désactiver. Le tout à l'insu de l'utilisateur (pas de message d'avertissement) à qui il est demandé de redémarrer le système. Un code malveillant plus évolué pourrait ainsi permettre l'installation d'un malware dans le dossier de démarrage de Windows 7 au nez et à la barbe de l'UAC rendu inopérant.

Paramétré avec son niveau de sécurité maximal, l'UAC jouera son rôle de sirène d'alarme et la soi-disant vulnérabilité pourra être contournée. Sauf que pour Microsoft, aucune vulnérabilité n'est ici en cause. Son découvreur, Long Zheng, explique en effet avoir reçu un e-mail de Microsoft lui indiquant que ce qu'il qualifie de vulnérabilité ne sera pas corrigé dans la version finale de Windows 7, en considérant que la genèse du problème se situe au niveau de l'exécution par l'utilisateur d'un code malveillant... une affaire probablement à suivre.