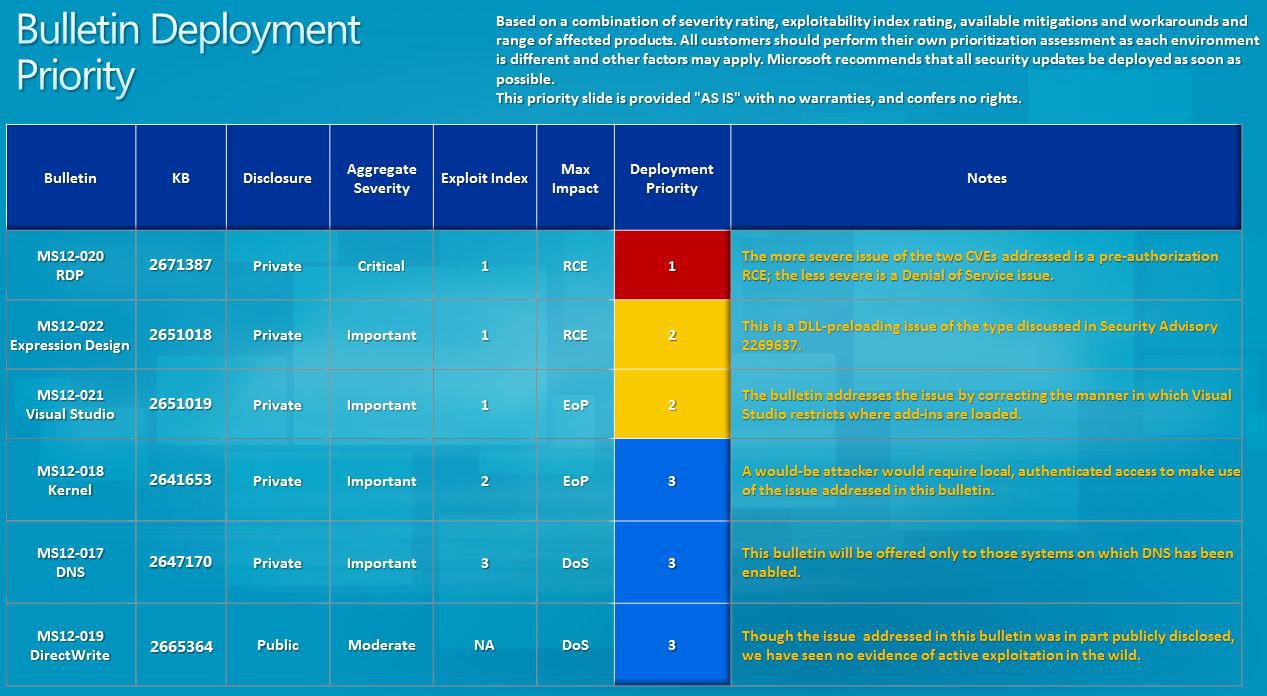

Microsoft a livré son Patch Tuesday du mois de mars 2012. Il comprend six mises à jour de sécurité afin de corriger un total de sept vulnérabilités pour Windows, Visual Studio ( 2008 et 2010 ) et Expression Design.

Toutes les vulnérabilités ont été signalées confidentiellement à l'exception d'une qui affecte DirectWrite. Sont concernés par cette dernière Windows Vista et Windows 7, ainsi que Windows Server 2008 et 2008 R2. Son exploitation permet un déni de service lors d'une attaque par messagerie instantanée ( IM ) avec l'envoi d'une séquence de caractères Unicode spécialement conçue à un client IM.

Cependant, l'indice de gravité pour cette faille est modéré et le déploiement du correctif n'est pas prioritaire. Un déploiement qui devient par contre prioritaire pour une faille critique affectant le protocole Bureau à distance ( RDP ; Remote Desktop Protocol ) et ce pour tous les systèmes d'exploitation Windows. Même si cette faille a été divulgué confidentiellement, Microsoft anticipe un exploit dans les 30 prochains jours.

Les experts en sécurité s'accordent à dire que la faille dans RDP va attirer les attaquants eu égard à son potentiel pour participer à la propagation d'un ver informatique. Soulignons néanmoins que RDP - que l'on retrouve dans les paramètres d'utilisation à distance - est désactivé par défaut.

L'idéal reste d'appliquer la mise à jour correctrice, mais Microsoft propose également une mesure de contournement temporaire sous la forme d'un Fix-it. Le Fix-it ajoute une couche de sécurité supplémentaire en nécessitant Network Level Authentification ( NLA ) pour forcer une authentification avant le début d'une session RDP. Comme Windows XP ne supporte pas NLA, Microsoft a mis au point un Fix-it pour cet OS qui ajoute ce support.

On pourra consulter la synthèse des bulletins de sécurité de Microsoft pour le mois de mars 2012 sur cette page.

Publié le

par Jérôme G.

Journaliste GNT spécialisé en nouvelles technologies

Sur le même sujet

Cette page peut contenir des liens affiliés. Si vous achetez un produit depuis ces liens, le site marchand nous reversera une commission sans que cela n'impacte en rien le montant de votre achat. En savoir plus.