La société de sécurité Cylance rapporte la découverte d'une nouvelle attaque permettant à des attaquants de dérober des identifiants de connexion depuis n'importe quel appareil fonctionnant avec toutes les versions de Windows. Même la préversion de Windows 10 est concernée.

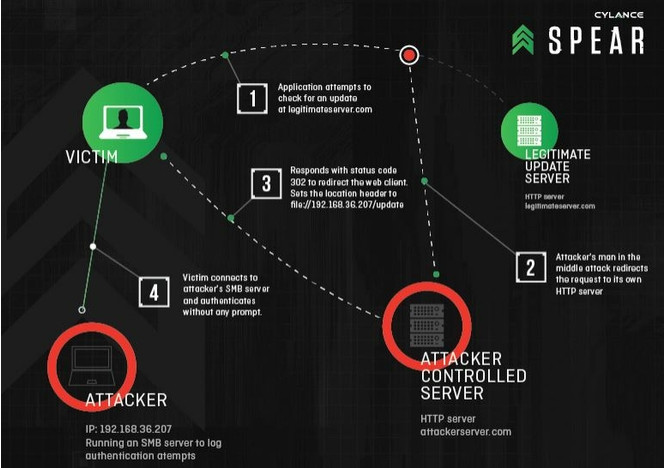

Cette attaque a été baptisée " Redirected to SMB ". Elle implique une nouvelle technique avec pour vecteur une redirection HTTP mais fait écho à un type de problème antérieur et relatif à SMB (Server Message Block) qui est un protocole pour le partage de ressources sur un réseau local avec des ordinateurs Windows.

Il s'agit d'un détournement des communications avec des serveurs Web légitimes par le biais d'attaques man-in-the-middle. Ces communications sont envoyées vers des serveurs SMB malveillants qui récupèrent le nom d'utilisateur de la victime, le domaine et le mot de passe haché. Le mot de passe n'étant pas en clair, le chiffrement devra être cassé par force brute… d'où l'intérêt d'un mot de passe fort.

Le bug sous-jacent - et non corrigé - avait été découvert en 1997 mais à l'époque limité à Internet Explorer. Pour Redirect to SMB, la vulnérabilité affecterait au moins plus d'une trentaine d'applications* sur toutes les versions de Windows.

Le CERT de l'Université Carnegie Mellon a publié une note de vulnérabilité en rapport avec Redirect to SMB :

" Des requêtes HTTP utilisées par des logiciels fonctionnant sur Windows peuvent être transmises à un protocole file:// sur un serveur malveillant. Dans certaines circonstances, Windows va automatiquement tenter l'authentification au serveur malveillant via SMB. "

On comprendra donc qu'avec une URL malveillante du type file:// (ou un lien malveillant), la vulnérabilité fait que Windows l'interprète comme une tentative par l'utilisateur d'avoir un accès à un fichier sur un serveur et fournit automatiquement ses identifiants.

La vulnérabilité n'a cependant pas été observée (ou exploitée) dans la nature, comme le dit la formule consacrée. Un porte-parole de Microsoft a en outre déclaré à CNET être en désaccord avec les déclarations de Cylance concernant un nouveau type d'attaque.

Pour le CERT, il n'y a actuellement pas de solution complète au problème mais plusieurs solutions de contournement à prendre en considération : blocage des connexions SMB sortantes (ports TCP 139 et 445), un mot de passe fort et régulièrement changé...

* Adobe Reader, Apple QuickTime, Apple Software Update, Internet Explorer, Windows Media Player, Excel 2010, Norton Security Scan, AVG Free, BitDefender Free, Comodo Antivirus, .NET Reflector, Maltego CE, Box Sync, TeamViewer, Github pour Windows, PyCharm, IntelliJ IDEA, PHP Storm, installateur JDK 8u31.