Mardi, à l'occasion de son Patch Tuesday de mars 2012, Microsoft a particulièrement insisté sur la nécessité d'appliquer une mise à jour de sécurité afin de combler une faille dans le protocole Bureau à distance ( RDP ; Remote Desktop Protocol ). Tous les systèmes d'exploitation Windows sont concernés même si par défaut RDP est désactivé.

Microsoft avait anticipé un exploit dans les 30 prochains jours pour cette faille divulguée confidentiellement. Il faudra sans doute attendre bien moins longtemps. Sur des sites chinois, Sophos a repéré une preuve de concept pour ladite faille. Sous la forme de scripts Python, le code tente d'exploiter la vulnérabilité et provoque un plantage de Windows.

Pour Graham Cluley de Sophos, il ne serait pas étonnant de voir sous peu des attaques pour produire un ver informatique se répandant très rapidement. L'application du correctif prodigué par Microsoft est donc urgente.

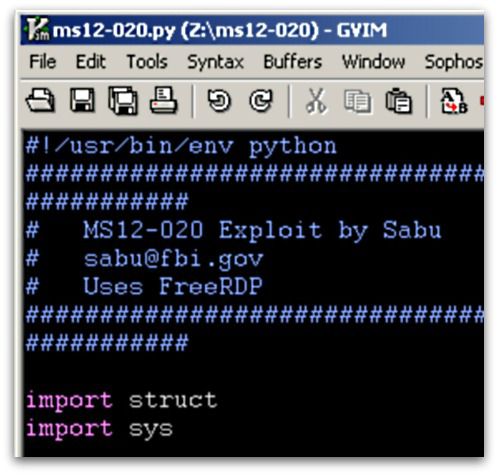

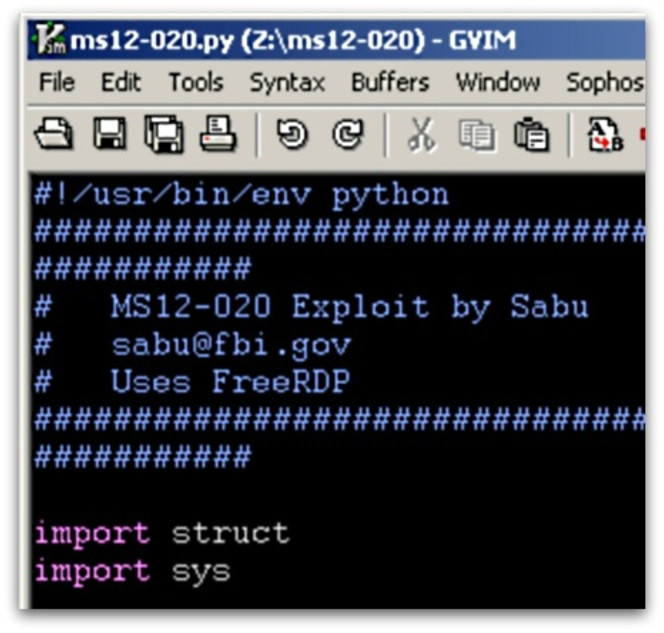

Une capture d'écran d'un supposé exploit ms12-020.exe a par ailleurs circulé. Un canular selon Sophos avec un faux exploit écrit par... sabu@fbi.gov. Référence à Sabu ( Hector Xavier Monsegur ) dont on a appris récemment que sa collaboration de plusieurs mois avec le FBI a permis l'arrestation de plusieurs hackers liés à Anonymous.

Publié le

par Jérôme G.

Journaliste GNT spécialisé en nouvelles technologies

Sur le même sujet

Cette page peut contenir des liens affiliés. Si vous achetez un produit depuis ces liens, le site marchand nous reversera une commission sans que cela n'impacte en rien le montant de votre achat. En savoir plus.