Kaspersky Lab lève le voile sur une vaste campagne de cyberespionnage affublée du nom de Red October ( Octobre Rouge ) ou Rocra, du nom du malware qui en est à l'origine. Elle a débuté il y a cinq ans et se poursuit encore actuellement.

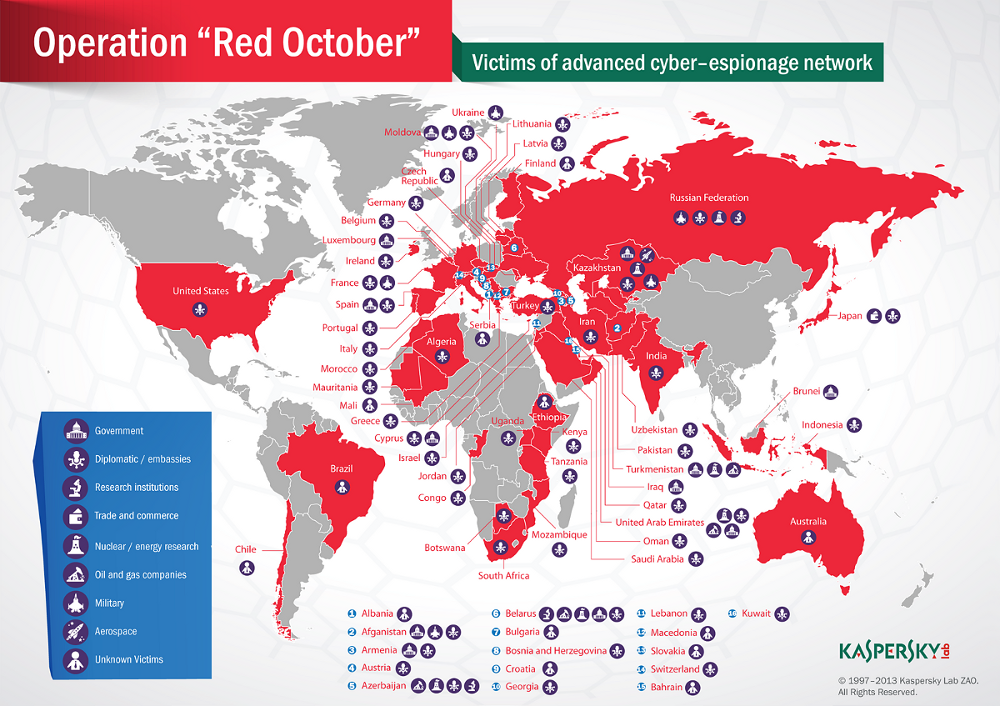

Les attaques se concentrent sur des agences diplomatiques et gouvernementales de plusieurs pays à travers le monde, ainsi que des organismes de recherche scientifique, des groupes énergétiques et nucléaires ou des entreprises dans l'aéronautique. Elles ont pour but de dérober des données sans que Kaspersky Lab ne sache vraiment où elles finissent par atterrir.

L'éditeur de sécurité cite des documents sur une clé USB ( même effacée ), les emails de l'utilisateur, des fichiers sur un serveur d'entreprise, les informations contenues dans un téléphone mobile qui serait connecté à l'ordinateur infecté.

L'infection a débuté via l'envoi d'un email aux victimes prises pour cible. Du spear phishing, ce qui signifie un message personnalisé pour un nombre limité d'utilisateurs. Un exemple donné est celui de la vente d'une voiture d'ambassade d'occasion. L'email malveillant contient une pièce jointe pour exploiter des vulnérabilités de sécurité dans Microsoft Office et Excel.

Des exploits par ailleurs déjà utilisés pour d'autres attaques. Avec le malware Rocra, les attaquants ont juste remplacé la charge utile avec leur propre malware. Le malware en question est modulaire avec la possibilité d'extensions pour étendre son champ d'action.

La campagne de cyberespionnage vise essentiellement des pays d'Europe de l'Est, des républiques de l'ex-URSS ou des pays du Moyen-Orient. " Même si les victimes peuvent se trouver partout, y compris en Europe occidentale et en Amérique du Nord ", précise Kaspersky Lab.

Pour l'éditeur, Rocra a été écrit par des individus russophones en utilisant un code exploit chinois. Il est détecté par ses solutions de sécurité sous l'appellation Backdoor.Win32.Sputnik. Kaspersky Lab ne peut dire si le cyberespionnage est l'œuvre d'un État ou d'un groupe de cybercriminels ( pour la revente des informations récupérées ).