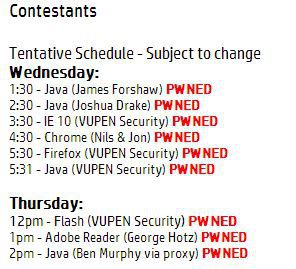

Lors de la première journée du concours de hacking Pwn2Own, IE10 sur Windows 8, Google Chrome et Firefox sur Windows 7 ont subi la loi de chercheurs en sécurité informatique qui sont parvenus à exploiter des failles 0-day ( autrement dit sans correctif ) pour aboutir à la compromission de la machine hôte.

Java 7 n'a également pas résisté et au deuxième jour de la compétition ce sont les plugins Flash Player et Adobe Reader XI ( plugins pour IE9 sur Windows 7 ) qui ont failli. Pour Adobe Reader, l'attaque victorieuse a été réalisée par un certain George Hotz alias GeoHot, connu pour avoir été le premier à déverrouiller l'iPhone d'Apple et hacker de la console de jeu PlayStation 3.

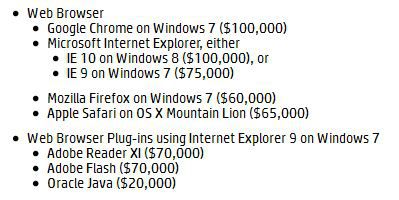

Dans le cadre du Pwn2Own, la société Vupen a notamment été récompensée à hauteur de 250 000 dollars pour l'ensemble de ses exploits victorieux ( voir ci-dessous pour les sommes en jeu ). En tout, plus d'un demi-million de dollars de prix et récompenses ont été distribués pour l'édition 2013.

Pour ce concours où les vulnérabilités et techniques employées sont rapportés aux éditeurs concernés, Google et Mozilla ont été particulièrement véloces. Google Chrome et Firefox bénéficient en effet d'ores et déjà d'une mise à jour de sécurité.

Pour Google Chrome 25, elle vient corriger une vulnérabilité découverte par les chercheurs de MWR Labs. À noter toutefois que Google n'attribue pas un niveau de dangerosité critique mais haut et fait référence à une vulnérabilité de type confusion d'objets dans WebKit. Les chercheurs de MWR Labs expliquent avoir démontré un évitement complet de la protection sandbox dans Google Chrome associé à une vulnérabilité dans le noyau Windows.

Firefox passe en version 19.0.2 afin de combler une faille mise à jour par Vupen et liée à un problème de réutilisation d'une partie de la mémoire ( use-after-free ) avec l'éditeur HTML. La faille est marquée critique.

À voir si les autres éditeurs affectés feront également preuve d'une aussi belle réactivité.