En début d'année, l'éditeur allemand G Data avait dévoilé l'existence d'une campagne de cyberespionnage baptisée Uroburos mais qui remonte en réalité à plusieurs années en arrière et aurait des origines russes. Présentée comme sophistiquée, elle a ultérieurement fait parler d'elle sous des noms tels que Snake et Turla.

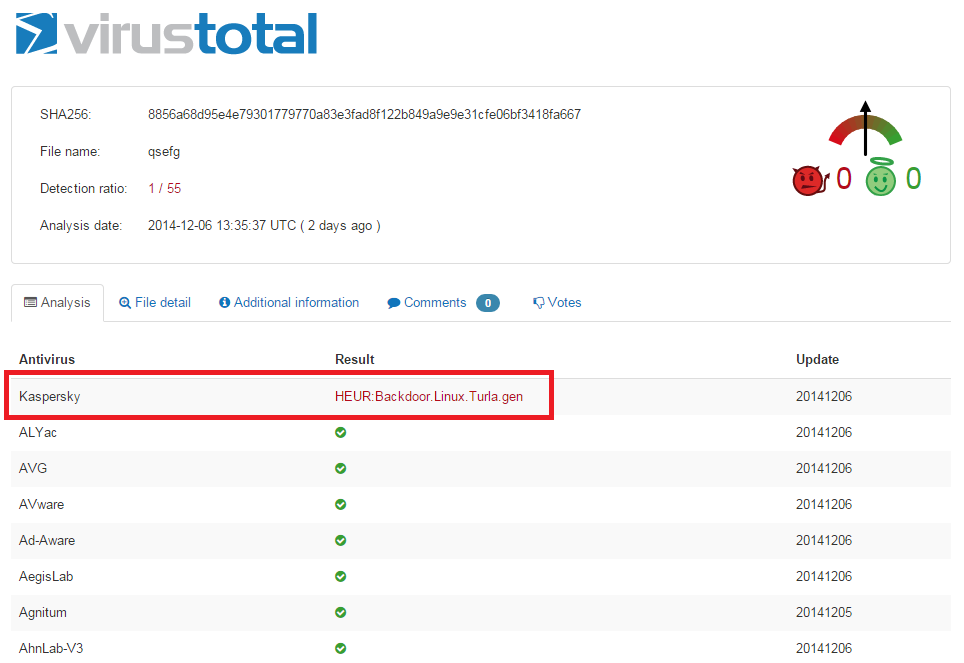

Si jusqu'à présent les divers échantillons étaient conçus pour infecter les systèmes Windows 32 et 64 bits, le nouveau spécimen cible les systèmes Linux.

Comme son homologue pour Windows, ce cheval de Troie pour Linux sait rester extrêmement discret afin d'éviter une détection. Il ne peut pas être découvert via la commande réseau netstat et utilise des techniques ne nécessitant pas un accès root. Même pour un utilisateur avec des privilèges limités, il peut être nuisible.

Le malware réagit à des commandes transmises par des paquets TCP ou UDP avec respectivement un numéro ACK (normalement pour signaler un accusé de réception) spécifique dans l'en-tête TCP ou au deuxième octet du corps d'un paquet UDP.

Selon les chercheurs de Kaspersky Lab, le malware est basé sur un programme de backdoor open source développé en 2000 et dénommé cd00r. Oui... cela existe en open source et il n'est par ailleurs pas rare de pouvoir se procurer le code source de puissants malwares dont pour Windows.