Depuis 2012, Google prévient les utilisateurs de Gmail lorsque leur compte est la cible d'une attaque soutenue par un État (Facebook le fait aussi depuis fin 2015). Les moyens de détection mis en jeu pour parvenir à une telle détection gardent intentionnellement leur part de mystère mais Google a décidé de rendre les avertissements plus visibles et complets.

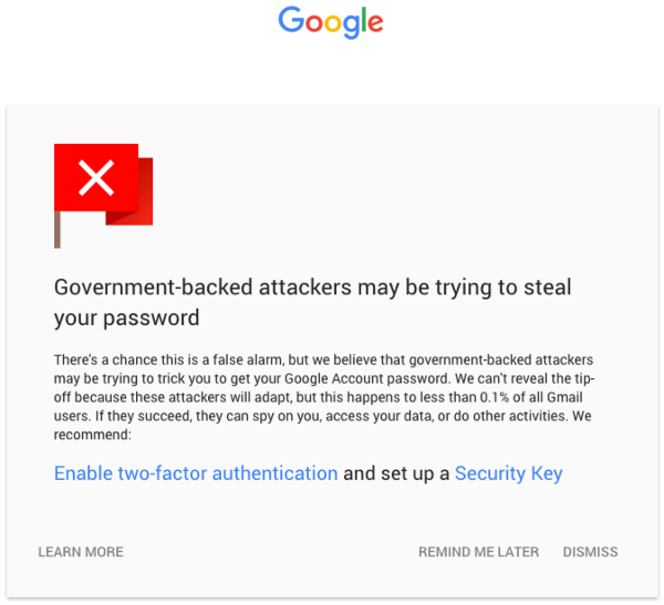

Plutôt qu'un discret bandeau en haut de page, l'avertissement pourra prendre la forme d'une pleine page contenant par ailleurs des instructions sur la manière dont l'utilisateur pris pour cible peut rehausser son niveau de protection. Pas de magie, il s'agit d'activer la validation en deux étapes et d'utiliser une clé de sécurité pour celle-ci.

L'espionnage par un État n'est pas légion et concerne essentiellement des utilisateurs de Gmail dans des pays totalitaires. Selon Google, les avertissements pour ces attaques spécifiques sont ainsi rares et moins de 0,1 % des utilisateurs en ont reçus.

Les avertissements en pleine page sont par contre plus fréquents lorsqu'ils émanent de la protection Safe Browsing pour une navigation sécurisée. Pour les utilisateurs de Gmail, cette protection a été étendue indépendamment des navigateurs et applications email. Le cas échéant, l'avertissement apparaîtra après un clic sur un lien potentiellement dangereux (site de phishing, malware ou logiciel indésirable).

Depuis le mois dernier, les utilisateurs de Gmail peuvent avoir droit à une alerte lorsqu'ils envoient ou recoivent des emails à travers des connexions non chiffrées. Cette manière de pointer du doigt semble avoir eu des effets positifs puisque d'après Google, la quantité de messages chiffrés d'autres fournisseurs à destination de Gmail a depuis augmenté de 25 %.

Manifestement, des fournisseurs ont mis à jour leurs clients afin d'éviter d'être flashés par Google… qui en profite pour mettre en avant son travail mené en collaboration avec Microsoft ou encore Yahoo pour la standardisation du protocole de messagerie SMTP Strict Transport Security. SMTP STS doit combler des vulnérabilités mises au jour dans STARTTLS.