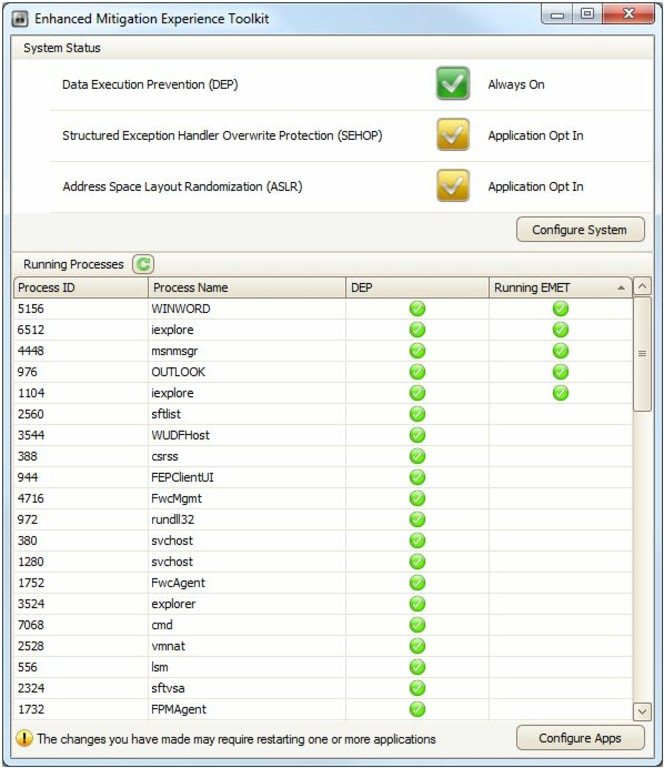

Afin d'empêcher ladite vulnérabilité d'être exploitée, Microsoft recommande l'utilisation de Enhanced Mitigation Evaluation Toolkit ( EMET ), un outil de sécurité gratuit qui en tout début de mois est passé en version 2.0.

Selon la firme de Redmond, EMET est à même de bloquer l'exploit actuellement en circulation et qui réussit à rendre caduque la protection Data Execution Prevention ( DEP ) de Windows servant à empêcher une application ou un service d'exécuter du code depuis un espace mémoire non-exécutable. Pour outre-passer DEP, l'exploit tire parti de la technique du Return Oriented Programming ( ROP ).

Cette technique ROP consiste à s'appuyer sur la pile des appels afin de pointer vers une fonction d'une bibliothèque logicielle dont l'adresse est connue. Un accès indirect à une zone exécutable est ainsi obtenu. En l'occurrence, l'exploit PDF repose sur la bibliothèque logicielle icucnv36.dll qui est utilisée par Adobe Reader et pour laquelle l'ASLR ( Address Space Layout Randomization ) n'est pas activée. Or, sans l'ASLR, cette DLL est toujours chargée à une adresse prévisible et peut de fait être utilisée par l'exploit.

Avec EMET, il est possible d'avoir recours à ASLR Mandatory afin de forcer la DLL à une autre adresse ( non prévisible pour l'exploit ), et donc de bloquer l'exploit sous Windows Vista et 7 ( Server 2008 et 2008 R2 également ). Windows XP ( et Server 2003 ) ne possède pas de protection ASLR et on ne peut donc la rendre obligatoire via ASRL Mandatory. Une autre technique est toutefois mise en jeu dans EMET afin de bloquer l'exploit.

Pour l'utilisateur, afin d'activer EMET pour Adobe Reader ( voir les explications de Microsoft ), il faut bien évidemment installer cet outil gratuit puis passer par cette ligne de commande :

C:\Program Files (x86)\EMET>emet_conf.exe --add "c:\program files (x86)\Adobe\Reader 9.0\Reader\acrord32.exe"

Pas forcément très connu, EMET prouve ici son utilité. Pour Adobe, certains chercheurs regrettent qu'en empêchant l'activation de ASLR dans icucnv36.dll, l'éditeur ait facilité la tâche des attaquants. Plus que jamais, la nouvelle version d'Adobe Reader avec technologie sandbox est attendue.