Membre du Project Zero de Google, le chercheur en sécurité informatique Tavis Ormandy poursuit ses révélations de failles dans les antivirus. En ce moment, il fait une fixette sur Kaspersky Lab mais promet de s'attaquer prochainement à d'autres éditeurs. Par le passé, il avait déjà épinglé Sophos et ESET.

Notamment via des techniques de fuzzing (des données aléatoires injectées en entrée qui déclenchent un bug), il a identifié plusieurs vulnérabilités dont certaines qu'il qualifie de majeures. Ces problèmes affectent " la détection d'intrusion réseau, l'interception SSL et l'analyse de fichiers jusqu'à l'intégration dans le navigateur et l'élévation de privilèges en local. "

Selon Tavis Ormandy, Kaspersky Lab a corrigé des bugs mais d'autres doivent encore l'être. Pour les vulnérabilités critiques à l'exploitation relativement simple, il souligne que Kaspersky Lab déploie des mesures d'atténuation améliorées pour y parer.

De son côté, l'éditeur russe de solutions de sécurité a indiqué dans une réaction relayée par Ars Technica que " toutes les vulnérabilités divulguées publiquement dans le blog Google Project Zero par Tavis Ormandy ont déjà été corrigées dans tous les produits affectés ". " Nos spécialistes n'ont aucune preuve que ces vulnérabilités ont été exploitées dans la nature. "

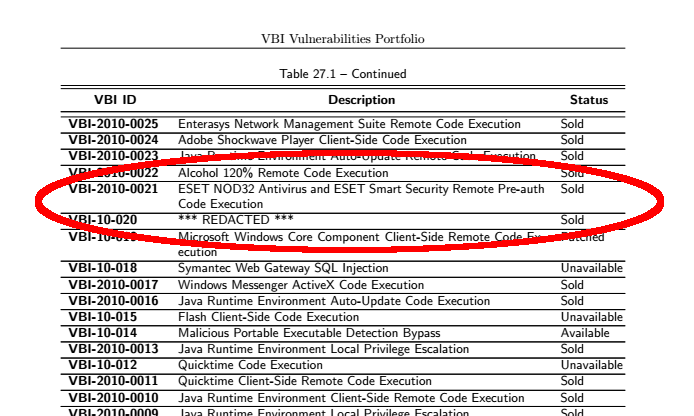

Peut-être plus inquiétant, Tavis Ormandy souligne l'existence d'un marché noir actif pour les exploits dans les antivirus. Une révélation qui n'est cependant guère étonnante à la lumière des données exfiltrées après le piratage de la société de surveillance italienne Hacking Team.

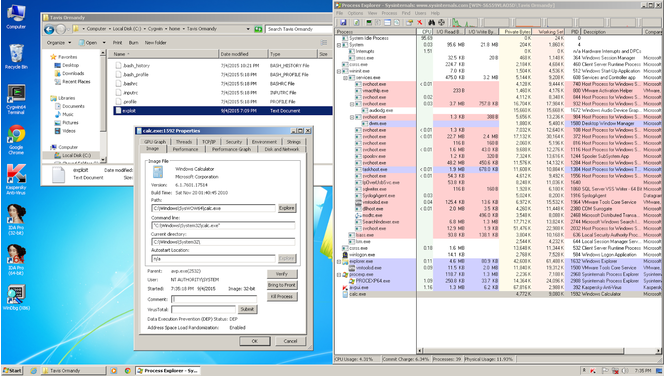

Tavis Ormandy publie ainsi une capture d'un document de Hacking Team mis en ligne par WikiLeaks où il est question de la vente de vulnérabilités dans les produits antivirus de ESET.

Le chercheur renvoie à la responsabilité des éditeurs de produits de sécurité de " respecter des standards de développement les plus élevés possibles " en matière de sécurité pour " minimiser le risque de dommages causés par leurs logiciels. "