Traditionnellement, les campagnes de phishing misent leurs attaques sur un duo d'outils : un email présentant un caractère urgent qui reprend les codes visuels d'un organisme de confiance qui invite une victime à se rendre sur un faux site reprenant lui aussi l'apparence du service associé pour l'inviter à renseigner de lui-même des données personnelles : login, mot de passe, numéro de sécurité sociale, numéro de carte bancaire...

Généralement, on reconnait rapidement ces tentatives en regardant simplement l'URL du site sur lequel l'utilisateur est renvoyé. L'adresse est généralement bien différente de celle du site officiel.

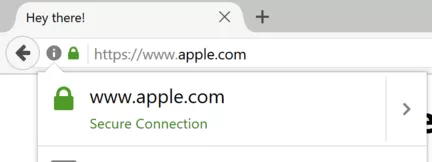

Pourtant, depuis quelque temps, les attaques dites homographiques se multiplient. Pour s'en rendre compte, le chercheur Xudong Zheng a mis en place un site consultable ici (aucun risque). Arrivé sur la page, on se rend compte que le site dispose d'un certificat de sécurité, qu'il est en HTTPS et qu'il adopte l'Url Apple.com, exactement comme le ferait le véritable site d'Apple.

En fait, le site s'appuie sur les noms de domaines intertionalisés introduits par l'ICANN en 2003. Concrètement, cela permet de créer des URLs avec des caractères différents des caractères latins, ici, le site d'Apple est en fait composé avec des caractères cyrilliques, et il est impossible de repérer la différence sans avoir quelques connaissances.

Ainsi, la seule façon de repérer la supercherie est de vérifier le certificat de la page Web depuis les outils du navigateur. On repère alors que la véritable URL du site n'est pas Apple.com, mais "www.xn--80ak6aa92e.com"

Les premières attaques de ce type ont eu lieu en 2005, mais depuis, aucune parade n'a été mise en place pour les contrer. Les navigateurs ont adopté quelques protections, avec notamment la mise en place de filtre qui décide quand il convient d'afficher les caractères natifs ou latins.