Avast apporte de nouveaux éléments concernant l'incident de sécurité ayant frappé la version 3.53 de CCleaner (sur Windows 32 bits). Pour rappel, la cyberattaque en apparence massive était en réalité très ciblée, avec un deuxième malware à destination d'entreprises. Le particulier n'a pas grand-chose à craindre.

Une base de données du serveur auquel la version compromise envoyait des informations avait permis de déterminer une liste de machines infectées pour manifestement du cyberespionnage. Toutefois, il ne s'agissait pas d'un panorama complet, mais sur la période du 12 au 16 septembre.

Grâce à un deuxième serveur utilisé par les attaquants pour envoyer une sauvegarde de la base de données originale, les chercheurs en sécurité d'Avast - avec l'aide de l'hébergeur - ont fini par mettre la main sur une base de données quasiment complète.

Tant pour les charges utiles malveillantes de premier et deuxième niveau, il manque seulement une période de 40 heures qui correspond au plantage du serveur de contrôle et commande original, et la création d'un nouveau.

Avec cette vue beaucoup plus complète de l'incident de sécurité, Avast établit que le nombre total de PC (adresses MAC uniques) ayant communiqué avec le serveur de contrôle et commande via la backdoor est de 1 646 536. Le nombre total d'ordinateurs ayant reçu le deuxième malware est de 40.

C'est donc pour ces 40 machines sur un ensemble de 2,27 millions ayant installé la version compromise 5.33 de CCleaner qu'il y a un véritable souci, et pour lesquelles une restauration du système à une date antérieure au 15 août est recommandée (pas seulement une mise à jour de CCleaner). Les entreprises concernées ont été alertées.

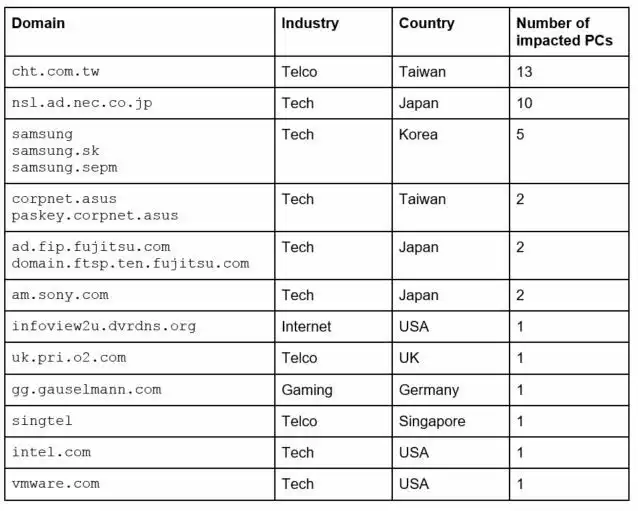

Le tableau ci-dessous propose la liste complète des entreprises et domaines affectés, avec à droite le nombre de PC impactés (Chunghwa Telecom, NEC, Samsung, ASUS, Fujitsu, Sony, O2, Gauselmann, Singtel, Intel, VMware) :

Rappelons que la liste des entreprises ciblées était plus importante, mais il n'y a pas eu pour elles de machines infectées.

En fin de billet de blog, Avast énumère des indicateurs de compromission qui pourront être utiles aux administrateurs réseau pour rechercher d'éventuelles infections. On saluera l'effort de transparence d'Avast (propriétaire de Piriform) dans cette affaire. C'est pour ainsi dire normal, mais ce n'est pas toujours le cas et aussi bien fait.