Le malware Emotet refait beaucoup parler de lui depuis sa reprise d'activité estivale. À tel point qu'il est considéré comme l'une des menaces actuelles les plus dangereuses au monde. Cette infrastructure modulaire en tant que service permet de distribuer des charges utiles malveillantes de diverses formes, comme des ransomwares notamment.

Le retour d'Emotet a eu lieu via des campagnes de phishing et spam malveillant, avec des emails contenant une URL ou pièce jointe pour des documents Word piégés. Une macro permet l'exécution de la charge utile, puis une communication avec des serveurs de commande et contrôle.

Le mois dernier, l'Agence nationale de la sécurité des systèmes d'information a publié un bulletin d'alerte pour une recrudescence d'activité Emotet en France, avec un ciblage d'entreprises et administrations. L'Anssi a souligné en particulier des campagnes de phishing et une technique de détournement des fils de discussion des emails.

We are pleased to announce our new free service "Have I Been Emotet?".

— TG Soft (@VirITeXplorer) October 1, 2020

You can check if your email/domain is involved in #Emotet malspam.https://t.co/gSk0CuhKBK@BleepinComputer @LawrenceAbrams @Cryptolaemus1 @campuscodi @securityaffairs @arturodicorinto @58_158_177_102

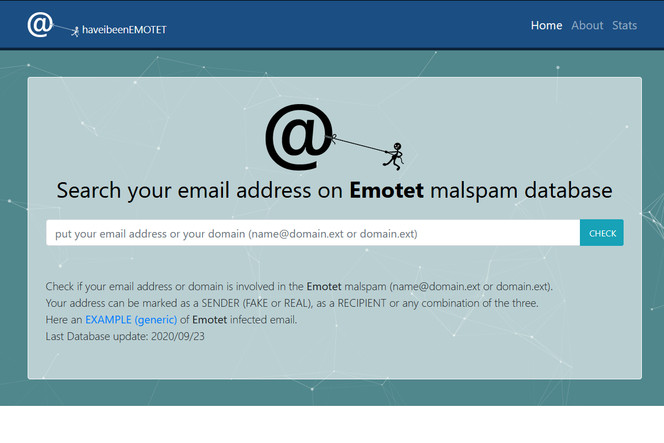

À la manière de Have I Been Pwned? pour les fuites de données, le site haveibeenEMOTET propose de vérifier si une adresse email ou un nom de domaine ont été impliqués dans une campagne de spam malveillant Emotet.

Le cas échéant, il est précisé un caractère de destinataire d'un spam Emotet (recipient) ou d'émetteur (real sender ; après compromission). Pour fake sender, c'est une usurpation d'adresse email avec la falsification de l'en-tête d'un message afin de cacher l'origine réelle.

BleepingComputer précise que la base de données pour des emails Emotet couvre actuellement la période allant d'août au 23 septembre 2020, soit près de 700 000 emails et plus de 2,1 millions d'adresses email.

Have I Been Pwned? a prouvé que c'était un service digne de confiance (saisir son adresse email... cela peut faire réfléchir à deux fois). Pour haveibeenEMOTET, c'est une confiance qui est encore à gagner et nécessitera une plus grande ouverture avec les informations mises à disposition.