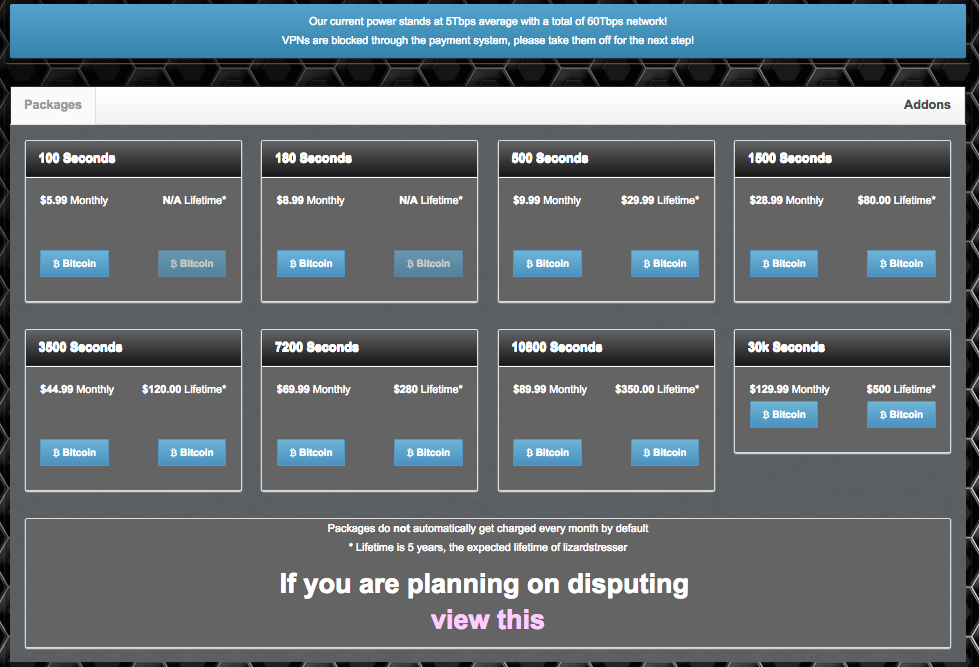

Les hackers de Lizard Squad ont fait parler d'eux à Noël en paralysant via des attaques DDoS les services PSN de Sony et Xbox Live de Microsoft. Des assauts très perturbateurs pour les gamers qui leur ont par la suite permis de faire la promotion d'une plateforme Lizard Stresser.

Cette recommandation est plus pour la forme. D'autant que pour Lizard Stresser qui revendique une énorme bande passante, cette force de frappe provient pour l'essentiel d'appareils ayant été compromis.

Spécialiste des questions de cybercriminalité, Brian Krebs avait déjà déterminé que Lizard Stresser est un service hébergé par un fournisseur en Bosnie connu pour accueillir un grand nombre de sites malveillants.

Dans une nouvelle analyse, il arrive à la conclusion que Lizard Stresser repose pour l'essentiel sur un botnet constitué de routeurs domestiques qui ont été infectés. Pour autant, le service exploite également des routeurs d'universités et d'entreprises compromis.

L'infection a lieu par le biais d'une variante d'un code malveillant mis au jour en novembre par l'éditeur russe de solutions de sécurité Dr. Web. Néanmoins, le malware remonterait à début 2014. Hormis transformer des appareils en zombies, il cherche à en infecter d'autres qui acceptent les connexions entrantes via telnet et configurés avec les identifiants par défaut.

Un bon conseil de Krebs On Security est alors de ne pas laisser les identifiants d'usine pour un routeur, et ainsi opter pour un nom d'administrateur autre que admin (lorsque cela est possible) et un mot de passe fort. Une opération qui s'effectue le plus souvent depuis le navigateur Web avec l'adresse 192.168.1.1 ou 192.168.0.1.

Il conseille également d'utiliser OpenDNS et donc d'opter pour des serveurs DNS autres que ceux du fournisseur d'accès. La raison est que la société derrière OpenDNS va bloquer les communications entre la machine et des sites malveillants connus.

En dépit de la forte représentativité de routeurs dans le botnet de Lizard Stresser, Brian Krebs écrit qu'a priori le mawlare pourrait également se répandre sur une gamme d'appareils sous Linux dont des serveurs et des caméras IP.

Depuis le lancement de Lizard Stresser, ce service aurait été à l'origine de plus de 900 millions de requêtes. Suite aux révélations de Brian Krebs, le collectif Lizard Squad est provocateur et indique 250 000 à 500 000 routeurs infectés, tout en le remerciant pour l'augmentation des ventes grâce à ses articles.