Le Patch Tuesday du mois d'août livre ses secrets. Microsoft publie huit bulletins de sécurité dont trois critiques (pour des exécutions de code à distance) et cinq importants. Ils contiennent des rustines pour combler 23 vulnérabilités dans Windows, Internet Explorer et Exchange.

MS13-059 est une mise à jour de sécurité cumulative et critique pour Internet Explorer. Toutes les moutures du navigateur sont concernées pour l'ensemble des versions clientes de Windows. Cela couvre 11 failles divulguées de manière confidentielle dont une vulnérabilité de contournement de sandbox découverte lors du concours de hacking Pwn2Own en mars dernier.

MS13-060 est une autre mise à jour critique pour une vulnérabilité signalée confidentiellement dans le processeur de scripts Unicode présent dans Windows. Seuls sont concernés les utilisateurs de Windows XP et Server 2003. On rappellera au passage que tout support pour Windows XP prend fin le 8 avril 2014.

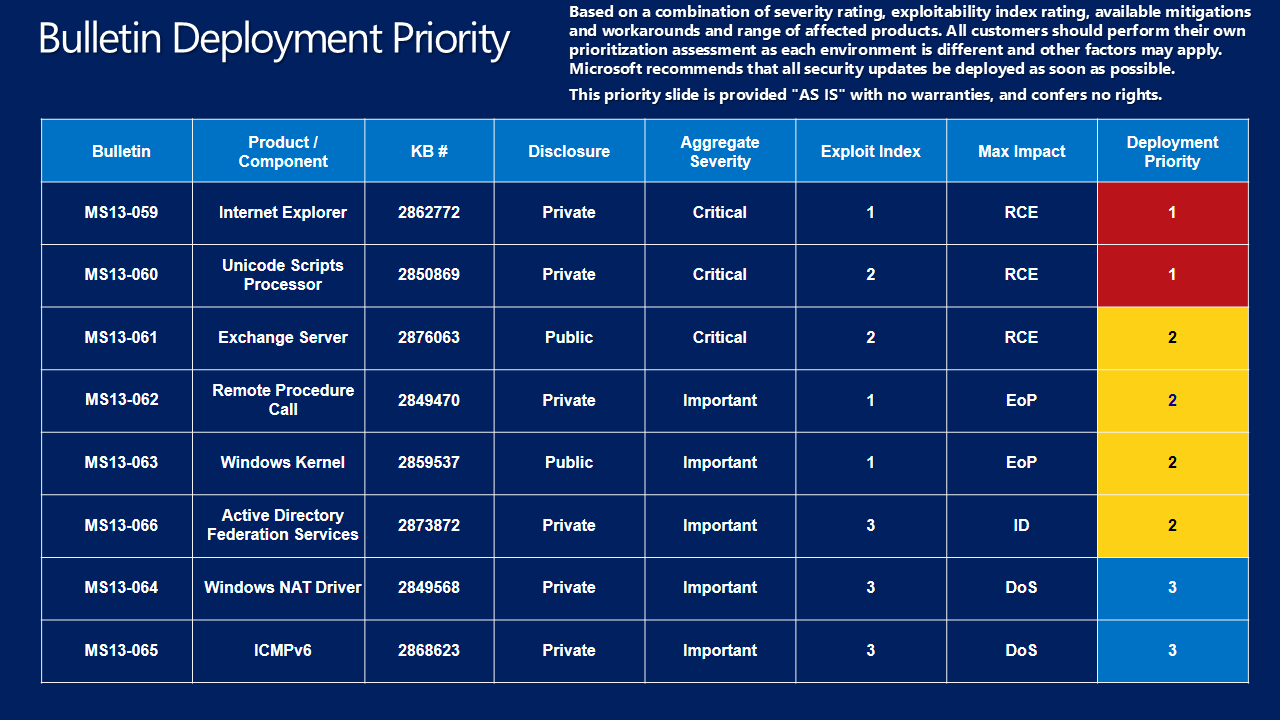

Microsoft recommande d'appliquer un déploiement prioritaire pour MS13-059 et MS13-060. La dernière mise à jour critique est MS13-061. Elle corrige trois failles révélées publiquement dans Microsoft Exchange. Deux d'entre elles ont pour origine un composant tiers d'Oracle dénommé Outside In.

Un bug pour contourner ASLR

Même s'il n'est pas classé critique, le bulletin MS13-063 mérite d'être souligné. Il corrige une vulnérabilité révélée publiquement et trois vulnérabilités signalées confidentiellement dans le noyau Windows. À l'exception notable de Windows 8 pour les systèmes 64 bits et Server 2012, presque toutes les autres versions de Windows sont concernées.

Comme pour le contournement de sandbox avec IE, VUPEN Security confirme que MS13-063 comble une vulnérabilité utilisée lors du Pwn2Own et en l'occurrence pour un contournement de la protection ASLR.

Microsoft fixed multiple vulns including our IE Sandbox Bypass & Windows ASLR Bypass we reported at Pwn2Own 2013 http://t.co/4OMNcWn9rI

— VUPEN Security (@VUPEN) August 13, 2013

Address Space Layout Randomization joue un rôle important dans Windows en tant que mesure de protection permettant de rendre plus difficile pour les attaquants l'exploitation de vulnérabilités. ASLR permet une allocation aléatoire de l'espace mémoire afin de minimiser les attaques de type dépassement de tampon.

Microsoft indique que la faille a été décrite par le chercheur Yang Yu de la société de sécurité chinoise NSFocus Security Labs lors de la conférence CanSecWest. Si le programme de Bug Bounty de Microsoft avait existé à l'époque, une telle trouvaille aurait pu lui permettre de gagner jusqu'à 100 000 dollars.