Jacob Appelbaum est un chercheur spécialisé dans la sécurité, et c'est aussi le co auteur de l'article du Spiegel qui a révélé une partie du catalogue des outils dont dispose la NSA pour mener à bien ses opérations de surveillance.

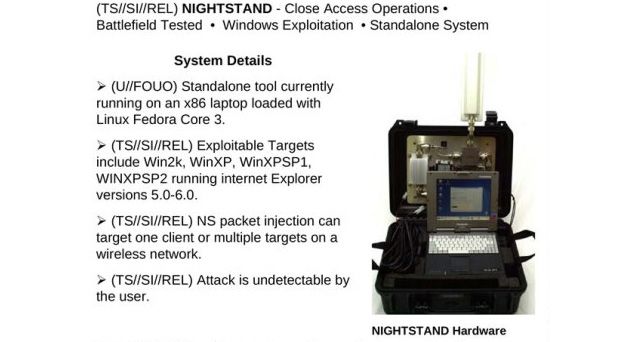

Outre les outils "clé en main" permettant de prendre le contrôle d'un appareil sous iOS ou de tout téléphone communicant par GSM, Jacob Appelbaum a décrit un dispositif qui vise plus spécifiquement les ordinateurs par injection de paquets, soit le piratage d'un réseau WiFi, qui se démarque par une portée impressionnante allant jusqu'à 13 kilomètres de distance.

L'expert a même indiqué que le piratage pouvait très bien être opéré depuis un drone volant, ce qui multiplie d'autant plus la portée de l'attaque, bien que dans la plupart des cas, ce seraient des vans banalisés qui soient utilisées.

Une brochure de la NSA datant de 2007 a ainsi été présentée, la date laissant supposer que l'agence a encore fait beaucoup de progrès depuis ce temps et que ce qui nous étonne aujourd'hui est certainement très loin des capacités actuelles de l'agence. L'expert partage l'idée que la technique reste toutefois la même et qu'elle aurait été utilisée pour surveiller les communications de Julian Assange à son domicile de l'ambassade de l'équateur à Londres. Des visiteurs de l'ambassade auraient ainsi reçu d'étranges messages de bienvenue d'une société de téléphone ougandaise. Des messages qui provenaient finalement d'une station de la NSA positionnée sur un toit à proximité, camouflé derrière une fausse antenne, les agents auraient alors malencontreusement oublié de réinitialiser leur dispositif après une mission visant l'Ouganda...

Entre temps, le Spiegel vient de publier une fiche interactive présentant une partie des gadgets de la NSA et de leur fonctionnement. Elle est consultable à cette adresse.