Les chercheurs en sécurité de Kaspersky Lab ont découvert une vulnérabilité affectant la messagerie chiffrée Telegram qui a pu être exploitée par des attaquants afin d'installer un malware sur l'ordinateur d'une victime.

En l'occurrence, cette faille concernait le client pour Windows de l'application Telegram sur l'ordinateur. Des attaquants ont été en mesure de maquiller les noms de fichiers joints en tirant parti de la méthode Unicode RLO (Righ-to-Left Overrride) généralement utilisée pour les langues s'écrivant de droite à gauche.

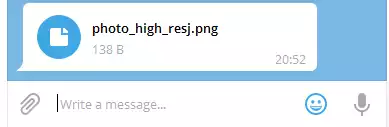

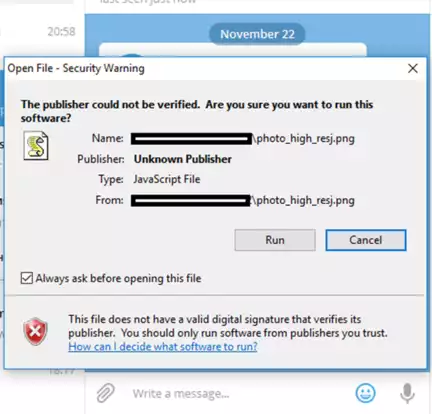

Par exemple, dans une campagne d'attaque, un fichier " photo_high_re*U+202E*gnp.js ", avec *U+202E* qui est le caractère RLO, est apparu à l'écran en tant que " photo_high_resj.png. " Un fichier JavaScript malveillant s'est ainsi fait passer pour une image PNG. Une entourloupe qui a déjà été employée par le passé.

Cela étant, sauf paramétrage contraire, Windows tique avec une alerte de sécurité pour signaler à l'utilisateur qu'il souhaite ouvrir un fichier dont l'éditeur est inconnu et de type JavaScript.

Selon Kaspersky Lab, la faille a été exploitée pour principalement diffuser un malware de minage de cryptomonnaies (Monero, Zcash et Fantomcoin en priorité). Il a également été découvert l'installation d'une backdoor utilisant l'API Telegram comme protocole de commande et contrôle.

L'exploitation dans les clients Windows a débuté en mars 2017. A priori, seuls des cybercriminels russes étaient au courant de la vulnérabilité, même si de fausses pistes ont pu être intentionnellement laissées. Les cas d'exploitation ont été détectés en Russie.

" Nous avons informé les développeurs de Telegram du problème, et la vulnérabilité n'a plus été observée dans les produits de Telegram ", écrit Kaspersky Lab.