Le typosquatting est déjà bien connu. Des chercheurs en sécurité de Godai Group ont souligné une forme de déclinaison baptisée Doppelganger Domain.

Plutôt qu'une erreur de frappe qui mène l'utilisateur vers un nom de domaine qu'il croit légitime et où l'attend généralement un malware, le Doppelganger Domain mise sur l'oubli d'un point dans la saisie d'un nom de domaine. À titre d'exemple : un.exemple.com devient unexemple.com.

Les chercheurs de Godai Group ont enregistré une trentaine de domaines doppelganger en relation avec des sociétés américaines parmi les plus importantes. Un choix guidé par l'intuition que des personnes pourraient y envoyer des emails par accident.

En six mois d'attente, il ont réussi à collecter plus de 120 000 emails, soit 20 Go de données, avec toutes sortes d'informations sensibles ( secrets commerciaux, mots de passe... ). Une collecte réalisée de manière passive. Une fois que l'attaquant achète le domaine doppelganger, il configure un serveur email pour recevoir tous les emails adressés à ce domaine.

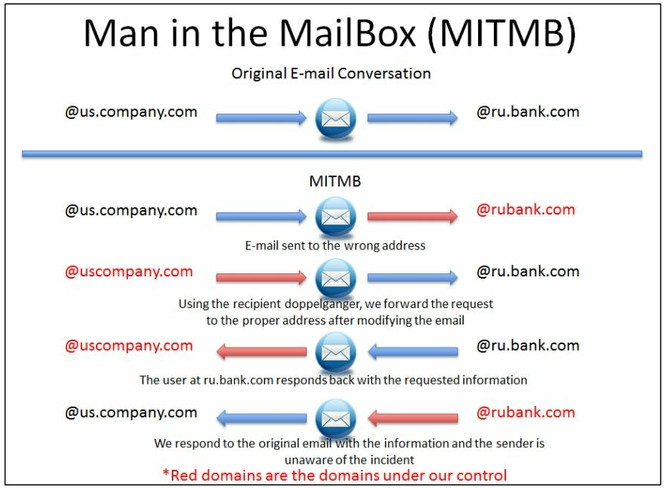

Une attaque active consisterait à espionner une conversation à l'insu des deux interlocuteurs comme dans le scénario ci-dessous :

Dans son étude ( PDF ), Godai Group donne des mesures pour atténuer les risques, l'une d'elles consistant tout simplement à ce que les entreprises achètent les domaines susceptibles d'être exploités de manière malveillante. Une autre suppose de configurer le DNS de la société afin de pas résoudre les domaines doppelganger, ou bien configurer les serveurs emails pour qu'ils n'envoient pas de messages sur de tels domaines.