Au mois de novembre dernier, Microsoft a publié un avis de sécurité au sujet d'une vulnérabilité de sécurité 0-day - et donc sans correctif - affectant Windows XP et Windows Server 2003. Le problème se situe au niveau du composant NDProxy du noyau Windows.

Cette faille a été exploitée dans des attaques. FireEye a observé que l'exploit au niveau du noyau Windows était utilisé dans des attaques PDF via une vulnérabilité dans des versions non à jour d'Adobe Reader.

Le firme de Redmond n'a pour le moment pas proposé de patch et Trend Micro rapporte des attaques à l'encontre d'au moins 28 ambassades dans une capitale du Moyen-Orient. Elles sont déployées grâce à un email sans message ayant pour objet le conflit en Syrie.

L'email contient une pièce jointe qui fait également référence au conflit en Syrie et renferme la charge utile malveillante. Selon l'examen de l'exploit par la société de sécurité nippone, une backdoor possède des techniques sophistiquées pour contrer les analyses.

Trend Micro estime que l'attaque n'est pas l'œuvre du commun des cybercrminels et requiert un niveau de sophistication plus élevé. L'éditeur ne tire toutefois pas de conclusions et ne peut par ailleurs pas dire si les ambassades visées ont effectivement été infectées et s'il y a eu d'autres cibles.

C'est en tout cas une nouvelle fois un rappel pour l'abandon de Windows XP en faveur d'un système d'exploitation plus moderne qui possède par défaut des mécanismes de sécurité plus élaborés.

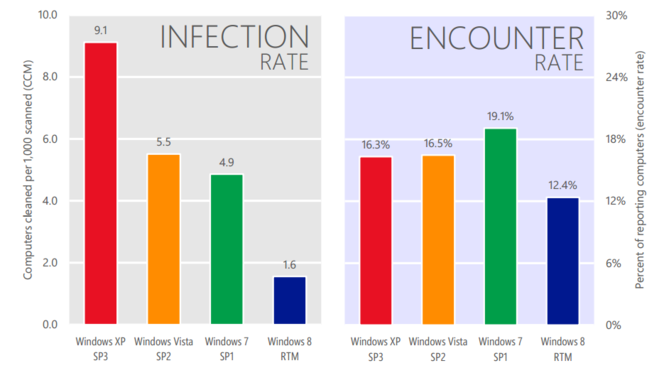

D'après Microsoft, au premier semestre 2013, le taux d'infection par des malwares de Windows XP était six fois plus élevé que celui de Windows 8. Alors que Windows 7 est la version du système d'exploitation la plus confrontée aux malwares, son taux d'infection est moitié inférieur à celui de XP.