Après la correction de la faille due à une mauvaise implémentation des protocoles de sécurisation SSL et TLS dans iOS (et OS X), Apple se fait une nouvelle fois tirer les oreilles. FireEye annonce avoir découvert une vulnérabilité dans iOS qui permet de l'espionnage en arrière-plan et ce y compris sur des terminaux non jailbreakés.

Cette application de démo dite de monitoring en tâche de fond s'est avérée fonctionnelle sur un iPhone 5s équipé de iOS 7.0.4. FireEye précise toutefois que la vulnérabilité existe sur les versions 7.0.5, 7.0.6 ainsi que 6.1.x du système d'exploitation mobile.

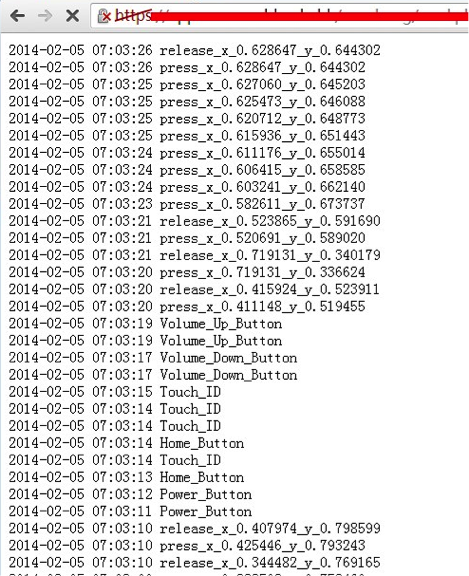

La surveillance insidieuse peut s'appliquer sur les divers événements tactiles et pressions à l'écran, ce qui implique de pouvoir reconstituer les frappes au clavier. Elle concerne également le bouton home, le contrôle du volume et la pression pour la fonction Touch ID de l'iPhone 5s.

FireEye estime que des attaquants potentiels sont ainsi à même d'utiliser les informations recueillies pour opérer la surveillance d'un utilisateur pris pour cible. Peu de détails toutefois, tandis que FireEye collabore avec Apple pour la résolution du problème. La firme à la pomme n'est en général guère bavarde quand il s'agit de commenter de telles trouvailles.

En attendant une correction d'Apple, FireEye indique que le seul moyen de se prémunir de la vulnérabilité est d'arrêter l'exécution en tâche de fond d'applications douteuses.