Dans le Google Play Store, les chercheurs de Trend Micro ont découvert deux applications Currency Converter et BatterySaverMobi qui se présentaient comme un outil de conversion des monnaies et pour la gestion de la batterie du smartphone.

Leur but réel était toutefois d'injecter une charge utile malveillante, et qui plus est en lien avec le malware bancaire Anubis. Le ménage a été fait par Google, mais l'analyse de Trend Micro a mis au jour une curiosité pour éviter une détection.

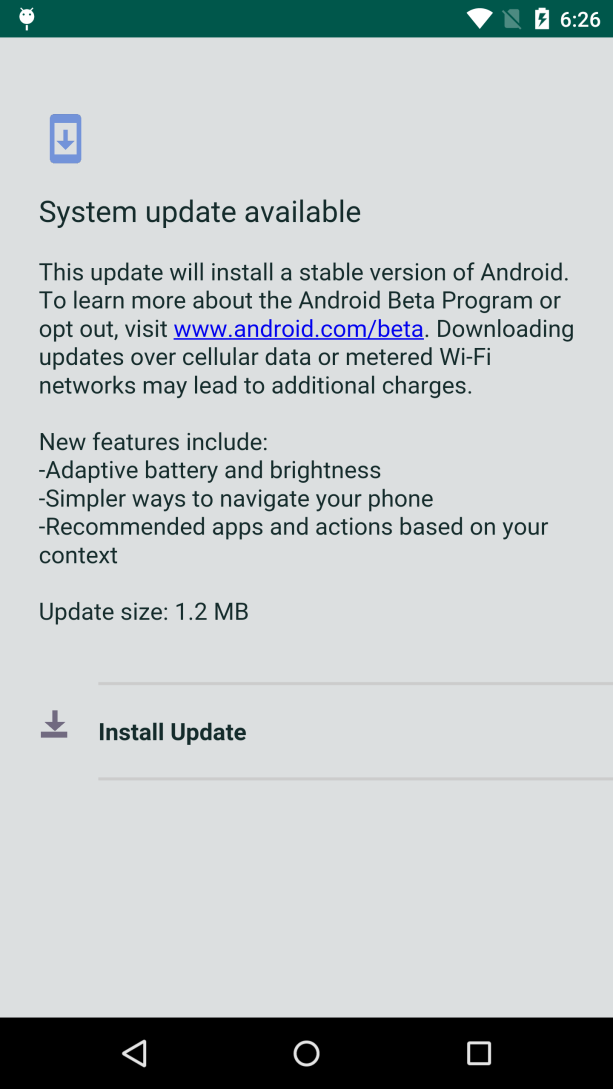

Les applications ont ainsi surveillé les mouvements de l'utilisateur via les données de capteurs de l'appareil. Faute de mouvements, la charge utile malveillante n'était pas déclenchée. Dans le cas contraire, les applications affichaient une fausse demande de mise à jour système afin d'inciter l'utilisateur à installer Anubis à son insu.

Cette tactique de dissimulation aurait eu pour objectif de trahir une analyse de sécurité, en supposant que l'absence de données de capteurs est synonyme d'exécution dans un environnement de sandbox. En l'occurrence, les émulateurs utilisés par les chercheurs en sécurité, voire par Google.

D'autres filoutages ont également été employés une fois l'installation d'Anubis, comme des requêtes et réponses par le biais de Twitter et Telegram pour localiser le serveur de contrôle et commande.