Après l'annonce de Bluebox Security au sujet d'une vulnérabilité qualifiée de Master Key, une deuxième vulnérabilité dite de signature des applications Android a fait son apparition. Avec des détails techniques, elle a été débusquée sur un blog en chinois.

Interrogé à ce sujet par PCWorld, Pau Oliva Fora de la société de sécurité ViaForensics explique que l'approche est différente de la Master Key mais le but recherché est le même. La vulnérabilité peut donc également permettre à des attaquants d'injecter du code malveillant dans un fichier APK signé numériquement sans casser cette signature.

Une telle attaque a néanmoins une sérieuse limite puisque la taille des fichiers ciblés ne doit pas dépasser 64 ko. Pau Oliva Fora assure par ailleurs que la modification malveillante qui s'opère au niveau des en-têtes des fichiers APK est facile à détecter.

A priori, peu de risque donc tant que l'utilisateur se tourne vers des stores officiels à l'instar du Google Play.

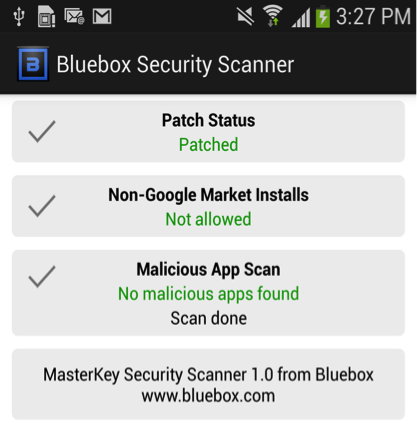

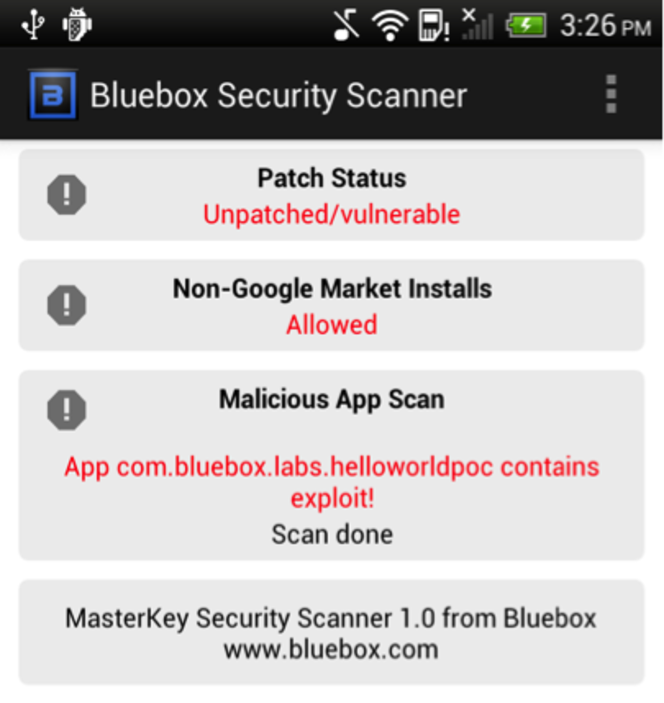

À noter que Bluebox Security propose dans le Google Play ou l'Amazon Appstore pour Android une application gratuite Bluebox Security Scanner.

Cette application vérifie si un terminal Android dispose du patch pour la vulnérabilité Master Key. Elle analyse également l'appareil pour savoir si une application malveillante a été installée et peut tirer parti de la vulnérabilité.