Le mois dernier, le blog Krebs on Security a été la cible d'une puissante attaque par déni de service distribué. Une estimation de 620 Gbps. A priori, des représailles suite aux révélations du blog de sécurité sur la plate-forme vDOS.

Le même jour, l'hébergeur français OVH était la cible d'une attaque similaire divisée en 26 assauts simultanés de plus de 100 Gbps. Ces attaques ont été attribuées à un botnet constitué non pas d'ordinateurs zombies mais essentiellement de près de 145 000 caméras de surveillance.

Dénommé Mirai, ce botnet de l'Internet des Objets a eu droit à une diffusion de son code source. Le cheval de Troie qui a infecté des centaines de milliers d'objets connectés et a été utilisé pour lancer les attaques DDoS a été publié en ligne.

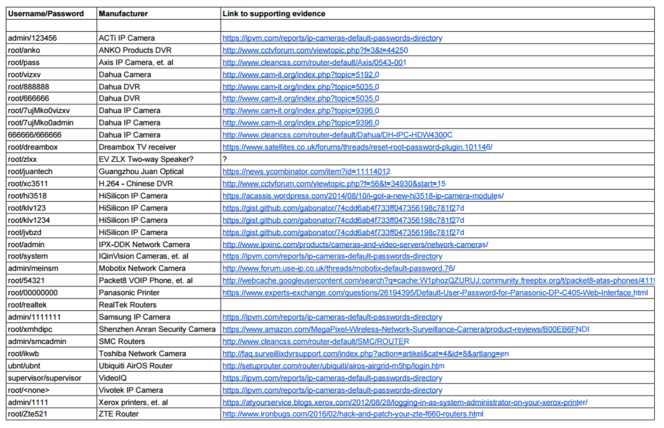

La fuite a été annoncée sur Hackforums par un individu se présentant sous l'identité de Anna-senpai. Avec Mirai, il affirme avoir pu embrigader quelque 380 000 bots via des attaques Telnet par force brute. Le malware se répand sur des appareils vulnérables en scannant les systèmes IoT protégés avec les identifiants (nom d'utilisateur et mot de passe) d'usine par défaut.

Avec les diverses révélations autour de Mirai, le nombre de bots serait descendu aux alentours de 300 000 désormais et continue de baisser. Les fournisseurs d'accès à Internet ont en effet commencé à prendre des mesures. Généralement, les infections d'objets connectés disparaissent lorsqu'ils sont redémarrés. Mirai doit ainsi régulièrement renouveler sa petite armée.

Krebs on Security publie une liste des noms d'utilisateur et mots de passe intégrés dans le code source de Mirai, et avec le type d'appareil :

La diffusion du code source d'un malware ou botnet n'est pas rare. Parmi les cas les plus connus, celui du cheval de Troie bancaire et boîte à outils ZeuS, ou encore le code source du botnet LizardStresser. Écrit par le groupe Lizard Squad spécialisé dans les attaques DDoS, le botnet LizardStresser s'est aussi appuyé sur l'Internet des Objets (des routeurs domestiques).

Anna-senpai estime avoir gagné assez d'argent avec Mirai et avoir suffisamment attiré l'attention. La libération du code source de Mirai pourrait être une tactique visant à détourner les regards des autorités sur son cas. Une manière de se cacher parmi tous ceux qui vont reprendre le code de Mirai - et l'améliorer - pour créer leurs propres botnets IoT.