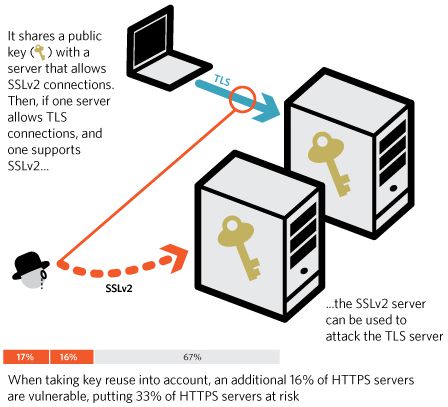

Après notamment Heartbleed et POODLE, le nouveau nom qui fait peur pour la bibliothèque de chiffrement OpenSSL est DROWN. En réalité, une sorte d'acronyme pour Decrypting RSA using Obsolete and Weakened eNcryption. Tremblez… selon une estimation, un tiers de tous les serveurs HTTPS sont à risque, soit aux alentours de 11,5 millions de serveurs.

Pour autant, le projet OpenSSL - qui propose une série de patchs pour la correction de plusieurs vulnérabilités - ne distingue pas DROWN par un niveau de dangerosité critique mais élevé. Les versions affectées sont celles antérieures à 1.0.2 et 1.0.1. Il existe désormais des versions 1.0.2g et 1.0.1s à déployer.

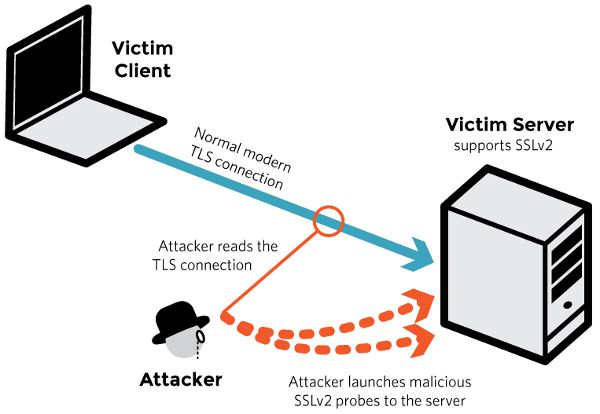

Avec la mise à jour proposée, OpenSSL désactive par défaut le vieux protocole SSLv2 et supprime la possibilité de forcer des chiffrements d'exportation (SSLv2 EXPORT). Une attaque qualifiée de multi-protocoles, et de type man-in-the-middle, permet en effet de déchiffrer des sessions TLS (communications HTTPS) en utilisant un serveur prenant en charge SSLv2 et des suites de chiffrement d'exportation.

On comprend donc que le souci est au niveau du support du protocole SSLv2 qui est pourtant obsolète depuis belle lurette. Sauf que ce support par des serveurs ne semblait pas forcément être un souci dans la mesure où la plupart des clients récents ne l'utilisent pas.

Pour la quinzaine de chercheurs universitaires à l'origine de la découverte de DROWN, l'autorisation de connexions SSLv2 est " étonnamment commune " à cause d'une mauvaise configuration et des paramètres par défaut inappropriés du serveur.

Ils pointent aussi de doigt le fait que pour un serveur, sa clé privée peut être utilisée sur un autre serveur qui autorise des connexions SSLv2, et ce même pour un autre protocole. " Beaucoup d'entreprises réutilisent le même certificat et la clé sur leurs serveurs Web et email, par exemple. Dans ce cas, si le serveur email prend en charge SSLv2 mais pas le serveur Web, un attaquant peut tirer parti du serveur email pour casser les connexions SSL au serveur Web. "

Évidemment, maintenant que les chercheurs publient les détails de leur trouvaille, le risque est autrement plus élevé que lorsque l'attaque DROWN était tapie dans l'ombre mais a priori pas exploitée dans la nature. Qui plus est, l'attaque ne demande pas des ressources énormes. Sur Amazon EC2, l'exécution des calculs pour une attaque complète revient à près de 440 $ et dure moins de 8 heures. Et beaucoup moins si d'autres bugs OpenSSL sont présents : moins d'une minute depuis un seul PC.

Du côté des utilisateurs et des navigateurs, il n'y a pas grand-chose à faire, si ce n'est de vérifier la vulnérabilité ou non d'un site HTTPS à une attaque DROWN grâce à cet outil en ligne. Une liste de sites populaires vulnérables donne une indication de l'ampleur de la menace (Yahoo, Dailymotion, BuzzFeed, Flickr, Samsung, NBA, ASUS, Le Monde...). La balle est dans le camp de ceux qui opèrent les serveurs afin qu'ils mettent en place les mesures de protection adéquates.