Des routeurs domestiques, caméras IP ou encore des téléphones VoIP sont quelques-uns des exemples de ces appareils de l'Internet des Objets au sens large du terme qui sont vulnérables à des attaques. Ils sont des millions d'appareils dans ce cas par la faute d'une erreur triviale en rapport avec le chiffrement.

La société de sécurité autrichienne Sec Consult a analysé les images firmware de 4 000 appareils embarqués de 70 fabricants différents. Elle a découvert que plus de 580 clés privées uniques pour HTTPS et SSH sont partagées entre plusieurs appareils du même fabricant, voire entre plusieurs fabricants.

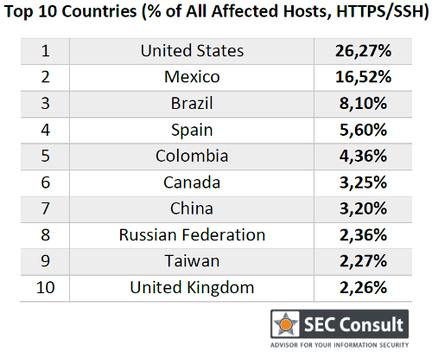

En corrélant les données avec les outils de scan Censys.io et Scans.io, il a été estimé que cela concerne les clés privées de plus de 9 % de tous les hôtes HTTPS et plus de 6 % de tous les hôtes SSH sur le Web. De l'ordre de 3,2 millions de serveurs HTTPS et 0,9 million de serveurs SSH susceptibles d'une extraction de leur clé privée.

Dans un avis de sécurité publié la semaine dernière, le CERT de l'université de Carnegie Mellon liste les vendeurs affectés parmi lesquels des noms bien connus tels que Cisco, General Electric, Huawei, NetComm Wireless, Technicolor, ZTE, Alcatel-Lucent, D-Link, Linksys, Motorola, Netgear, Sagemcom, Seagate, TP-Link, TRENDnet…

Selon Sec Consult, une cinquantaine de vendeurs sont derrière 900 produits vulnérables. L'avis de sécurité évoque le risque d'attaques à distance par des individus malveillants non authentifiés, dont pour usurper l'identité d'un périphérique en signant un certificat avec la clé de chiffrement extraite.

Les pays les plus concernés sont les États-Unis devant le Mexique et le Brésil. La France n'apparaît pas dans le Top 10 qui a été établi et qui se termine par le Royaume-Uni.

Pour éviter une cyberattaque du type de celle pointée du doigt par Sec Consult, il aurait fallu que les vendeurs s'assurent que chaque appareil utilise une clé de chiffrement aléatoire. La société autrichienne ajoute que les fournisseurs d'accès doivent aussi s'assurer qu'un accès distant via le port WAN aux équipements d'un client (une entreprise) et raccordés à leur infrastructure n'est pas possible.

SEC Consult a travaillé depuis début août 2015 avec le CERT/CC sur la résolution du problème. Plusieurs fabricants ont déjà publié des correctifs. Cette péripétie met une nouvelle fois en avant les problèmes de sécurité auxquels est confronté l'Internet des Objets. Et ce n'est pas fini...