La découverte

Pour la découverte, deux méthodes ont été employées. Il y a tout d'abord, le reniflage du réseau ( avec le logiciel Ethereal dans le cas présent ), afin d'observer les paquets de données qui transitent, permettant ainsi de récupérer des données non protégées tels des adresses IP, des identifiants de connexion et les mots de passe associés. La seconde est la commande traceroute qui permet d'observer les différents noeuds du réseau, tels les routeurs, ou les serveurs.

La pénétration

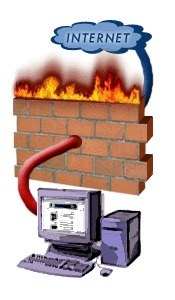

Une fois la première phase de découverte passée, il reste l'étape la plus importante qui est la pénétration. Pour cela, il faut passer outre le pare-feu. Cinq méthodes ont donc été utilisées. La première est l'attaque de type Syn Flood Attack qui consiste à submerger le pare-feu de requêtes de connexion afin de le faire tomber. La seconde, nommée Garbage Attack, consiste à tester de manière aléatoire tous les ports de communication, afin de voir si l'un d'entre eux est libre, et l'exploiter pour pénétrer le réseau et le poste. Les deux tests suivants sont des tests de connectivité ( ping ) utilisant les protocoles réseau UDP ( User Datagram Protocol ) et TCP ( Transmission Control Protocol ) afin de voir si le pare-feu peut autoriser une fenêtre de taille importante. Cette fenêtre détermine la taille maximale des paquets qui peuvent être transmis. La cinquième et dernière méthode est le ping de la mort qui consiste à voir si le pare-feu peut laisser passer un paquet surdimensionné.

La conclusion : tout dépend de votre utilisation

Face à ces différentes attaques, un pare-feu matériel Cisco PIX et deux solutions pare-feu logicielles SmoothWall Express et OpenBSD, où ont été autorisées les communications sur les ports 80 ( port HTTP pour le web ) et 21 ( FTP pour le partage de fichiers ), ont été mis en place. Le pare-feu Cisco a bloqué toutes les attaques, tout en continuant d'autoriser les connexions qu'il a reconnues. Les deux solutions logicielles open source ne se sont pas montrées moins efficaces, mais moins complètes en termes d'outils d'observation et moins intuitives au niveau de l'interface utilisateur.

Les solutions comme celle de Cisco sont donc, au vu de leur prix élevé, plutôt destinées aux grandes entreprises et aux institutions, tandis que les solutions open source, moins chères à mettre en place mais moins complètes, ne peuvent contenter que les particuliers ou les très petites entreprises.