CTB-Locker est un ransomware bien connu et y compris en France. Il y a un an, le CERT-FR (centre gouvernemental de veille, d'alerte et de réponses aux attaques informatique) avait émis une alerte à propos d'une campagne de phishing de type rançongiciel impliquant ce nuisible. Depuis, CTB-Locker semble devoir se réinventer.

Ce ransomware était déjà assez singulier. Outre le fait d'accepter seulement le paiement d'une rançon en bitcoins (une crypto-monnaie décentralisée), il s'appuie sur le réseau Tor pour y dissimuler ses serveurs de commande et contrôle. Une manière de tenter d'échapper aux détections et tentatives de blocage. Une nouvelle variante cible désormais uniquement les serveurs Web.

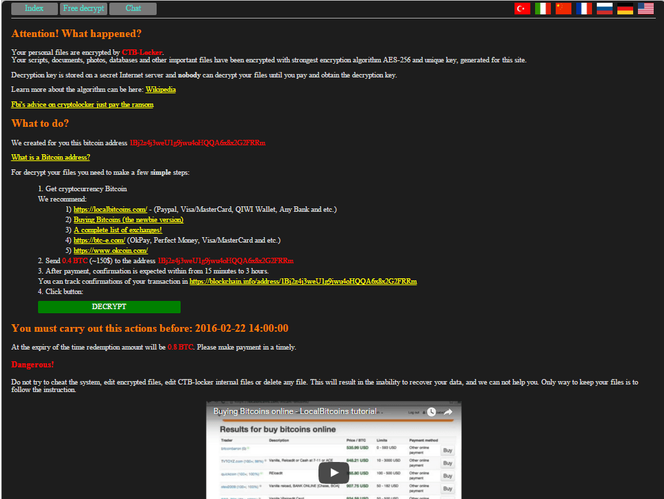

D'après Kaspersky Lab, CTB-Locker est déjà parvenu à chiffrer avec succès les fichiers root de 70 serveurs dans 11 pays. Les victimes se situent majoritairement aux États-Unis et en Russie. Il leur est demandé le paiement d'une rançon en bitcoins d'environ 150 $ pour déchiffrer les fichiers pris en otage. Une rançon qui double si elle n'est pas envoyée à temps.

Ce n'est en fait pas la première fois qu'un ransomware s'attaque à des serveurs Web. Linux.Encoder avait ouvert la brèche en ciblant des serveurs Web sur Linux mais avait surtout brillé par des maladresses faisant qu'il a pu être cassé à plusieurs reprises.

Avec CTB-Locker, la menace pour les serveurs Web paraît être d'une tout autre ampleur. " Pour le moment, aucun outil de déchiffrement n'est disponible, la seule façon de se débarrasser rapidement de cette menace est de s'assurer de disposer d'une copie de sauvegarde des fichiers du serveur, le tout dans un endroit séparé ", écrit Kaspersky Lab.

A priori, cette saine pratique de sauvegarde devrait être la règle pour la plupart des sites suffisamment importants. Si la méthode de déploiement de CTB-Locker sur les serveurs Web est encore relativement mystérieuse, un point commun aux infections semble être le recours à la plateforme WordPress.

Cela sous-tend qu'il est impératif d'avoir une version de WordPress à jour. Cependant, il est connu que les plugins tiers pour WordPress sont souvent des vecteurs de vulnérabilité à des attaques pour le serveur.

Les cybercrimiels derrière la nouvelle variante de CTB-Locker sont assez vicieux. Ils offrent la possibilité à leurs victimes de déchiffrer gratuitement deux fichiers présélectionnés. Un moyen de prouver que la restauration est possible ; et ainsi d'inciter à payer.