TeslaCrypt a été un ransomware particulièrement virulent qui vient de signer son arrêt de mort d'une manière singulière. Les cybercriminels derrière ce nuisible ont décidé de mettre fin au projet et ont présenté leurs excuses.

Se faisant passer pour des victimes de TeslaCrypt, des analystes de ESET ont pris contact avec ces cybercriminels après avoir constaté une baisse de leurs activités malveillantes. Pour obtenir les clés de déchiffrement… il suffisait de demander.

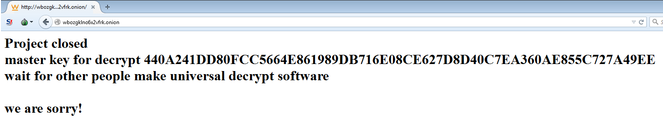

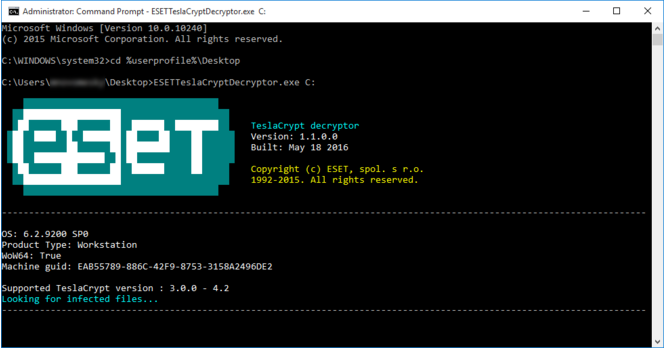

Une clé maître pour déchiffrer les fichiers infectés a même été rendue publique sur le site en .onion par le biais duquel les victimes pouvaient effectuer le paiement de leur rançon. ESET a ainsi pu créer un outil gratuit de désinfection pour toutes les variantes de TeslaCrypt. Il est disponible ici et avec des instructions sur cette page.

Généralement, des outils de désinfection peuvent être développés en exploitant des erreurs commises par les auteurs de ransomwares. Peut-on réellement croire à des cybercriminels repentis avec TeslaCrypt ? Les profits n'étaient tout simplement peut-être plus au rendez-vous.

Il ne faut pas croire que cette initiative atypique fera des émules chez les auteurs de ransomwares. Le cas de CryptXXX montre par exemple que les cybercriminels et les chercheurs en sécurité informatique jouent au jeu du chat et de la souris.