Introduction à Internet Security Suite 2009

Le design " Easy One-Click "PC Tools Internet Security Suite 2009 présente avant tout une interface graphique agréable, facile d'accès et séduisante pour le débutant qui ne souhaite qu'une chose : la protection maximale sans avoir à paramétrer de complexes options. Ici, il n'est pas question de se perdre dans d'interminables menus ou sous-fenêtres cachées. Tous les composants sont rassemblés dans la page d’accueil et peuvent être rapidement activés ou désactivés voire même configurés en un seul clic !

La politique du tout en commun !

La gestion des paramètres s'éloigne par contre totalement de la concurrence. Ainsi, au lieu d'avoir une fenêtre pour chaque module, on accède rapidement à un panneau unifié des Paramètres. Toute la gestion de sécurité de l'ordinateur est possible en un seul lieu (paramètres pare-feu, anti-virus, anti-spam…, historique, quarantaine, tâches planifiées) ce qui est assez intéressant comme approche.

Du nouveau pour les modules de sécurité ?

C'est presque une routine de le dire… mais l'essentiel est là avec les modules pare-feu, (firewall) anti-virus, anti-spam et anti-spyware. La nouveauté pourrait s'intituler IntelliGuard. Ce module apporte la protection permanente en temps réel contre les malwares et spywares qui arrivent de tous les côtés !

En tout, ce sont dix applications de surveillance qui sont présentes, toutes plus puissantes les unes que les autres (Browser Guard, Startup Guard, Network Guard, Email Guard…). Avec ces modules, il devient quasiment inutile de recourir à des programmes tiers tels que Spyware Doctor, A-squared, Ad-aware, Malwarebytes' Anti-Malware …La suite de sécurité de PC TOOLS joue donc bien son rôle global de protection.

La sécurisation renforcée

Sitôt la phase d'installation de PC Tools Internet Security 2009 achevée, le logiciel procède à la mise à jour de la base de signatures virales. Ainsi, l'utilisateur est protégé d'emblée contre les nouvelles menaces. Dans cette suite, plus que dans toutes les autres, l'anti-virus et l'anti-spyware sont intimement liés. D'ailleurs les paramètres de configuration du premier sont totalement fondus dans ceux du second. A eux deux ces modules totalisent tout de même à l'heure de ce test près de 1 145 632 signatures.Protection en temps réel via la signature virale et l'analyse heuristique

PC Tools Internet Security assure avant tout une protection permanente contre les menaces traditionnelles grâce la méthode de comparaison de la signature virale. La seconde technologie déployée repose sur la méthode d'analyse heuristique. En parallèle, l'application surveille et anticipe le comportement des malwares. En effet, Behavior Guard protège le PC, grâce à la technologie proactive particulièrement efficace contre les menaces " zero day ", c'est-à-dire celles qui n’ont jamais été observées auparavant. Cette double combinaison augmente donc le degré de sécurisation.

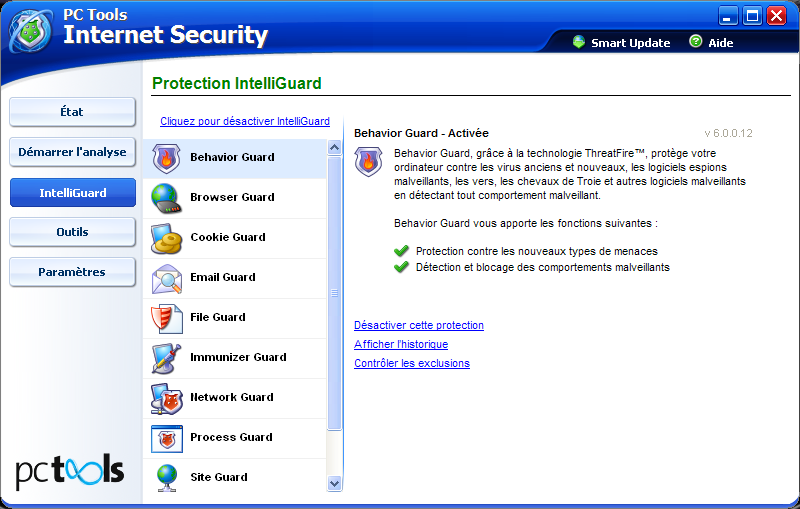

IntelliGuard et ses 10 modules

IntelliGuard est le noyau dur de la sécurité. Il contrôle en continu l’ordinateur afin de détecter les comportements malveillants tels que les spywares, les cookies, les objets ActiveX, les chevaux de Troie, les " identifieurs " de saisie. C'est un module à part entière composé de dix sous-modules. Tout ce qui touche de près ou de loin les menaces liées à votre connexion Internet se trouve ici ! Chacune des applications peut être activée ou désactivée si vous utilisez un logiciel tiers, afin d'éviter le double emploi et de possibles conflits.

Behavior Guard

Ce dernier se préoccupe des anciens virus de plus en plus faciles à combattre et surtout des logiciels espions malveillants. L'utilisateur a la possibilité de désactiver ce module, mais dans ce cas il se prive de la technologie " ThreatFire " et par conséquent de l'essentiel de la protection anti-virus.

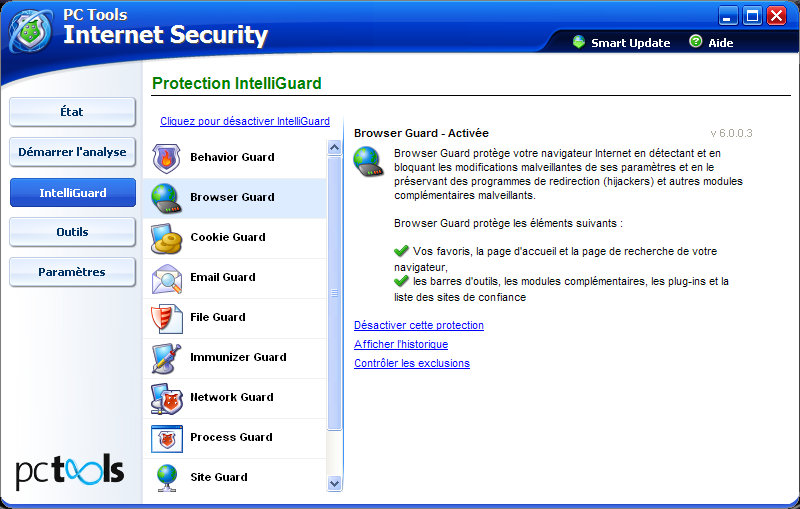

Browser Guard

L'idée de protéger la navigation Internet est indéniablement excellente. Browser Guard bloque ainsi les modifications malveillantes et lutte contre les programmes de redirection (hijacker). Les favoris, la page d'accueil, la page de recherche, les barres d'outils, les modules complémentaires et la liste des sites de confiance sont concernés par cette fonction. Attention toutefois, certaines fonctionnalités de ce module ne fonctionnent, pour le moment, qu'avec le navigateur web Internet Explorer.

Cookie Guard

Sa fonction est simple, puisqu'il s'agit de surveiller le navigateur Web et de détecter les cookies néfastes ou les cookies publicitaires. Que l'on soit sur Internet Explorer, Mozilla Firefox ou Opera, le résultat sera le même : la suppression automatique des cookies malveillants.

Email Guard

Contrairement à beaucoup de suites de sécurité Internet, vous ne verrez pas de barre d'outils dédiées à la surveillance des courriers électroniques. En dépit des apparences, Email Guard est tout de même présent en tâche de fond. Il analyse et désinfecte les pièces jointes pour les emails entrants (POP3, IMAP) et sortants (SMTP). Les clients de messagerie les plus populaires sont pris en compte (Outlook Express, Thunderbird, Netscape Mail).

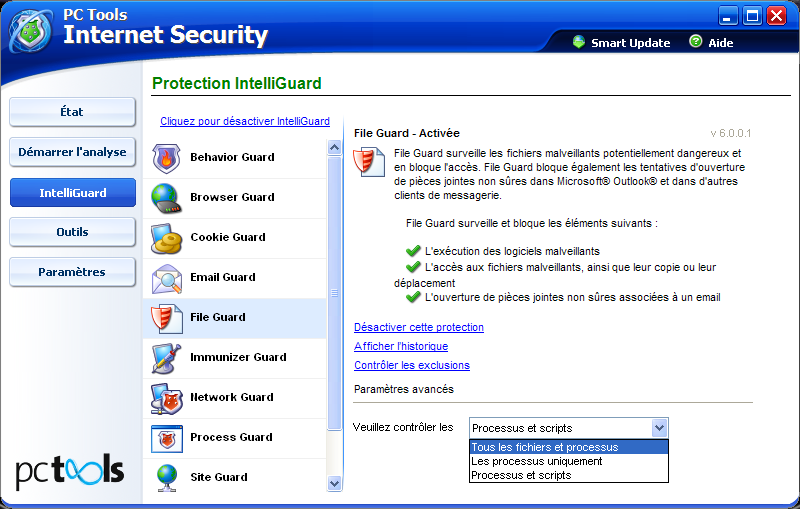

File Guard

Ne cherchez pas plus loin ! Tous les fichiers présents sur votre machine, ceux que vous échangez via le courrier électronique ou les logiciels de messagerie instantanée sont passés au crible fin. File Guard stoppe les logiciels malveillants en contrôlant selon les options que vous aurez choisies " tous les fichiers et processus ", " les processus uniquement " ou " les processus et scripts ".

Immunizer Guard

Ce module reprend en quelque sorte tout ce qui a fait le succès d'une application telle que Spybot Search and Destroy. L'immunisation consiste à vacciner préventivement l'ordinateur contre toute menace visant à le détourner. Cela concerne certains applets ActiveX, les malicieux...

Network Guard

Eviter les programmes qui auraient dans l'idée de détourner votre connexion réseau, c'est le but avoué de Network Guard. Les fichiers sensibles tels que les Hosts de Windows, les paramètres DNS, les paramètres réseau de la base de Registre et même le service Windows Messenger par lequel arrive souvent ce type de danger sont ici pris en compte.

Process Guard

Ce module vise à bloquer l'exécution des processus malveillants cachés et des rootkits. Rappelons que le rôle d'un programme malveillant comme un rootkit est de permettre à un tiers néfaste de camoufler sa présence sur votre ordinateur ainsi que les changements opérés sur la machine lors de l'intrusion.

Site Guard

C'est le complément de Browser Guard. Site Guard surveille et arrête avant qu'il ne soit trop tard, l'accès aux sites Web douteux, sites de phishing et cookies dangereux. Toutes les applications exploitant la connexion Internet sont concernées. Cela inclut donc les navigateurs Web, ou les clients de messagerie instantanée et emails.

Startup Guard

Les applications malveillantes se lancent très souvent au démarrage de la session Windows. Startup Guard contre ces menaces en surveillant activement les dossiers de démarrage, les entrées du registre et le planificateur de tâches.

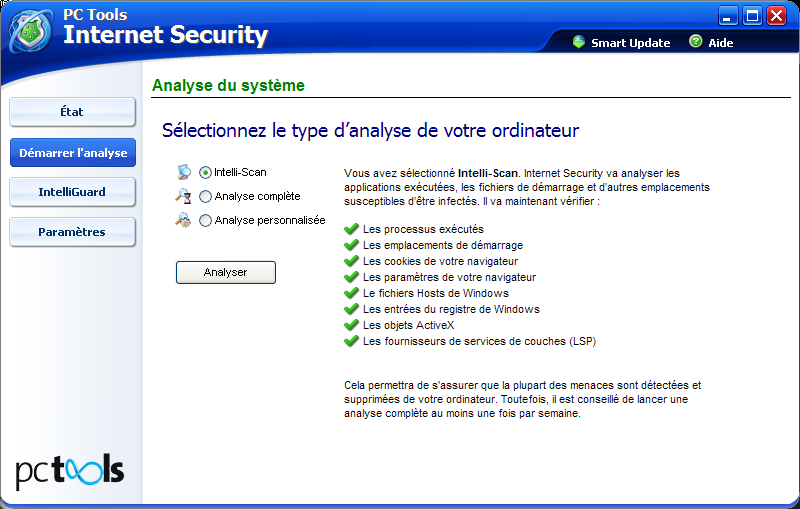

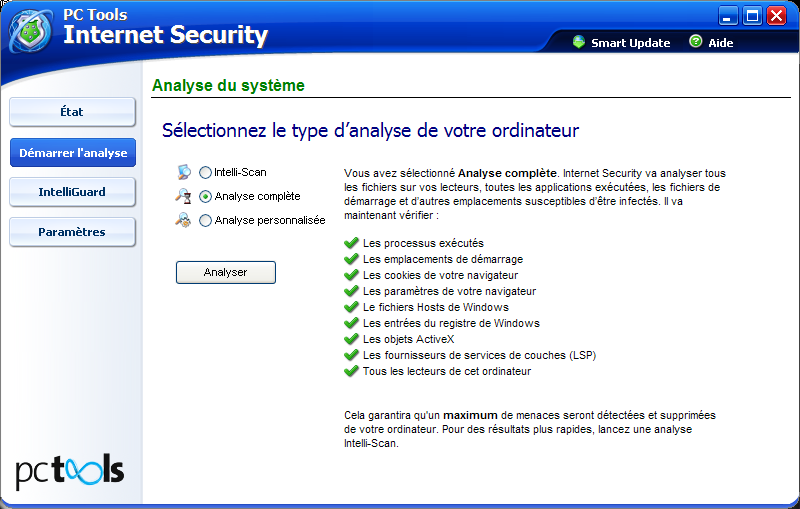

Trois méthodes d'analyse pour mieux éradiquer les menaces !

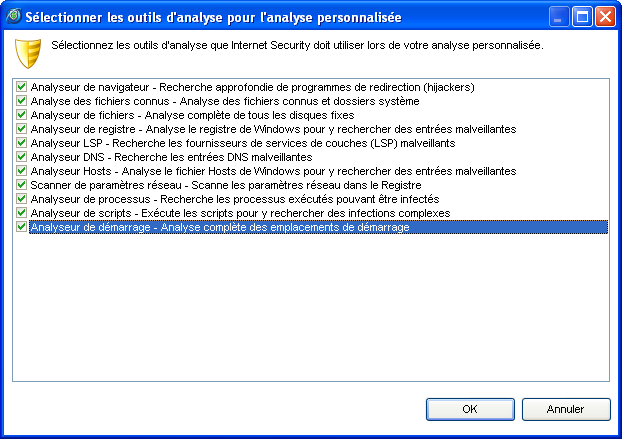

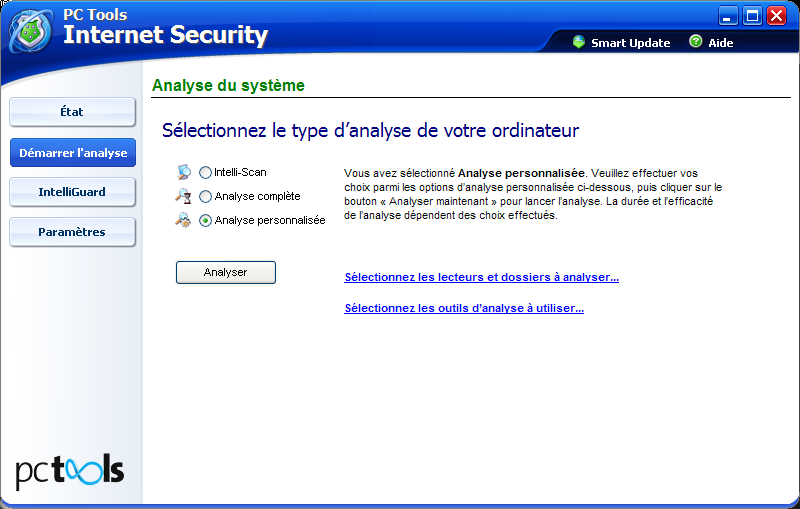

Analyse à la demande pour nettoyer les ordinateurs infectésEn exécutant le module de recherche de virus (onglet Démarrer l'analyse), trois analyses sont possibles. La standard du nom d'Intelli-scan, la complète et la personnalisée. PC Tools Internet Security examine l'ordinateur et les lecteurs locaux en recherchant activement tous types d’infections ou de spywares.

La technologie spider scanning détermine " intelligemment ", en utilisant une combinaison de signatures et une technique d’analyse comportementale, la menace face à laquelle elle se trouve. Dans les paramètres d'anti-virus, l'utilisateur peut choisir la méthode d'analyse (rapide ou normale) et activer ou non l'analyse heuristique qui est vivement conseillée !

Intelli-scan se veut plus rapide que la concurrence en réalisant en moyenne une analyse en à peu près 3 minutes. Cette méthode scrute les processus en cours, les fichiers de démarrage, les cookies, les paramètres du navigateur, les fichiers hosts, les entrées du registre, les objets Active X, les fournisseurs de services de couches (LSP). C'est la technologie la plus rapide des trois proposées.

L'analyse complète reprend les critères précédents et scanne en plus tous les lecteurs sur l'ordinateur. Il peut s'agir de disques internes ou d'unités externes (carte mémoire, clé USB, disque dur USB…). Mais pas d'unité réseau ni de serveur de fichiers.

Nettoyage rapide des ordinateurs fortement infectés

Spyware Doctor est capable de détecter et de supprimer plus rapidement et plus facilement que la version antérieure les menaces présentes sur les ordinateurs qui sont fortement infectés. Ainsi, il est désormais possible de lancer des analyses du système en mode " sûr ", plus rapidement et plus efficacement, en forçant l’ordinateur à prendre en charge en priorité, l’analyse en cours, au détriment du malware ou du logiciel menaçant qui tentent de se lancer et de perturber l'anti-virus.

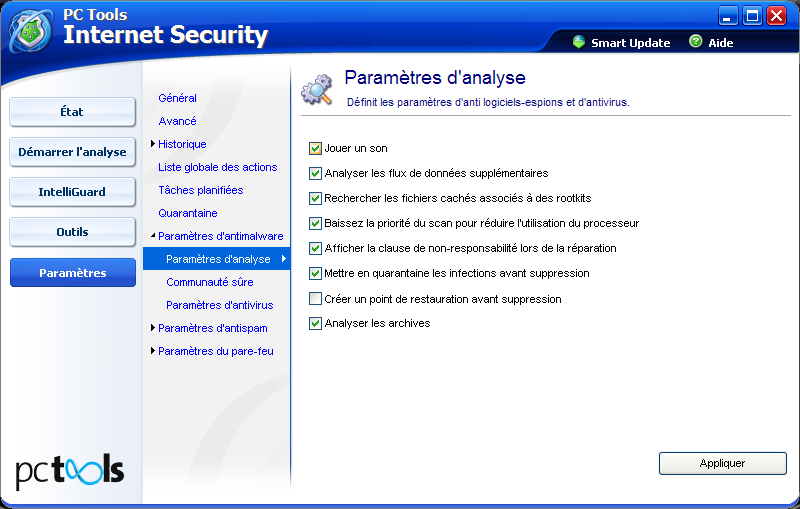

Parmi les options d'analyse, on apprécie grandement la fonction qui réduit le taux d'utilisation du processeur (Paramètres d'analyse, Baisser la priorité du scan pour réduire l'utilisation du processeur). On veillera également à cocher la création d'un point de restauration, avant suppression d'un fichier infecté, ainsi que l'analyse des archives (ZIP, RAR...). Cette dernière option ralentit largement le processus, mais il faut ce qu'il faut !

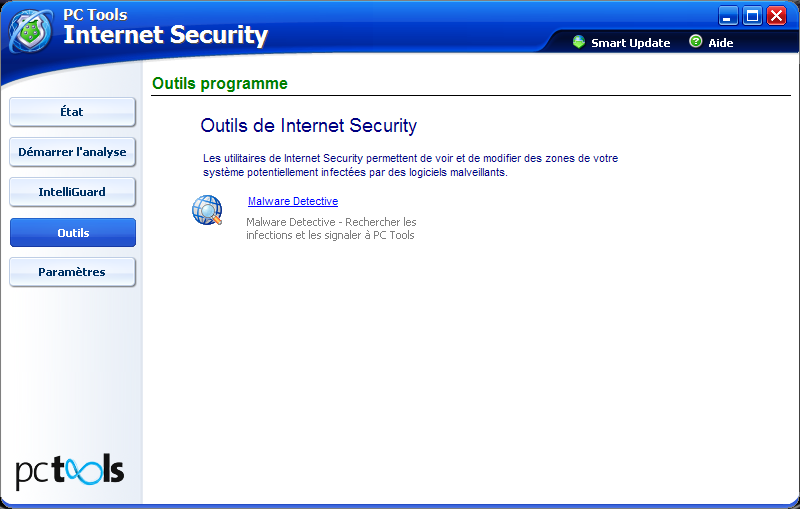

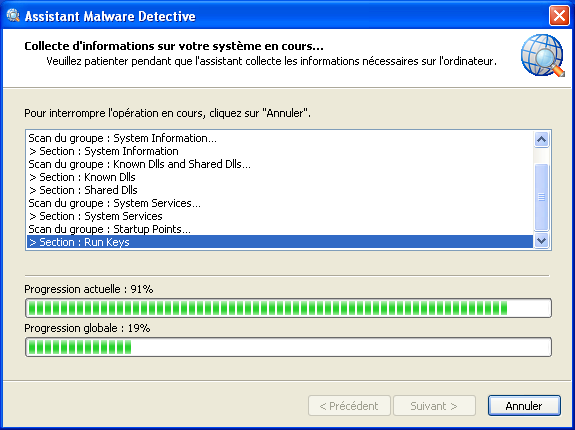

Malware Detective, l'équipe d'assistance à votre secours !

Cette fonction est visible si vous vous rendez dans le menu Outils. De quoi s'agit-il ? C'est un script commandé par PC Tools qui se lance sur votre machine, après votre autorisation, et qui permet à l'éditeur de créer de nouvelles signatures qui seront ensuite incluses à la base de référence Spyware Doctor. Les fichiers suspects présents sur votre disque dur ou que vous n'arrivez pas à éradiquer seront soumis à analyse auprès de l'équipe d'assistance technique de l'éditeur. La collecte d'informations concerne les rootkits, la base de registre, les fichiers exécutifs, les DLL, les fichiers système sensibles, les processus, les services… Une fonction puissante à utiliser mais dont il ne faut pas abuser. Au final, un rapport est généré et expédié aux techniciens compétents.

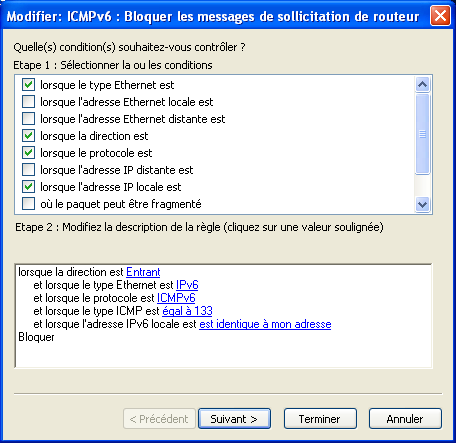

Filtrage normal, discret, mode furtif, gestion des règles...

Le pare-feu de la suite PC Tools Internet Security a subi quelques améliorations pour une meilleure protection du système face aux malwares tentant de le contourner et de transmettre des données non autorisées, comme des informations personnelles, à une personne extérieure. Il protège les logiciels installés en bloquant tout accès à une source non autorisée, ce qui évite les tentatives de prise de contrôle. S'il est bien installé vous devez pouvoir visualiser dans les " Propriétés de Connexion au réseau local " (ou sans fil) de Windows la présence d'un driver qui s'intéresse tout particulièrement au filtrage des données.Validation de données par SPI

Le module firewall valide les données grâce à stateful packet inspection (SPI). Cette technologie analyse préalablement le protocole et autorise le transfert de données si celui-ci s’avère positif. Le cas échéant, le trafic entier est bloqué, ce qui empêche ainsi tout transfert de données non autorisé dans l’ordinateur de l’utilisateur.

Règles d’application intelligentes

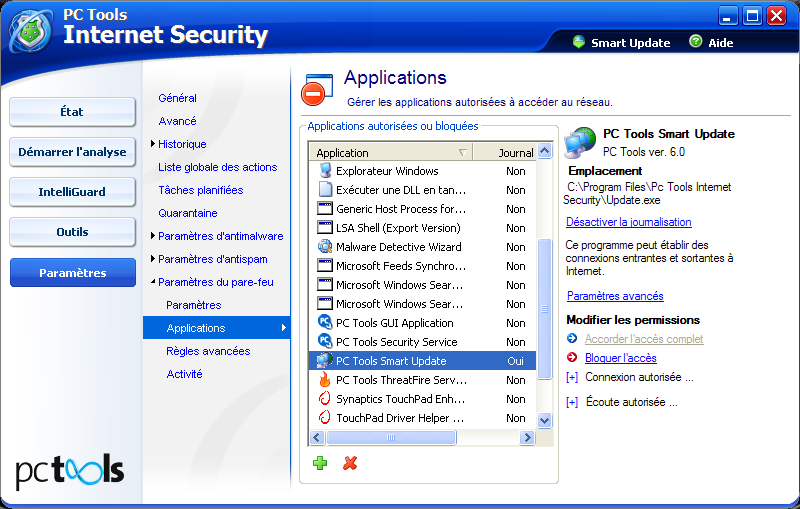

La fonction Firewall inclut un éventail de règles d’applications qui permettent à l’utilisateur de créer un ensemble de règles comportementales. Cet ensemble de règles contrôle la connexion des applications à Internet et aux réseaux.

C'est dans Paramètres, Applications que se trouvent les règles de base autorisées ou bloquées par le pare-feu. Elles peuvent être modifiées et point intéressant, on peut activer un fichier de journalisation unique pour chacune d'entre-elles qui permet donc d'avoir un rapport détaillé d'activité.

Les règles avancées font la distinction entre les règles situées dans la Zone Internet et celle placées en Zone de confiance. On peut créer ses propres règles, modifier les existantes, et importer ou exporter les jeux de règles sous la forme d'un fichier au format *.RLS.

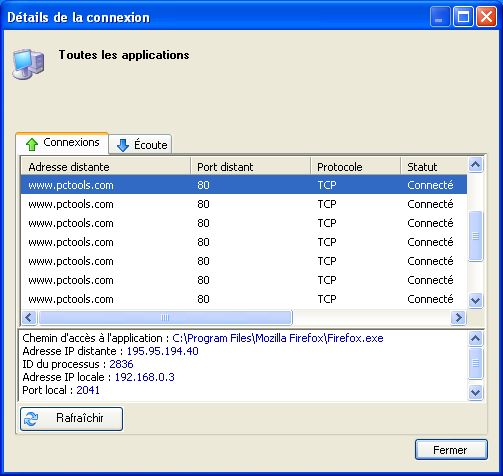

Toute l'activité en cours, c'est-à-dire le trafic réseau, est visible dans le panneau Activité. L'administrateur sait à un octet près le nombre de paquets envoyés et reçus. En cliquant sur Récapitulatif et Connexions / Écoute, on sait précisément quels sont les sites connectés, quels sont les ports utilisés, les adresses IP locales… S'il y a des intrusions vous ne pouvez pas les manquer !

Protection en mode “furtif”

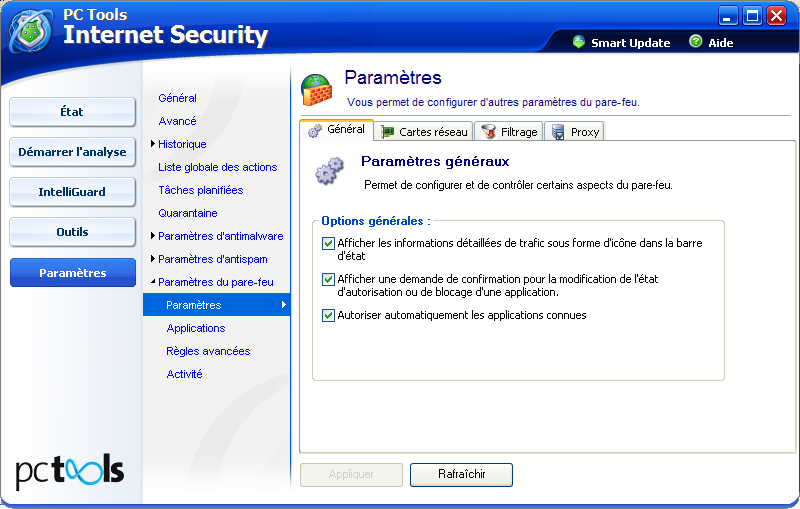

Cette fonction visible dans Paramètres, Paramètres du pare-feu, Paramètres et Filtrage, rend l’ordinateur de l’utilisateur invisible aux autres ordinateurs connectés au réseau. Lorsque le mode " furtif " est enclenché, l’ordinateur est capable de se connecter à d’autres ordinateurs du réseau, mais le pare-feu empêche les autres ordinateurs de s’y connecter. Pour laisser le filtrage de paquets au pare-feu, sans vous soucier de rien, il faut activer dans les contrôles de sécurité avancés le " mode discret ". Afin d'être averti par une fenêtre d'alerte, sitôt qu'une communication tente de s'établir, cochez le " mode normal ".

Sous l'onglet Général, vous pouvez choisir ou non de faire confiance au firewall qui identifie les applications connues et génère les règles en rapport. Quand il y a du trafic sur la connexion, une icône dans la barre des tâches affiche les voies entrantes et sortantes.

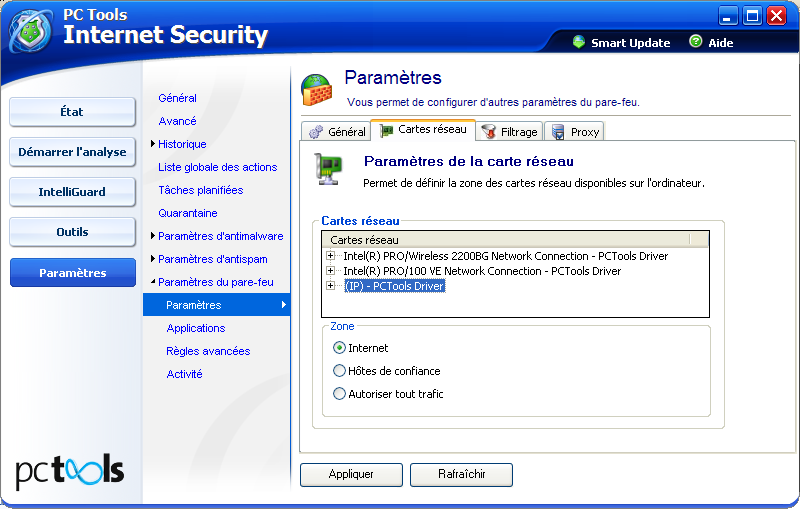

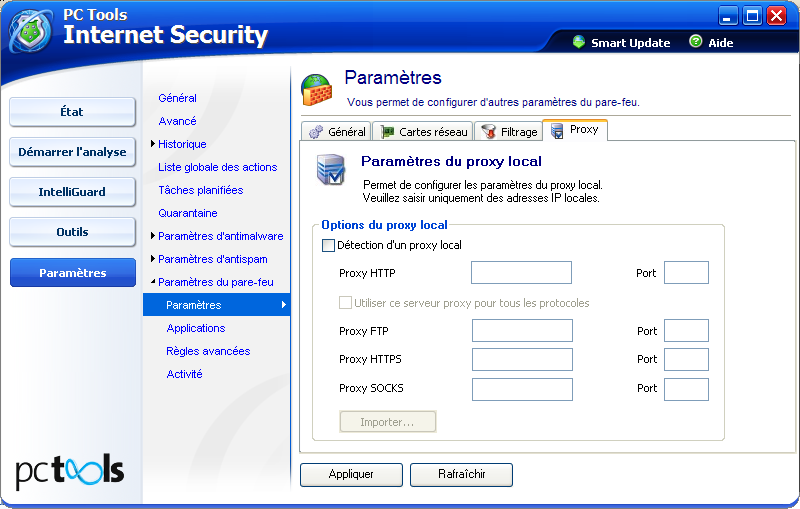

Parmi les autres options du pare-feu, on peut définir quelles cartes réseau ont accès à quoi. Trois paramétrages sont possibles, la zone Internet (sensible), la zone hôte de confiance (plus souple) et autoriser tout trafic (sans filtrage). Dans notre exemple, il y a une connexion Ethernet, pour nos échanges locaux, placée en zone " hôte de confiance ", une connexion WiFi en zone " Internet " et le pilote IP PCtools Driver en zone Internet également. Enfin dans l'onglet Proxy, il est possible de configurer les paramètres du proxy local (proxy HTTP, FTP, HTTPS, SOCKS).

Filtre bayésien, liste noire et blanche, marquage des balises

Email Guard, la protection anti-malwaresL'anti-spam est en étroite collaboration avec le module Email Guard qui surveille et bloque au besoin l'envoi et la réception de pièces jointes suspectes via les protocoles SMTP, POP3 et IMAP. Il offre donc une protection contre les spywares et les virus transmis par e-mail et les élimine instantanément. Ce module est tout particulièrement adapté aux clients de messagerie électronique les plus communément utilisés à savoir Outlook Express, Thunderbird, Eudora & Netscape Mail et plus généralement à tous les autres qui utilisent les protocoles précités.

Moteur d'apprentissage : Filtre Bayésien

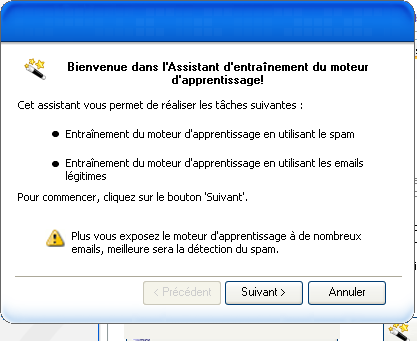

L'Anti-Spam utilise la technologie comportementale intuitive (Bayesian) pour filtrer les spams et les identifier automatiquement. Le filtre identifie ces derniers avec une précision de plus en plus perfectionnée au fur et à mesure qu’il est confronté à davantage de spams. Le filtrage bayésien du spam se base sur une grande quantité de pourriels et courriels légitimes afin de déterminer si un email est légitime ou non.

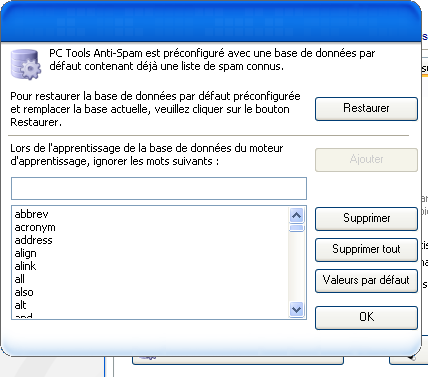

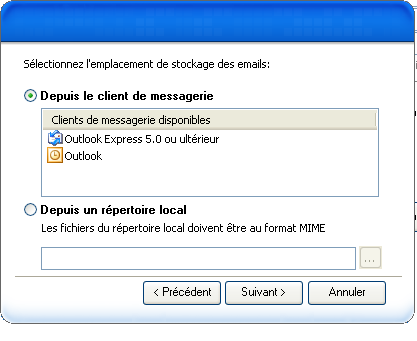

Dans la section Paramètres d'anti-spam, Paramètres et Moteur d'apprentissage, l'utilisateur a tout intérêt à mettre en œuvre " Utiliser l'apprentissage automatique ". Cette fonction, " Liste d’amis automatique ", peut être configurée afin de classer systématiquement les e-mails, adresses IP des contacts réguliers ou noms de domaine de confiance. Dans notre exemple, nous avons facilité la tâche d'apprentissage du moteur en lui indiquant que le dossier de réception de MS Outlook 2007 contenait les emails légitimes (liste blanche). PC Tools Anti-spam dispose d'emblée d'une base de données contenant les spams connus. Vous pouvez via le bouton Gestion de la base de données, l'enrichir par le biais de mots-clés de votre choix.

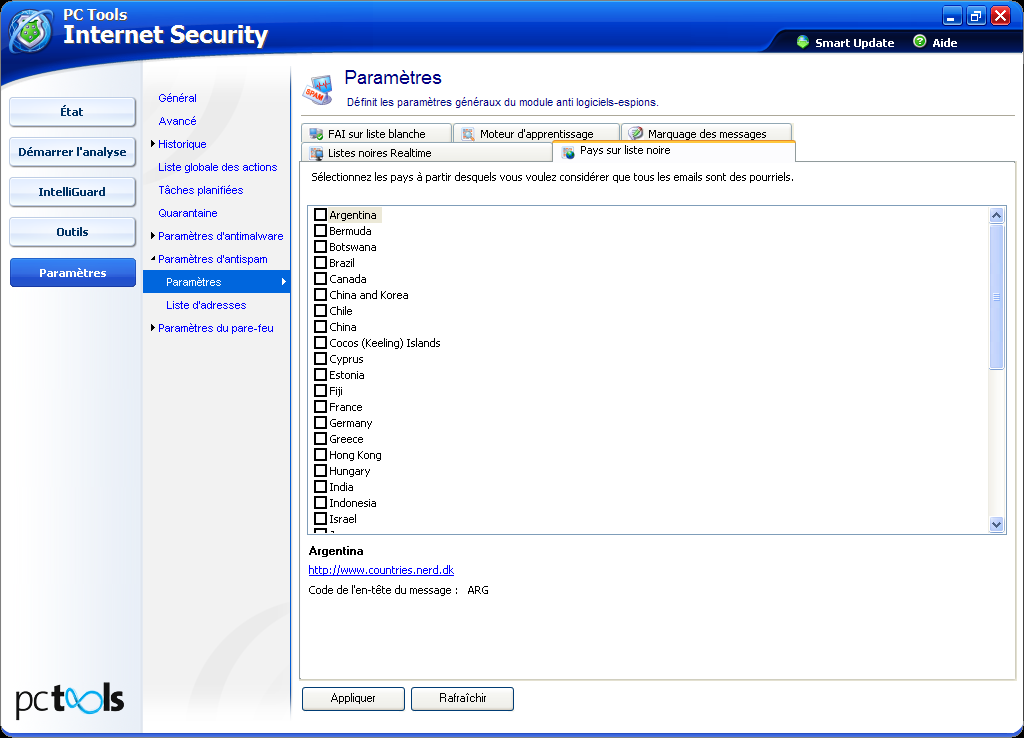

Liste noire et Liste blanche

Comme pour toutes les suites sécuritaires de bonne facture, on n'échappe pas aux listes noires et listes blanches. Rappelons que les blanches contiennent les courriers légitimes et les noires les pourriels.

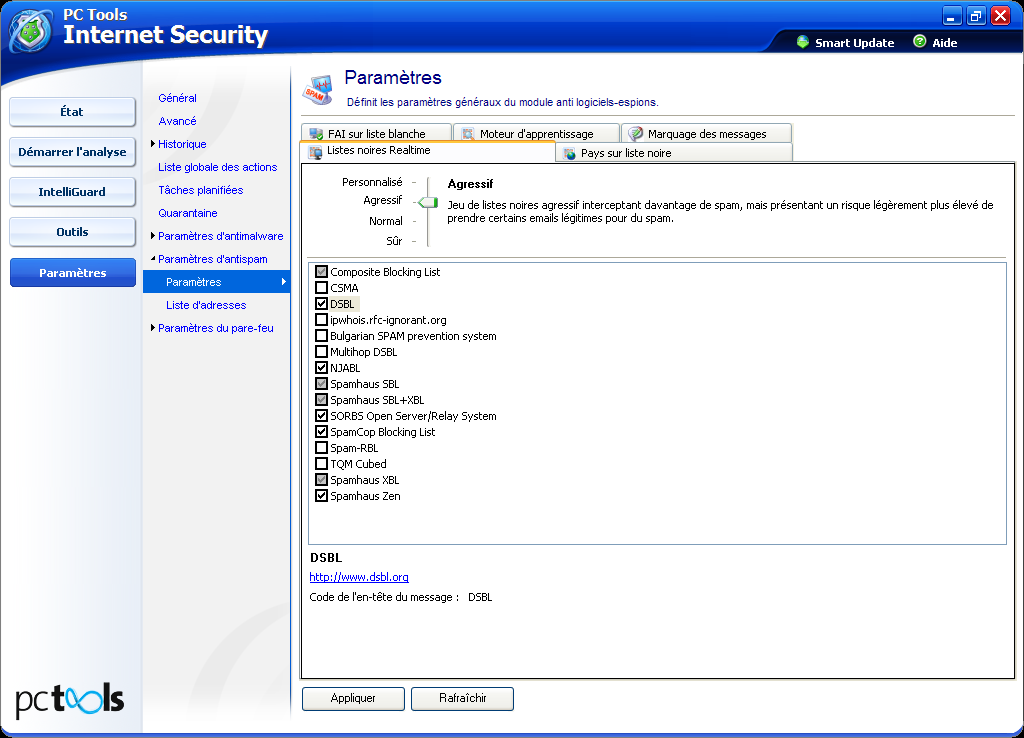

L'onglet Listes noires - Realtime est personnalisable par paliers (sûr, normal, agressif, personnalisé). Comme toujours, un degré de filtrage trop agressif risque de déplacer tous vos courriers, y compris des légitimes, en dossier spam, il faut donc user de modération ! Les codes d'en-tête du message spam sont nombreux (Composite Blocking List, DSBL, Spamhaus Zen…). Certains spams récurrents proviennent de certaines parties du monde. C'est pourquoi la liste noire peut aussi s'appliquer aux pays que vous aurez pris soin de sélectionner.

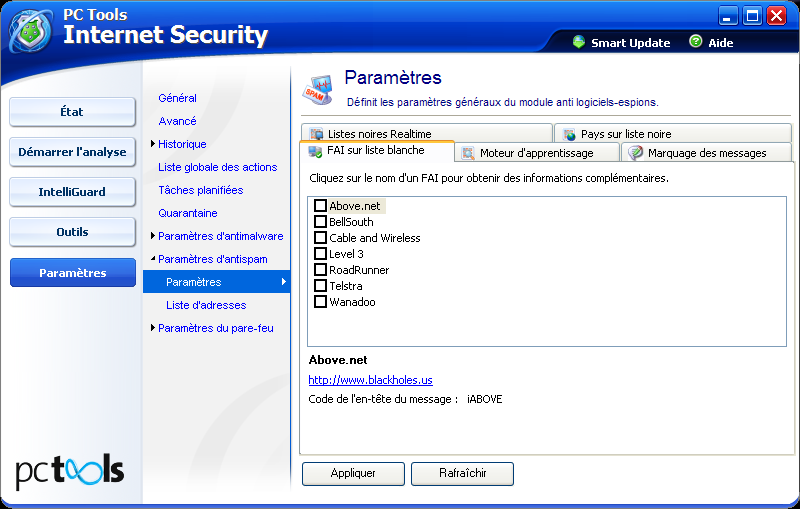

La liste blanche est générée à partir de l'assistant d'entraînement depuis les clients emails installés ou depuis un répertoire local contenant vos courriers aux en-têtes MIME. Afin d'améliorer le processus, il y aussi un filtrage des FAI via l'onglet FAI sur liste blanche. On retrouve majoritairement des FAI étrangers, hormis Orange et il n'est malheureusement pas possible d'en ajouter d'autres…

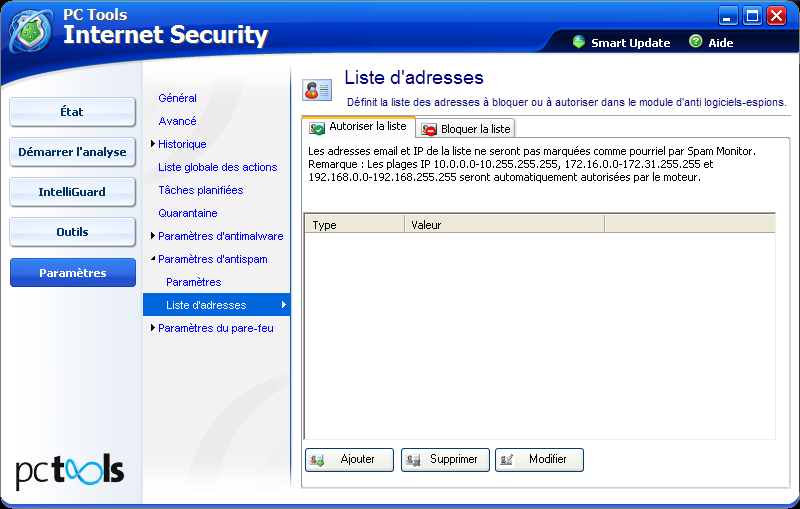

Liste d'adresses

Vous pouvez choisir d'ajouter manuellement des adresses emails ou IP en liste autorisée ou bloquée (Paramètres d'anti-spam, Liste d'adresses). On peut parfois, suivre son libre-arbitre et vouloir autoriser et visualiser un message pourtant identifié et reconnu comme spam (message publicitaire litigieux, réclame ciblée…).

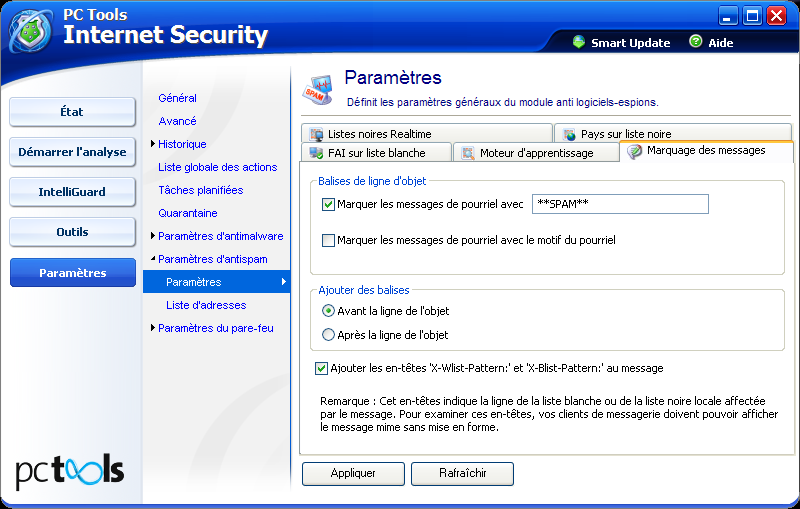

Marquage des messages

Les en-têtes des spams sont taguées avec l'objet " **SPAM** ". Mais, rien ne vous empêche de changer l'appellation de la balise pour une autre (onglet Marquage des messages). Pour aller plus loin, l'utilisateur peut même choisir d'afficher dans l'objet le motif du pourriel et déplacer la balise avant ou après la ligne d'objet. Des petits plus, plutôt sympathiques, bien que non essentiels.

Des modules supplémentaires à ne pas négliger !

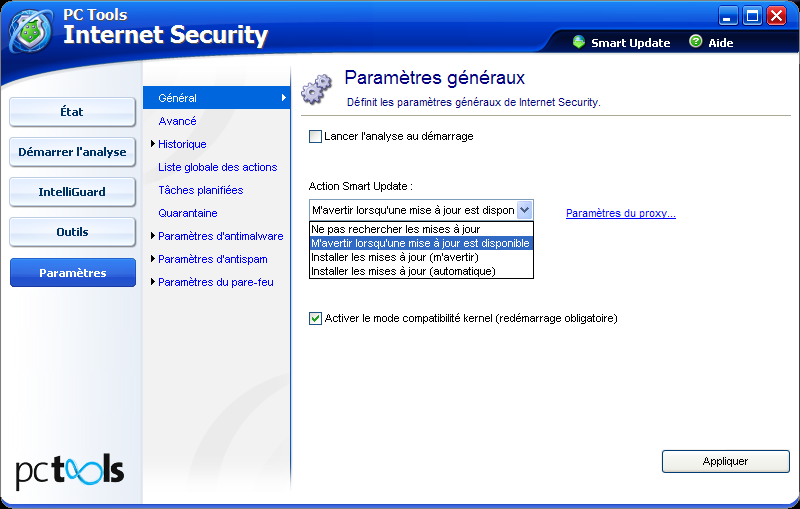

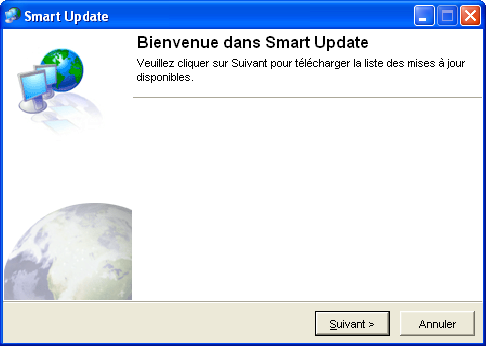

Quelques modules ou sous-applications sont disponibles dans les Paramètres. Ils viennent compléter PC Tools Internet Security 2009 et peuvent s'exécuter en toute transparence, une fois configurés.Smart update

C'est le module de mise à jour automatique situé dans l'onglet Général. Il peut selon vos choix, installer les mises à jour automatiquement, avec un avertissement préalable, ne pas rechercher les mises à jour (déconseillé) ou finalement simplement vous alerter lorsqu'elles sont téléchargeables. Bien entendu vous pouvez aussi déclencher manuellement les " updates " en cliquant sur le lien dynamique " Smart Update " sur la partie supérieure de la fenêtre.

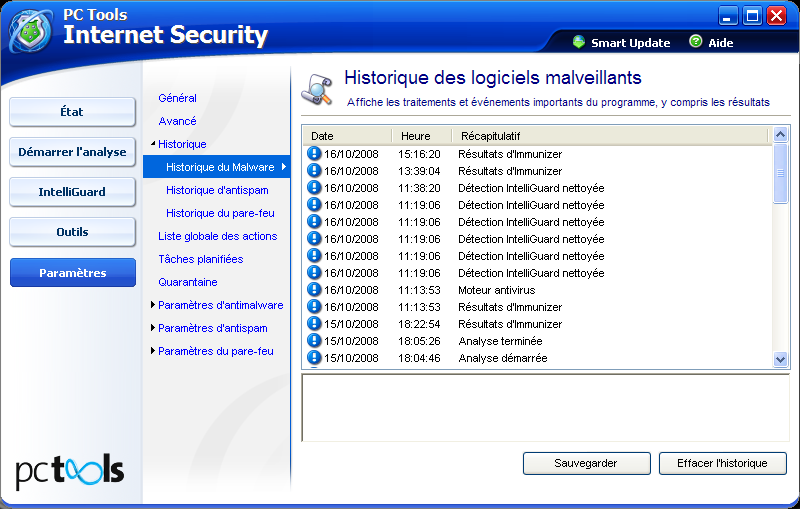

Un historique pour chaque module

Pour plus de lisibilité, il n'y a pas un seul historique d'activité mais trois ! Un pour les malwares, un pour l'anti-spam et le dernier pour le pare-feu. Pour ceux que le monitoring intéresse, l'historique des malwares peut être sauvegardé aux formats HTML, XML. Celui du pare-feu sera lui exporté au format de tabulation CSV.

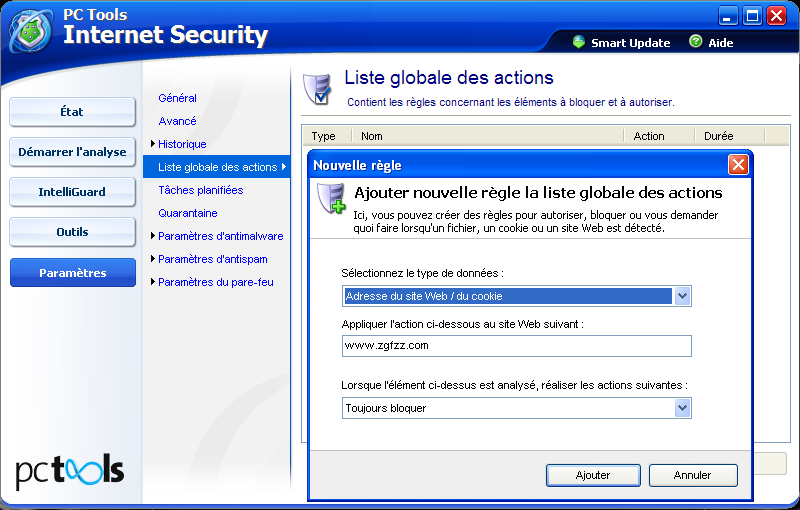

Liste globale des actions

C'est un module particulièrement intéressant. L'administrateur crée autant de règles qu'il le souhaite pour autoriser ou bloquer des cookies, des sites Web, influer sur le comportement d'un fichier sur le disque. Il vient parfaire l'usage du pare-feu et de l'anti-virus.

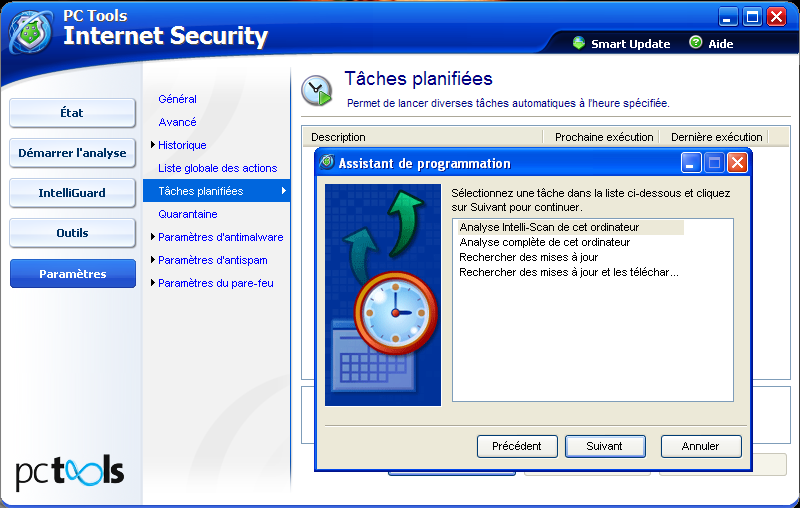

Tâches planifiées

Par défaut, une analyse régulière et le téléchargement des mises à jour sont programmés. Vous pouvez aussi faire les choses à votre façon. En commandant l'exécution d'Intelli-Scan, l'analyse complète, le comportement à adopter en cas de nouvelles " updates "…, tous les jours, semaines, mois, au démarrage de session, etc.

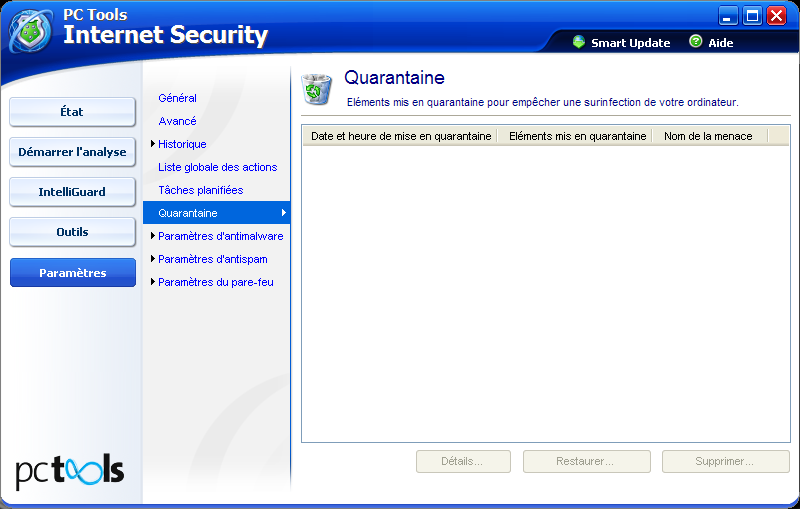

Quarantaine

Qui ne connaît pas la zone de quarantaine. C'est le " coffre-fort " ou sont isolées les menaces qui ont été identifiées. Ce journal affiche la date et l'heure de l'événement, le nom de la menace, l'élément consigné… On peut obtenir plus de détails sur la base en ligne, restaurer le fichier si on pense qu'il s'agit d'un élément sain ou le supprimer définitivement.

Conclusion

PC TOOLS nous propose une suite de sécurité qui dispose à la fois des modules attendus tels que l'anti-virus, le pare-feu, l'anti-spam et l'anti-spyware mais aussi de modules supplémentaires particulièrement convaincants. Il ne manque en fait que le contrôle parental pour être véritablement complet.

IntelliGuard avec ses 12 modules est la grande surprise de cette suite (Email Guard, Site Guard, File Guard, Immunizer Guard….). Il interagit avec les quatre outils classiques en proposant en outre un paramétrage plus pointu. PC Tools Internet Security 2009 c'est une suite sécuritaire mais aussi une application qui vous évite d'avoir recours à un logiciel tiers (Spyware Doctor, A-squared, Ad-aware, Malwarebytes' Anti-Malware).

Ce qui a retenu notre attention

L'antivirus et l'anti-spyware sont en étroite collaboration. C'est tout à fait dans l'air du temps. Les menaces d'aujourd'hui doivent être effectivement combattues soit via une base de signature virale, soit encore via l'analyse heuristique.

Invisible en résident mais gourmand en phase d'analyse…

En veille la suite occupe avec " pctsSvc.exe " et " pctsTray.exe " environ 25 Mo de mémoire vive, c'est très peu. Lorsque l'interface graphique est ouverte (GUI), il faut ajouter 35 Mo pour " pctsGui " et moins d'un Mo pour " pctsAuxs.exe " soit un total d'environ 36 Mo. Enfin, quand Intelli-Scan lance une analyse on passe à 114 Mo pour " pctsSvc.exe ", 9 Mo pour " pctsGui ", 1 Mo pour " pctsAuxs.exe " et 2 Mo pour " pctsTray.exe ", soit un total assez élevé de 126 Mo tout de même !

Des tarifs dans la moyenne

La souscription comprend toutes les nouvelles versions, des mises à jour intelligentes illimitées et une assistance client pendant 1 an. Elle s'élève, pour assurer la protection de trois ordinateurs, à 59,95 €, un tarif plutôt attractif.

+ Les plus

- Suite complète efficace et exhaustive

- Une panoplie d'outils sécuritaires avec IntelliGuard

- Étroite collaboration de l'anti-virus et de l'anti-spam

- Excellent mode furtif du pare-feu

- Entraînement de l'anti-spam + Gestion de base de données

- Ménage les ressources en mode résident (25 Mo)

- Gestion des Historiques et Paramètres séparés pour chaque module

- Les moins

- Gourmand en mode analyse, 126 Mo environ

- Vitesse de réactivité de l'interface

- Pas de module de contrôle parental

- Lenteur de démarrage lors du retour de mise en veille prolongée