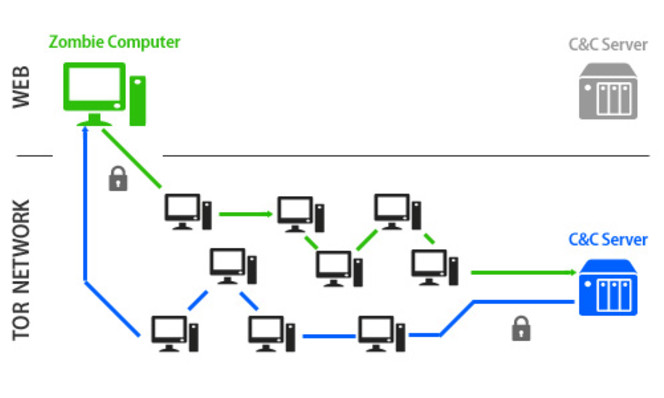

Les bergers ( ou propriétaires ) de botnets ont pour problématique de protéger au mieux le trafic de données qui leur permet d'envoyer des ordres aux ordinateurs devenus des zombies après une infection et qui passent sous leur contrôle.

Ce trafic de commande et contrôle passe généralement par un serveur central ou des réseaux P2P spécialement conçus. Des chercheurs en sécurité de G Data ont mis au jour une chaîne de commandes qui transite par le réseau Tor.

Le célèbre réseau avec son routage en oignon est d'habitude surtout connu pour offrir un certain anonymat sur Internet et permettre de passer outre le blocage de sites Web dans divers pays.

Outre cette spécificité liée à Tor, le botnet découvert par G Data n'a toutefois rien de particulier avec plusieurs possibilités comme les attaques par déni de service distribué, le téléchargement et l'exécution d'autres malwares.

Pour les chercheurs, cette approche offre plusieurs avantages comme l'anonymat du serveur, un blocage difficile par les autorités, le chiffrement du trafic par Tor. Mais elle a aussi des inconvénients à l'instar des malwares transitant par le service caché qui sont sujets aux latences du réseau Tor.

En outre, " alors que ce trafic ajoute beaucoup de sécurité pour la communication du botnet, le malware lui-même peut être bloqué par un antivirus en utilisant une détection par signature et analyse comportementale ".