C'est une trouvaille pour le moins surprenante de Kaspersky Lab. Elle suscite une forme d'admiration vis-à-vis du groupe Turla, si ce n'est que ces " hackers " sont des cyberespions. Actifs depuis au moins 2007, ces pirates informatiques russophones sont liés à la campagne de cyberespionnage Uroburos.

Ce nom Uroburos est aussi celui d'un rootkit particulièrement sophistiqué identifié sur des systèmes Windows mais également des systèmes basés sur le noyau Linux. Parmi les cibles de Turla, des administrations gouvernementales, des ambassades ou encore des instituts de recherche.

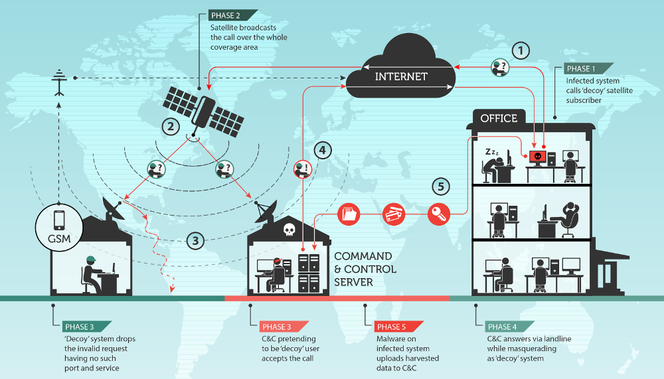

Le groupe sait se faire très discret comme le démontre le recours à des liaisons Internet par satellite afin de dissimuler leurs traces, et en l'occurrence celles de ses serveurs de commande et contrôle du malware déployé sur des machines infectées.

La faille exploitée se situe au niveau des liaisons Internet à travers la norme DVB-S (Digital Video Broadcasting - Satellite). Avec ces connexions, la réception des données se fait par le biais d'une antenne parabolique, tandis que les requêtes émises par l'ordinateur d'un internaute transitent par une ligne classique (fixe ou mobile).

La liaison Internet par satellite est ainsi uniquement descendante et lorsqu'un satellite transmet des paquets de données dans une large bande de fréquences DVB-S, ce trafic descendant n'est pas chiffré. " Tout pirate disposant de l'équipement et du logiciel appropriés, et qui ne sont guère coûteux, pourrait facilement intercepter le trafic et accéder à la totalité des données téléchargées par l'utilisateur ", écrit Kaspersky Lab.

L'éditeur russe de solutions de sécurité explique que le groupe Turla - avec une antenne parabolique - écoute le flux descendant du satellite et choisit des adresses IP d'internautes qui utilisent une connexion par satellite. Celles-ci sont ultérieurement utilisées pour masquer un serveur de contrôle et commande.

Lorsque des ordinateurs infectés contactent ces adresses IP afin de recevoir des instructions ou envoyer des données volées, de telles données sont envoyées " via des lignes classiques vers les téléports du fournisseur d'accès Internet par satellite, puis jusqu'au satellite, et enfin depuis le satellite jusqu'aux utilisateurs dont les adresses IP ont été choisies. "

Mais pour les utilisateurs légitimes des adresses IP, les paquets de données exfiltrées passent inaperçus dans la mesure où ils sont envoyés à des ports de communication généralement fermés par défaut. Le serveur de contrôle et commande de Turla garde par contre de tels ports ouverts et peut ainsi recevoir les données volées.

La tactique de dissimulation a surtout été employée avec des connexions descendantes par satellite DVB-S au Moyen-Orient et en Afrique. L'exploitation de liaisons Internet par satellite n'est par ailleurs pas une exclusivité de Turla. Un groupe soutenu par le gouvernement russe ?

Des détails techniques sont publiés (en français) sur le site Viruslist.com de Kaspersky Lab.