Introduction et pré-requis

Cet article explique :- comment configurer et sécuriser son réseau Wi-Fi

- comment auditer la sécurité de son réseau

Ce qu’il faut savoir :

- notions sur les protocoles réseaux

- notions de base du fonctionnement du Wi-Fi

- utiliser un live cd linux

1 Le Wi-Fi qu’est ce que c’est '

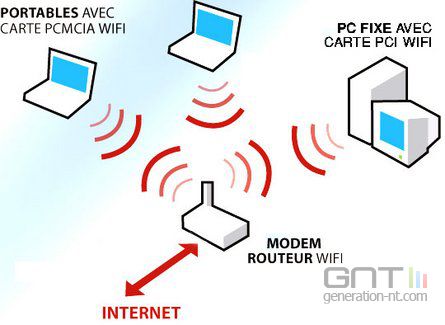

Grâce au Wi-Fi, il est possible de créer des réseaux locaux sans fil à haut débit pour peu que la station à connecter ne soit pas trop distante par rapport au point d'accès.

Dans la pratique le Wi-Fi permet de relier des ordinateurs portables, des machines fixes, des PDA ou tous types de périphérique à une liaison haut débit ( 11 Mbps ou supérieur ) sur un rayon de plusieurs dizaines de mètres en intérieur ( généralement entre une vingtaine et une cinquantaine de mètres ) à plusieurs centaines de mètres en environnement ouvert.

Ainsi des opérateurs commencent à irriguer des zones à forte concentration d'utilisateurs ( gares, aéroports, hôtels, trains, ... ) avec des réseaux sans fils. Ces points d'accès sont appelés " hot spots ".

- la couche physique ( notée parfois couche PHY ), proposant trois types de codages de l'information

- la couche liaison de données, constituée de deux sous-couches : le contrôle de la liaison logique ( Logical Link Control, ou LLC ) et le contrôle d'accès au support ( Media Access Control, ou MAC )

La norme 802.11 propose en réalité trois couches physiques, définissant des modes de transmission alternatifs :

Couche Liaison de données ( MAC ) : 802.11, 802.2

Couche Physique ( PHY ) : DSSSFHSS ( Infrarouges )

Ci-dessous, les principales normes utilisées pour le Wifi grand public :

802.11g : la norme 802.11g offre un haut débit ( 54 Mbps théoriques, 25 Mbps réels ) sur la bande de fréquence des 2.4 GHz. La norme 802.11g a une compatibilité ascendante avec la norme 802.11b, ce qui signifie que des matériels conformes à la norme 802.11g peuvent fonctionner en 802.11b. Avec un débit de 54 Mbits/s, la portée est de 27 mètres en intérieur et de 75 mètres à l’extérieur. Ces portées augmentent lorsque le débit décroît; ainsi avec 48 Mbits/s, la portée passe à 29 m en intérieur et à 100 m en extérieur et ainsi de suite.

( NDLA: Il existe plusieurs autres normes 802.11 mais ces dernières n’ont pas d’intérêt dans le cadre de cet article puisque inconnues ou presque du grand public et/ou obsolètes )

Les différents types de réseaux sans fil - Partie 1

Les adaptateurs sans fil ou cartes d'accès ( en anglais wireless adapters ou network interface controller, noté NIC ) : il s'agit d'une carte réseau à la norme 802.11 permettant à une machine de se connecter à un réseau sans fil.

Les adaptateurs Wi-Fi sont disponibles dans de nombreux formats ( carte PCI, carte PCMCIA, adaptateur USB, carte Compact Flash ou SD, ... ). On appelle station tout équipement possédant une telle carte.

Les points d'accès ( notés AP pour Access point, parfois appelés bornes sans fils ) permettant de donner un accès au réseau filaire ( auquel il est raccordé ) aux différentes stations avoisinantes équipées de cartes wifi.

Le standard 802.11 définit deux modes opératoires :

- Le mode infrastructure dans lequel les clients sans fils sont connectés à un point d'accès. Il s'agit généralement du mode par défaut des cartes 802.11b.

- Le mode ad hoc dans lequel les clients sont connectés les uns aux autres sans aucun point d'accès.

Vous pouvez consulter nos précédents dossiers sur le sujet :

Installation / configuration d'un point d'accès WiFi

Connecter un portable WiFi sur un réseau local existant

- Le mode infrastructure

En mode infrastructure, chaque ordinateur station se connecte à un point d'accès via une liaison sans fil. L'ensemble formé par le point d'accès et les stations situées dans sa zone de couverture est appelé ensemble de services de base ( en anglais basic service set, noté BSS ) et constitue une cellule. Chaque BSS est identifiée par un BSSID, un identifiant de 6 octets ( 48 bits ). Dans le mode infrastructure, le BSSID correspond à l’adresse MAC du point d'accès.

Il est possible de relier plusieurs points d'accès entre eux ( ou plus exactement plusieurs BSS ) par une liaison appelée système de distribution ( notée DS pour Distribution System ) afin de constituer un ensemble de services étendus ( extended service set ou ESS ).

Le système de distribution ( DS ) peut être aussi bien un réseau filaire, qu'un câble entre deux points d'accès ou bien même un réseau sans fil !

L' ESSID, souvent abrégé en SSID, représente le nom du réseau et constitue en quelque sorte un premier niveau de sécurité dans la mesure où la connaissance du SSID est nécessaire pour qu'une station se connecte au réseau étendu.

Lorsqu'un utilisateur nomade passe d'un BSS à un autre lors de son déplacement au sein de l' ESS, l'adaptateur réseau sans fil de sa machine est capable de changer de point d'accès selon la qualité de réception des signaux provenant des différents points d'accès.

Les points d'accès communiquent entre eux grâce au système de distribution afin d'échanger des informations sur les stations et permettre le cas échéant de transmettre les données des stations mobiles. Cette caractéristique permettant aux stations de " passer de façon transparente " d'un point d'accès à un autre est appelé itinérance ( en anglais roaming ).

Les différents types de réseaux sans fil - Partie 2

La communication avec le point d'accès

Lors de l'entrée d'une station dans une cellule, celle-ci diffuse sur chaque canal une requête de sondage ( probe request ) contenant l' ESSID pour lequel elle est configurée ainsi que les débits que son adaptateur sans fil supporte. Si aucun ESSID n'est configuré, la station écoute le réseau à la recherche d'un SSID.

En effet chaque point d'accès diffuse régulièrement ( à raison d'un envoi toutes les 0.1 seconde environ ) une trame balise ( nommée beacon en anglais ) donnant des informations sur son BSSID, ses caractéristiques et éventuellement son ESSID. L' ESSID est automatiquement diffusé par défaut, mais il est possible ( et recommandé ) de désactiver cette option.

A chaque requête de sondage reçue, le point d'accès vérifie l' ESSID et la demande de débit présents dans la trame balise. Si l' ESSID correspond à celui du point d'accès, ce dernier envoie une réponse contenant des informations sur sa charge et des données de synchronisation. La station recevant la réponse peut ainsi constater la qualité du signal émis par le point d'accès afin de juger de la distance à laquelle il se situe. En effet d'une manière générale, plus un point d'accès est proche, meilleur est le débit.

Une station se trouvant à la portée de plusieurs points d'accès ( possédant bien évidemment le même SSID ) pourra ainsi choisir le point d'accès offrant le meilleur compromis de débit et de charge.

Lorsqu'une station se trouve dans le rayon d'action de plusieurs points d'accès, c'est elle qui choisit auquel se connecter.

- Le mode ad hoc

En mode ad hoc les machines sans fil clientes se connectent les unes aux autres afin de constituer un réseau point à point ( peer to peer en anglais ), c'est-à-dire un réseau dans lequel chaque machine joue en même temps le rôle de client et le rôle de point d'accès.

L'ensemble formé par les différentes stations est appelé ensemble de services de base indépendants ( en anglais independant basic service set, abrégé en IBSS ).

Un IBSS est ainsi un réseau sans fil constitué au minimum de deux stations et n'utilisant pas de point d'accès. L' IBSS constitue donc un réseau éphémère permettant à des personnes situées dans une même salle d'échanger des données. Il est identifié par un SSID, comme l'est un ESS en mode infrastructure.

Dans un réseau ad hoc, la portée du BSS indépendant est déterminée par la portée de chaque station. Cela signifie que si deux des stations du réseaux sont hors de portée l'une de l'autre, elles ne pourront pas communiquer, même si elles "voient" d'autres stations.

En effet, contrairement au mode infrastructure, le mode ad-hoc ne propose pas de système de distribution capable de transmettre les trames d'une station à une autre. Ainsi, un IBSS est par définition un réseau sans fil restreint.

../..

Principe de base de la sécurité d'un réseau Wi-Fi - Cryptage WEP

Dans ces deux cas, on peut coupler ces deux logiciels avec un GPS, ce qui permet d'intégrer les données collectées sur une carte. Ces logiciels et leurs fonctionnalités additionnelles peuvent simplement vous servir lors de vos déplacements afin de pouvoir trouver un point d'accès susceptible de vous permettre de vous connecter librement à Internet.

Voici Netstumbler en action :

Et le résultats d'un Wardriving avec Netstumbler et un GPS et compilation des données sur un logiciel de cartographie.

Bien que ce type de logiciel soit relativement peu intrusif – quoi que - vous devez comprendre la nécessité de protéger son réseau de toute intrusion, a fortiori si ce dernier vous sert professionnellement. Un hacker un tant soit peu au courant saura s’introduire sur votre réseau sans que cela ne lui prenne trop de temps. Dans certains cas, un hacker peut même se contenter « d’écouter » le trafic sur le réseau pour collecter des informations, d’où l’ absolue nécessité de sécuriser la transmission des données.

Ci-après, vous trouverez une présentation des différentes possibilités que l’on peut mettre en œuvre simplement pour assurer un niveau de sécurité acceptable.

2. Cryptage WEP, WPA, WPA2

2.1 Le cryptage WEP ou Wireless Equivalent Privacy

Le WEP est un protocole chargé du chiffrement des trames 802.11 utilisant l' algorithme symétrique RC4 avec des clés d'une longueur de 64 ou 128 bits. Le principe du WEP consiste à définir dans un premier temps une clé secrète de 40 ou 128 bits. Cette clé secrète doit être déclarée au niveau du point d'accès et des clients. La clé sert à créer un nombre pseudo-aléatoire d'une longueur égale à la longueur de la trame.

Chaque transmission de donnée est ainsi chiffrée en utilisant le nombre pseudo-aléatoire comme masque grâce à un OU Exclusif entre le nombre pseudo aléatoire et la trame.

La clé de session partagée par toutes les stations est statique, c'est-à-dire que pour déployer un grand nombre de stations Wi-Fi, il est nécessaire de les configurer en utilisant la même clé de session. Ainsi la connaissance de la clé est suffisante pour déchiffrer les communications.

De plus, 24 bits de la clé servent uniquement pour l'initialisation, ce qui signifie que seuls 40 bits de la clé de 64 bits servent réellement à chiffrer et 104 bits pour la clé de 128 bits.

Dans le cas de la clé de 40 bits, une attaque par force brute ( c'est-à-dire en essayant toutes les possibilités de clés ) peut très vite amener le pirate à trouver la clé de session.

De plus, une faille décelée concernant la génération de la chaîne pseudo-aléatoire rend possible la découverte de la clé de session en stockant le trafic créé intentionnellement avec un logiciel approprié.

Le WEP n'est donc pas suffisant pour garantir une réelle confidentialité des données. Pour autant, il est vivement conseillé de mettre au moins en oeuvre une protection WEP 128 bits minimum afin d'assurer un niveau de confidentialité et d'éviter de cette façon 30% des risques d'intrusion.

Principe de base de la sécurité d'un réseau Wi-Fi - Cryptage WPA et WPA2

Le WPA est une version « allégée » du protocole 802.11i, reposant sur des protocoles d' authentification et un algorithme de cryptage robuste : TKIP ( Temporary Key Integrity Protocol ). Le protocole TKIP permet la génération aléatoire de clés et offre la possibilité de modifier la clé de chiffrement plusieurs fois par secondes, pour plus de sécurité.

Le fonctionnement de WPA repose sur la mise en oeuvre d'un serveur d'authentification ( la plupart du temps un serveur RADIUS ), permettant d'identifier les utilisateurs sur le réseau et de définir leurs droits d'accès. Néanmoins, il est possible pour les petits réseaux de mettre en oeuvre une version restreinte du WPA, appelée WPA-PSK, en déployant une même clé de chiffrement dans l'ensemble des équipements, ce qui évite la mise en place d'un serveur RADIUS.

Le WPA ( dans sa première mouture ) ne supporte que les réseaux en mode infrastructure, ce qui signifie qu'il ne permet pas de sécuriser des réseaux sans fil d'égal à égal ( mode ad hoc ).

Bien que cette solution de cryptage soit bien plus forte, elle n’est pas exempte de faille et il existe – comme pour le WEP - une possibilité de « casser » cette solution. Néanmoins dans le cadre d’un usage privé cette solution se montre acceptable car la méthode à mettre en œuvre et les compétences qu’elle demande sont loin d’être trivial.

En revanche si pour des raisons professionnelles vous accédez depuis votre réseau domestique à celui de votre entreprise cette solution n’est pas suffisante et vous devriez vous assurer un meilleur niveau de sécurité avec du WPA2 par exemple.

2.3 le WPA2 / 802.11i

Le 802.11i a été ratifié le 24 juin 2004 afin de fournir une solution de sécurisation poussée des réseaux WiFi. Il s'appuie sur l' algorithme de chiffrement TKIP, comme le WPA, mais supporte également l' AES ( Advanced Encryption Standard ), beaucoup plus sûr.

La Wi-Fi Alliance a ainsi créé une nouvelle certification, baptisée WPA2, pour les matériels supportant le standard 802.11i.

Contrairement au WPA, le WPA2 permet de sécuriser aussi bien les réseaux sans fil en mode infrastructure que les réseaux en mode ad hoc.

Les architectures WPA2 :

La norme IEEE 802.11i définit deux modes de fonctionnement :

- WPA Personal : le mode « WPA personnel » permet de mettre en oeuvre une infrastructure sécurisée basée sur le WPA sans mettre en oeuvre de serveur d'authentification. Le WPA personnel repose sur l'utilisation d'une clé partagée, appelées PSK pour Pre-shared Key, renseignée dans le point d'accès ainsi que dans les postes clients. Contrairement au WEP, il n'est pas nécessaire de saisir une clé de longueur prédéfinie. En effet, le WPA permet de saisir une « passphrase » ( phrase secrète ), traduite en PSK par un algorithme de hachage.

- WPA Enterprise : le mode entreprise impose l'utilisation d'une infrastructure d'authentification 802.1x basée sur l'utilisation d'un serveur d'authentification, généralement un serveur RADIUS (Remote Authentication Dial-in User Service), et d'un contrôleur réseau (le point d'accès). Cette solution est actuellement ce qu’il y a de plus sûr en terme de sécurité d’ authentification forte. Mais attention toutefois, rien n’est acquis et il y a fort a parier que cette solution ne restera pas à l’abris des hackers très longtemps.

Nb. Tous les matériels ne sont pas compatibles WPA2, veillez lors de votre achat à vérifier la compatibilité des éléments que vous choissiez.

Le filtrage des adresses MAC, une solution en plus

Chaque adaptateur réseau possède une adresse physique qui lui est propre ( appelée adresse MAC ). Cette adresse est représentée par 12 chiffres hexadécimaux groupés par paires et séparés par des tirets. Les points d'accès permettent généralement dans leur interface de configuration de gérer une liste de droits d'accès ( appelée ACL ) basée sur les adresses MAC des équipements autorisés à se connecter au réseau sans fil.

Cette précaution un peu contraignante permet de limiter l'accès au réseau à un certain nombre de machines. En contrepartie cela ne résoud pas le problème de la confidentialité des échanges.

2.4 Architecture sécurisée

Au-delà du choix de l’ algorithme, il vous reste a déterminer d’une part l’emplacement du votre AP afin que les matériels que vous souhaitez connecter puisse le joindre mais aussi de manière à ce que votre réseau ne déborde pas de manière excessive du lieu de l’installation. Cette précaution est essentielle, car moins votre couverture réseau « déborde », plus votre réseau est discret et donc moins détectable de l’extérieur.

Audit sous Linux - Pénétrer un réseau Wi-Fi - Partie 1

3 Aspect légal

Je tiens à rappeler à tout le monde que le simple fait de chercher à s'introduire dans un système d'information ( un réseau informatique et autres ) tombe sous le coup de la loi Godefrain:

1) Art 462-2 alinéa 1er : délit d'intrusion dans le système d'autrui

1.1 Art 462-2 alinéa 1er

"Quiconque, frauduleusement, aura accédé ou se sera maintenu dans tout ou partie d'un système de

traitement automatise de données sera puni d'un emprisonnement de 2 mois à un an et d'une amende de 2 000 F à 50 000 F ou de l'une de ces 2 peines seulement."

1.2 Système informatique

L'accès indu et le maintien indu dans un système informatique sont incriminés. L'accès non autorisé dans le système est donc réprimé, alors même qu'il n'en ait résulté aucun préjudice. Le seul fait d'entrer dans le système sans qu'il y ait lieu à considérer le but poursuivi ou les conséquences possibles, est incriminable en tant que tel. Le maintien non autorisé dans un système, même de manière parfaitement inoffensive est incriminable. La personne poursuivie doit avoir pénétré le système ou s'être maintenu dans celui-ci sans y avoir droit. Non respect des conditions d'accès au système ou de maintien dans celui-ci.

1.3 La personne ou élément moral

Il s'agit d'un délit volontaire puisque l'accès et le maintien dans le système doivent avoir été

accomplis frauduleusement. L'auteur ou les auteurs doivent avoir conscience de l'irrégularité de leur

acte. Le maintien volontaire dans un système d'autrui est incriminable.

1.4 Exemples

- Piratage d'un compte d'un autre utilisateur en utilisant un faux login

- Tentative de connexion dans un système en utilisant toutes les combinaisons possibles de login et de mots de passe.

- Recherche d'informations afin de contourner les mécanismes de sécurité (parcours d'une hiérarchie système ou utilisateur).

A bon entendeur!!

Bien entendu, rien ne vous empêche de tester la sécurité de votre réseau afin de corriger les éventuelles failles de ce dernier.

Vous trouverez ici l'ensemble des outils ( comprenez logiciels ) indispensables pour conduire l'audit de votre réseau WiFi. La liste n'est pas exhaustive, loin s'en faut, mais ces derniers sont tous disponibles librement sur Internet et bien sur gratuit.

3.1 Auditer son réseau

Faire un audit sur un réseau chiffré avec du WEP 128 avec Linux :

Sous Linux, on peut sans aucun souci trouver tous les outils nécessaires afin d’essayer de tester le cassage d’une clé WEP 128 Bits. Vous pouvez par exemple utiliser un live CD spécialisé pour l’audit de sécurité ( il en existe un grand nombre disponibles sur le net gratuitement bien sûr ).

Ci-dessous, je vais donc vous exposer une méthode qui démontre la faiblesse du système de chiffrement WEP en 128 Bits. Les outils employés fonctionnent ici dans une distribution Linux fonctionnant sur un Live CD qui inclut, entre autres, les outils aircrack, airodump, et wepcrack.

Etape 1 :

Via un shell on lance l'interface sans fil en ligne de commande ( ici eth0 ) avec ipconfig eth0 up , on met en route la carte wifi en somme. Ensuite, on autorise le mode monitor qui permet à la carte Wi-Fi " d'écouter " le trafic avec la commande: iwconfig eth0 mode monitor.

L'étape suivante permet de stocker les données collectées sur une clé USB pour les utiliser plus tard.

Etape 2 :

On indique ensuite à l'outil wepcrack de stocker ses informations sur la clé usb dans un répertoire appelé wepcrack. Ensuite, on lance dans ce même repertoire l'outil airodump sur l'interface WiFi, ce que l'on voit sur cette ligne.

Notez que cet outil permet de générer du trafic fictif afin de pourvoir capturer un maximum de packets ( et donc la partie non chiffrée de la clé ) afin de gagner du temps et donc pouvoir accéder au réseau plus rapidement qu'en attendant du trafic " naturel ".

Audit sous Linux - Pénétrer un réseau Wi-Fi - Partie 2

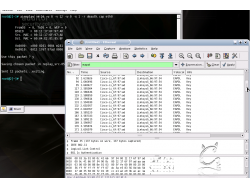

Etape 3 :

On voit ici au premier plan l'outil airodump fonctionnant. Le réseau ciblé est ici sittingduck. Au second plan, l'outil aircrack capte et analyse les paquets de données encore chiffrés.

Petit rappel : le protocole WEP n'utilise que 104 bits qui servent réellement au chiffrement pour une clé de 128 bits, et donc les derniers packets ( 24Bits ) sont une partie de la clé circulant " en clair ".

Maintenant que l'on a engrangé les packets sur notre clé usb, on ouvre ( de manière simultanée aux autres outils afin de continuer à enregistrer les packets qui nous intéressent ) le fichier topcrack.cap afin de lancer l'outil wepcrack qui va nous permettre de " casser " la clé wep du SSID qui nous occupe ici.

On retrouve ici l'outil wepcrack en action sur les packets capturés précédement. Comme vous le remarquerez, sur la partie selectionnée en blanc, wepcrack n'a mis que 5 secondes à trouver la clé wep qui est en rouge comme indiqué sur le bas de la fenêtre....

Pour conclure, vous comprendrez que l'intégrité de votre réseau, si il est chiffré en WEP, n'est pas une solution acceptable pour la protection de votre réseau et de vos données. Il est possible de pénétrer votre réseau en cassant la clé en quelques minutes...Néanmoins, même si cette technique est accessible techniquement aux linuxiens, elle reste néanmoins relativement peu triviale pour les petits farceurs qui s'imaginent pouvoir utiliser le réseau sans fil de leurs voisins...

Audit sous Windows - Pénétrer un réseau Wi-Fi

L'audit sous Windows

Réaliser une opération similaire sous Windows s'avère paradoxalement plus compliqué. Plusieurs raison à cela, la première, c'est que les outils sont payants, et d'autre part, les équipements WiFi fonctionnant avec ces derniers sont relativement peu nombreux.

En voici la liste non exhaustive:

- logiciel de capture et d'injection de paquets Aeropeek.exe

- scanner de réseau Wi-Fi Netstumbler pour PC ( il existe aussi ministumbler pour les pocket PC et PDA )

- ensuite il faut utiliser un logiciel de Bruteforce pour casser les paquets capturés.

Noe : on peut également utiliser pour capturer des packets et analyser le trafic réseau un logiciel libre tel que Ethereal.

Ethereal en action :

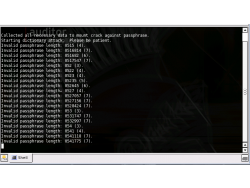

Comment cracker une clé WPA sous Linux ?

Etape 1 :

Lancer l' interface sans fil en mode monitor permettant d'écouter le trafic sur les réseau sans fil.

Etape 4 :

Conclusion

Cela dit, vous comprendrez maintenant , je l'espère, que la protection de vos données passe par celle de votre réseau. Et qu'il est primordial d'utiliser une solution de chiffrement pour votre réseau sans fil.

Malheureusement nombre de matériels WiFi encore vendus ne supportent pas de solutions de chiffrement dite fortes (WPA2 par exemple). Et quand ils en ont, nombreux sont ceux qui ne les appliquent pas, soit par méconnaissance des paramétrages possibles et par l' aspect rébarbatif de la technique, soit pour la simple raison qu'ils ne pensent pas être une cible potentielle d'un voleur.

Il reste à vous dire que d'autres attaques existent et sont encore plus difficiles à mettre en oeuvre, mais je n'en montrerai pas plus car de toute façon, elles ne sont pas utilisées pour voler les données d' un simple particulier. En revanche, il n'en va pas de même pour le réseau d'une petite entreprise, d'où l'intérêt pour ces dernières de faire auditer leur réseau par une entreprise spécialisée.

Pour conclure, la sécurité d'un réseau WiFi tient à peu de choses, le simple bon sens devrait vous guider à sécuriser votre réseau.

Aujourd'hui, avec les offres ADSL qui pullulent et les fameuses Box, bien que livrées avec un pré crytage WEP 128, ces dernières n'en restent pas moins paramétrées par défaut, donc accessibles à tout curieux qui roderait dans votre quartier, voire votre immeuble.

Mais dans tous les cas de figures et a fortiori pour les entreprises, n'oubliez jamais une chose, il n'y pas de patch pour la crédulité et la stupidité humaine.