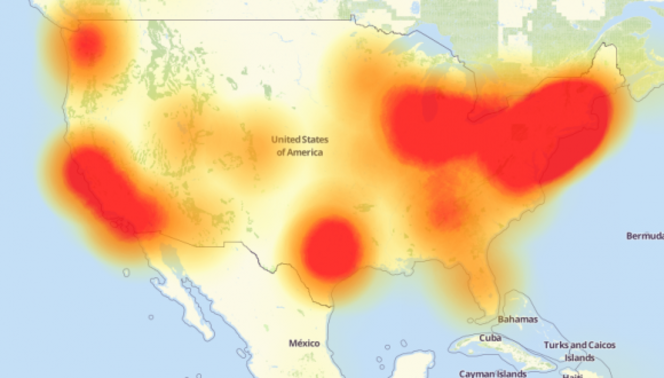

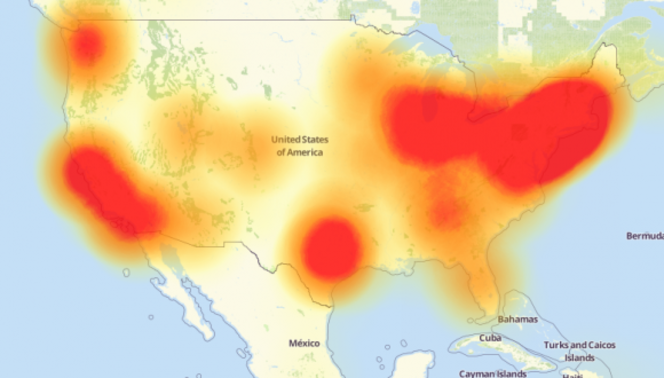

Quelques semaines après un premier coup d'essai qui avait impliqué 145 000 caméras de surveillance mal sécurisées, une cyberattaque de grande ampleur a visé le prestataire de services DNS Dyn, occasionnant des perturbations et pertes d'accès pendant plusieurs heures ce vendredi chez plusieurs grands groupes high-tech US.

Dans cette nouvelle attaque de type DDoS, c'est le même botnet Mirai qui a été utilisé, permettant de mobiliser des centaines de milliers d'objets connectés, vraisemblablement grâce à la connaissance de mots de passe faibles pour les sécuriser.

L'entreprise chinoise Hangzhou Xiongmai Technology a notamment été pointée du doigt, ses modules de communication IP étant présents dans de nombreux objets connectés (caméras IP, enregisteurs vidéo numériques, etc).

Dans un communiqué, la firme réfute les accusations en affirmant que ses produits sont correctement sécurisés mais que les utilisateurs négligent de changer les mots de passe proposés par défaut. Elle conteste également le fait que ses propres produits (notamment des webcams) aient constitué le gros des objets connectés zombies qui ont permis la cyberattaque géante contre Dyn.

Malgré tout, Xiongmai indique qu'elle va rappeler certains de ses produits commercialisés aux Etats-Unis, essentiellement des webcams. Les observations des experts en sécurité par rapport aux récentes attaques suggèrent que les assaillants ont profité du fait que les mots de passe proposés sur ces produits sont les mêmes par défaut, permettant un accès rapide à un grand nombre d'appareils, et d'autres part que des accès Telnet et SSH hors de portée des interfaces Web d'administration des appareils connectés ont pu également être exploités.

Le fait que nombre des groupes high-tech touchés n'utilisent que la société Dyn pour la gestion des services DNS, au lieu de faire appel à différents prestataires, explique aussi l'ampleur de l'impact de la cyberattaque de la semaine dernière.