Ce week-end, McAfee et FireEye ont alerté au sujet d'une vulnérabilité de sécurité affectant Microsoft Office. Sans correctif actuellement, elle est exploitée via l'ouverture d'un document Word (au format RTF) diffusé via email et contenant un objet OLE qui est le véritable vecteur d'attaque.

Pour la France, le CERT-FR émet un bulletin d'alerte en rapport avec cette vulnérabilité qui est exploitée dans des attaques, et recommande la plus grande vigilance lors de la réception d'un message non sollicité.

Une nouvelle fois, on rappellera que le mode protégé de Microsoft Office, qui est activé par défaut dans Office 2013 et 2016, fait barrage à une attaque. Toutefois, alors que nous misions sur des attaques très ciblées, ce n'est pas le cas.

Proofpoint rapporte que ladite vulnérabilité 0day est exploitée pour permettre la diffusion d'une vieille connaissance : le cheval de Troie bancaire Dridex. La société de cybersécurité évoque une campagne d'attaque avec des millions de destinataires. L'Australie est le pays le plus concerné.

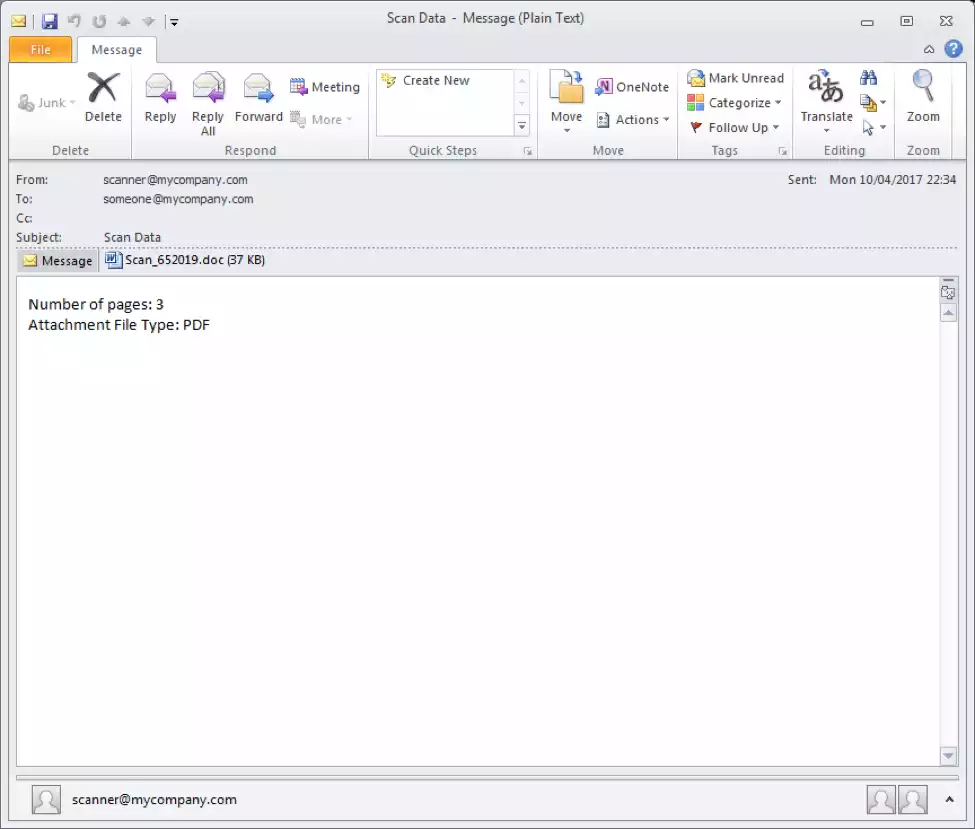

Les emails malveillants ont pour objet " Scan Data " et avec des pièces jointes qui peuvent être dénommées Scan_123456.doc ou Scan_123456.pdf. La série de chiffres 123456 est aléatoire. Le but est d'inciter l'utilisateur à ouvrir le document pour au final permettre l'installation de Dridex.

L'attaque ne semble pas particulièrement raffinée de la manière dont Proofpoint la présente. Reste que c'est une surprise dans la mesure où Dridex, spécialisé dans le vol d'identifiants bancaires, avait pour habitude de faire des misères par le biais des macros.

Si l'opportunité d'une 0day a été saisie pour Dridex, Microsoft à l'intention de corriger la faille dès aujourd'hui dans le cadre de son " Patch Tuesday " (à partir de 19h en France). D'après McAfee, Microsoft a eu connaissance de la vulnérabilité depuis fin janvier.