Baptisée DroidLock, une nouvelle campagne de malware a été mise au jour par l'équipe de recherche zLabs de Zimperium. Ce malware, qui vise les utilisateurs espagnols, est classé comme un ransomware capable de prendre le contrôle total d'un appareil Android.

Sa propagation s'effectue via des sites de phishing qui incitent les victimes à installer de fausses applications se faisant passer pour des services légitimes. Une fois en place, DroidLock peut verrouiller l'écran, exiger une rançon et même effacer complètement les données de l'appareil, sans pour autant chiffrer les fichiers comme le font les ransomwares traditionnels.

Infection et obtention de privilèges

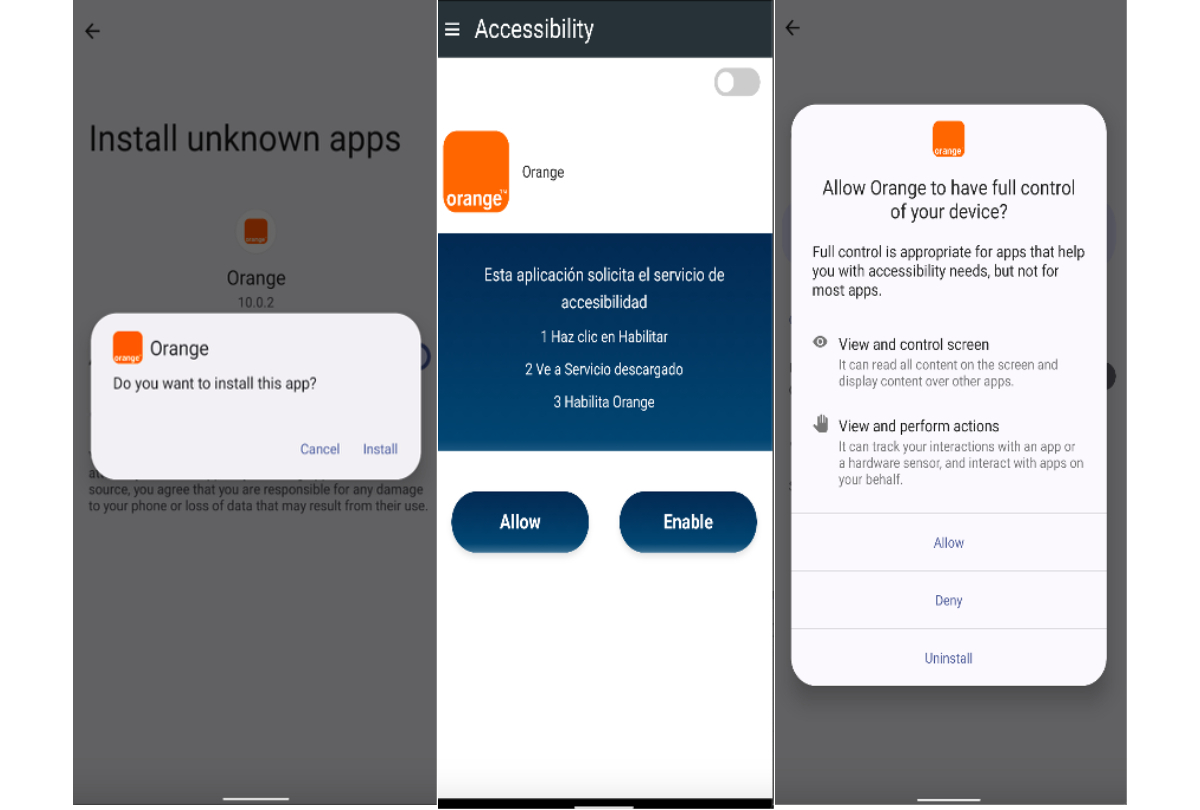

Le processus d'infection commence par une application faisant office de dropper, qui trompe l'utilisateur pour qu'il installe la charge utile secondaire contenant le malware lui-même. Cette technique permet de contourner certaines restrictions d'Android en demandant ensuite l'accès aux services d'accessibilité, une porte d'entrée critique pour de nombreuses activités malveillantes.

Une fois l'autorisation accordée, DroidLock s'octroie automatiquement une cascade de permissions supplémentaires sans que l'utilisateur s'en aperçoive, comme l'accès aux SMS, aux journaux d'appels ou aux contacts.

En réclamant les privilèges d'administrateur de l'appareil, DroidLock obtient le pouvoir de modifier le code PIN, de verrouiller l'écran ou d'effectuer une réinitialisation d'usine complète.

Les capacités de prise de contrôle du malware

DroidLock communique avec un serveur de commande et de contrôle pour recevoir des instructions. Les chercheurs de Zimperium ont identifié une quinzaine de commandes distinctes que les attaquants peuvent envoyer, leur permettant de prendre une photo avec la caméra frontale, de mettre l'appareil en sourdine, ou d'afficher un écran de rançon exigeant un paiement sous 24 heures sous peine de destruction des fichiers.

Le malware utilise un système de superposition (overlay) pour voler des informations sensibles. Il peut afficher une fausse interface de déverrouillage pour capturer le schéma de l'utilisateur ou des pages de connexion HTML pour dérober les identifiants d'applications ciblées.

Une autre technique consiste à afficher un faux écran de mise à jour système pour empêcher l'utilisateur d'interagir pendant que des opérations malveillantes s'exécutent en arrière-plan.

Une alerte de Zimperium pour les entrerprises

" Pour les entreprises, un appareil compromis devient un terminal hostile. DroidLock peut intercepter les codes d'accès à usage unique, modifier les identifiants de l'appareil, effacer les données et contrôler à distance l'interface utilisateur ", déclare Vishnu Pratapagiri, Security Researcher chez Zimperium.

" Les entreprises ont besoin de solutions de sécurité mobile capables de bloquer ces attaques avant qu'elles ne perturbent leurs opérations ou ne permettent la prise de contrôle de comptes. "

Zimperium fait partie de l'App Defense Alliance et partage ses trouvailles avec l'équipe sécurité d'Android. De quoi assurer en conséquence une protection avec Play Protect.