Les chercheurs de Lookout Threat Lab rapportent la découverte d'un nouvel outil de cyberespionnage pour Android. Baptisé KoSpy, il est attribué au groupe nord-coréen APT37 qui est autrement connu en tant que ScarCruft ou encore Reaper.

L'objectif principal du spyware est la surveillance et la collecte extensive de données à partir d'appareils Android infectés, comme des SMS, des journaux d'appels, la localisation, des fichiers, de l'audio et des captures d'écran via des plugins chargés dynamiquement.

Cinq applications piégées identifiées

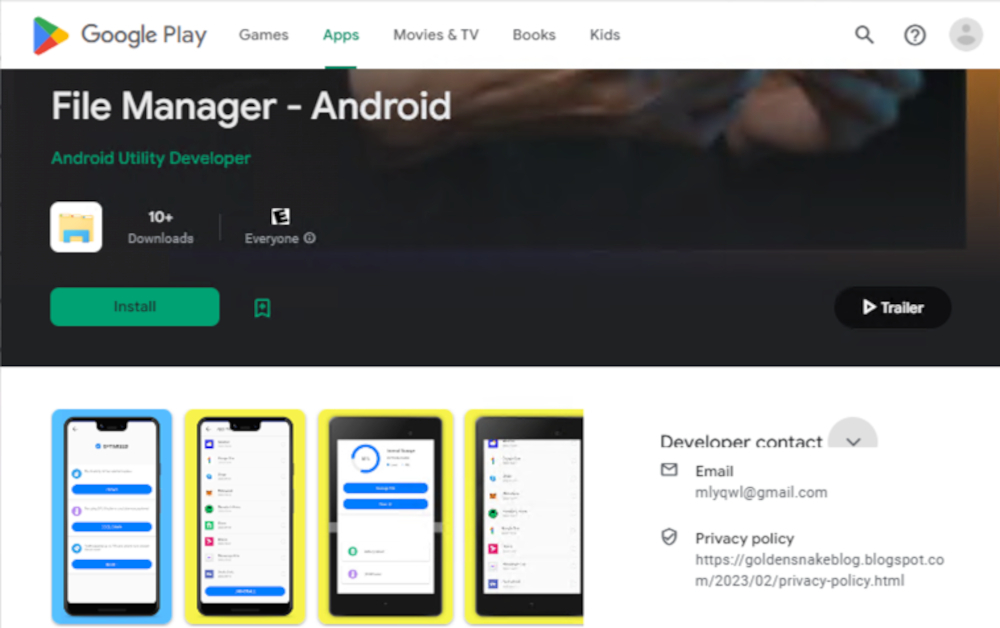

Avec une campagne d'attaque active depuis 2022, KoSpy cible principalement les utilisateurs coréens et anglophones en se faisant passer pour différents types d'applications. Lookout a identifié cinq applications piégées : Phone Manager, File Manager, Smart Manager, Kakao Security et Software Update Utility.

Des échantillons de KoSpy ont pu se glisser dans le Google Play Store et la boutique d'applications tierce Apkpure. Néanmoins, le ménage a été fait.

Dans une réaction obtenue par BleepingComputer, un porte-parole de Google indique que toutes les applications avec KoSpy repérées par Lookout ont été supprimées de Google Play et que les projets Firebase en rapport ont également été retirés.

Google Play Protect en protection

Google souligne un malware ciblé et dont le dernier échantillon découvert en mars 2024 a été supprimé de Google Play.

« Google Play Protect protège automatiquement les utilisateurs Android contre les versions connues de ce malware sur les appareils équipés des services Google Play, même lorsque des applications proviennent de sources extérieures. »

Les indicateurs de compromission sont publiés par Lookout. À noter que les applications ayant permis de diffuser KoSpy (chargement en arrière-plan) proposaient tout ou partie des fonctionnalités promises. La seule exception est l'application Kakao Security qui affichait seulement une fausse fenêtre système lors de la demande d'accès à des autorisations.