Dans un SDK (kit de développement logiciel) à usage marketing, Doctor Web a découvert un module malveillant du nom de SpinOK. Un spyware pour Android qui se connecte à un serveur de commande et contrôle, et transmet des informations techniques concernant un appareil infecté.

Grâce à de telles informations, SpinOK tente notamment de contourner des mesures de détection pour passer entre les mailles du filet. Avec une liste d'URL reçue du serveur, il ouvre ensuite une WebView pour afficher des publicités. SpinOK complète le code JavaScript exécuté sur les pages web chargées en ajoutant diverses fonctionnalités.

Doctor Web détaille par exemple l'obtention d'un fichier depuis l'appareil pris pour cible, la copie ou le remplacement du contenu du presse-papiers. De quoi potentiellement mettre la main sur des données confidentielles pour les attaquants.

Des applications touchées sur Google Play

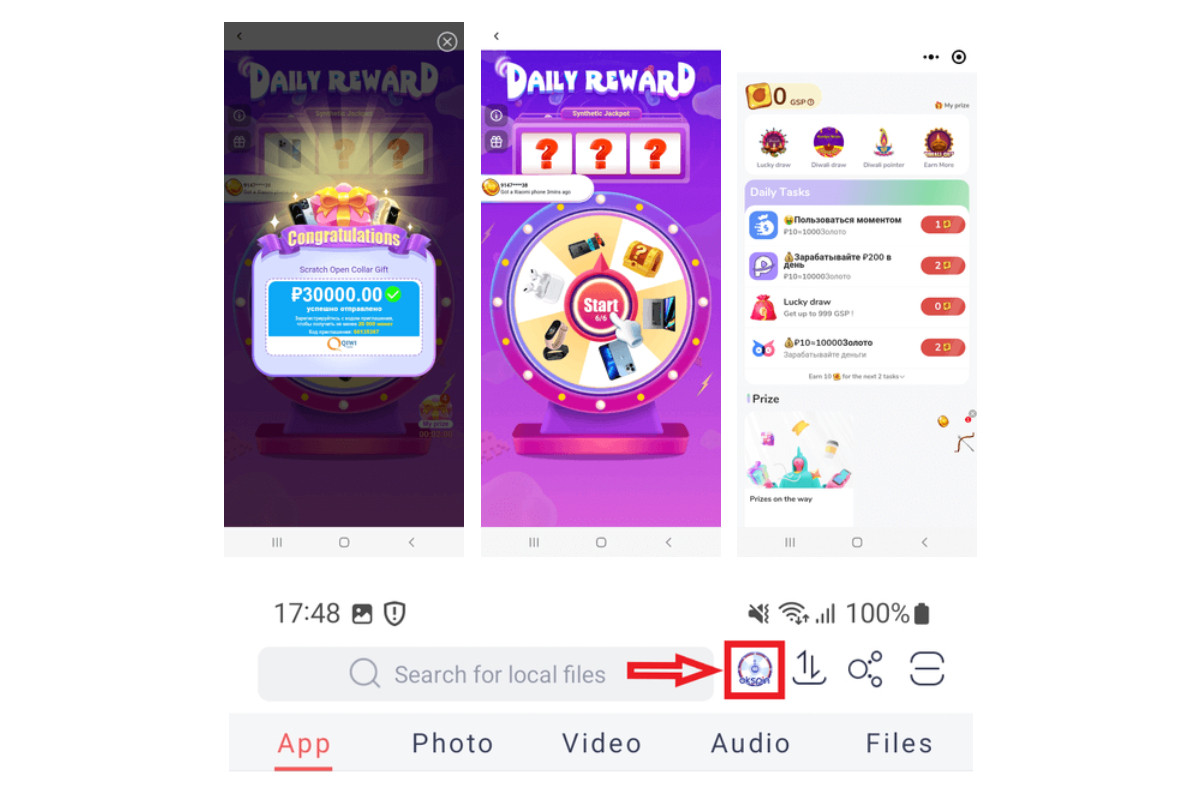

" En apparence, le module SpinOK est conçu pour maintenir l'intérêt des utilisateurs pour les applications à l'aide de mini jeux, un système de tâches, de prétendus prix et tirages au sort de récompenses. "

Doctor Web indique avoir identifié le SDK malveillant dans près d'une centaine d'applications qui cumulent plus de 421 millions de téléchargements depuis Google Play. Un très gros chiffre à prendre avec un certain recul. Des applications téléchargées ne sont pas nécessairement utilisées.

Quoi qu'il en soit, un signalement a été fait à Google. Doctor Web dresse une liste (ci-dessous) des applications concernées avec le plus de téléchargements. Une liste plus complète est disponible sur GitHub.

À vérifier...

- Noizz: video editor with music

- Zapya - File Transfer, Share (présence du module et spyware dans la version 6.3.3 à 6.4, mais pas la version actuelle)

- Vfly: video editor&video maker

- MVBit - MV video status maker

- Biugo - video maker&video editor

- Crazy Drop

- Cashzine - Earn money reward

- Fizzo Novel - Reading Offline

- CashEM: Get Rewards

- Tick: watch to earn

Une question est de savoir si certains développeurs effectuent des vérifications nécessaires avec des SDK et sur l'étendue de ce qu'ils sont capables de faire. Une vérification qui n'est cependant pas rendue facile avec du code malveillant pouvant n'être rapatrié que dans certaines circonstances.