Dans un rapport, Malwarebytes épingle quatre applications Android malveillantes qui sont actuellement disponibles sur Google Play et cumulent en tout plus d'un million de téléchargements. Pourtant, la plus populaire d'entre elles rencontre des avis qui alertent sur la situation.

Ces applications sont infectées par un cheval de Troie de type adware. Sous l'égide du développeur Mobile apps Group, elles portent les noms :

- Bluetooth Auto Connect (com.bluetooth.autoconnect.anybtdevices)

- Driver: Bluetooth, Wi-Fi, USB (com.driver.finder.bluetooth.wifi.usb)

- Bluetooth App Sender (com.bluetooth.share.app)

- Mobile transfer: smart switch (com.mobile.faster.transfer.smart.switch)

Le comportement malveillant ne se déclenche que quelques jours après une installation. Il peut s'agir d'un délai de 72 heures. Une tactique courante afin d'éviter une détection. C'est ensuite l'affichage d'une première publicité ou l'ouverture de sites de phishing dans le navigateur Chrome. Plusieurs onglets similaires sont lancés toutes les 2 heures.

Des sites de phishing dangereux

Le contenu des sites peut varier. Certains sites permettent de générer du paiement au clic, tandis que d'autres sites sont considérés plus dangereux.

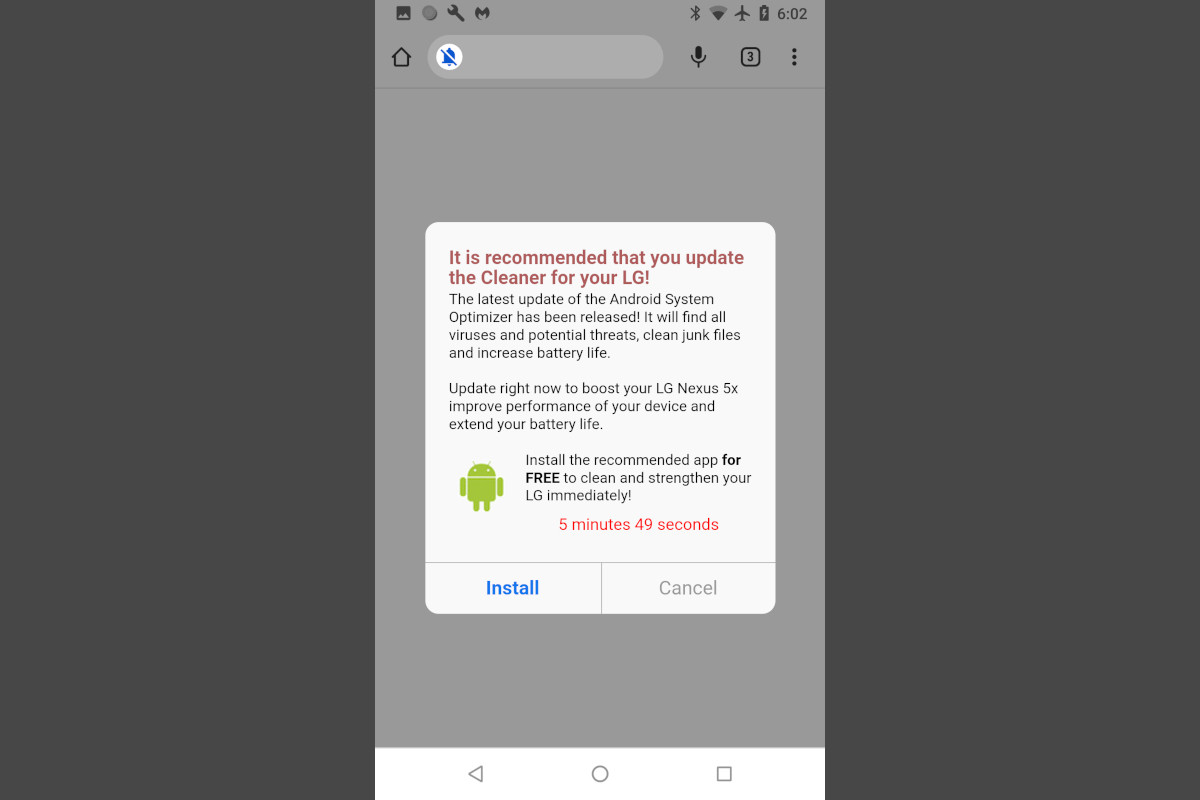

Les chercheurs de Malwarebytes Labs citent l'exemple d'un site avec du contenu pour adultes qui mène vers des pages de phishing selon lesquelles l'utilisateur a été infecté ou doit effectuer une mise à jour.

Les onglets de Chrome sont ouverts en arrière-plan, même lorsque l'appareil est verrouillé. Quand l'appareil est déverrouillé, les utilisateurs ont ainsi droit à plusieurs publicités et des sites de phishing ouverts.

Mobile apps Group a un passif

Pour Malwarebytes, les comportements malveillants repérés vont au-delà d'un simple adware et d'un contournement de la détection de Google Play Protect.

Ce qui interroge est le fait que l'application Bluetooth Auto Connect a déjà été infectée par le passé par un adware, et c'est également le cas d'autres applications de Mobile apps Group.

Le développeur semble persister dans cette voie après avoir été rappelé à l'ordre au moins deux fois. Entre-temps, des versions non infectées de ses applications ont pu être se retrouver dans le Google Play Store. La fois de trop désormais ?